简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

WebStorm 是JetBrains公司旗下一款JavaScript 开发工具,功能齐全,集成度高,内置服务器调试,ESlint,代码补全,Emmet,ES6语法支持等应有尽有,目前已经被广大中国JS开发者誉为“Web前端开发神器”、“最强大的HTML5编辑器”、“最智能的JavaScript IDE”等。也存在一定的缺点正版收费,由于内置集成度比较高占内存大(常驻内存300M左右),启动慢,对

在学习网络安全技术过程中,我们往往需要有一个自己的操作机与多个用来搭建环境的靶机,使用VM虚拟机模拟资源占用较大,成本高、局限性大且使用十分不便。这时我们可以使用一台安装好Docker环境的linux虚拟机来完成桌面版操作机与WEB靶机的搭建与实验操作。

python可以考的资格认证有哪些

写个php一句话后门上去:shell浏览目标站不行,命令行下输入ls -la /www.users/来得到交互的Shell,一般的系统都默认安装python输入idbash-3.2$这里uid=529(zeicom)还不是root权限,输入uname –r返回:2.6.18-164.11.1.el5PAELinux提权大致可分为,第三方软件漏洞、本地信任特性、内核溢出找对应的exp, 这里地址整理

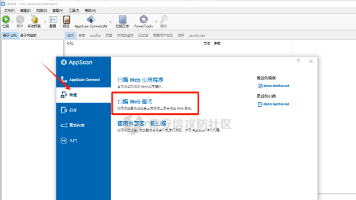

Acunetix Web Vulnerability Scanner(AWVS)是用于测试和管理Web应用程序安全性的平台,能够自动扫描互联网或者本地局域网中是否存在漏洞,并报告漏洞。可以扫描任何通过Web浏览器访问和遵循HTTP/HTTPS规则的Web站点。适用于任何中小型和大型企业的内联网、外延网和面向客户、雇员、厂商和其它人员的Web网站。AWVS可以通过检查SQL注入攻击漏洞、XSS跨站脚

大数据用Python还是JAVA

一文读懂大模型RAG(非常详细),零基础入门到精通,看这一篇就够了

人工智能和网络安全选哪个好?

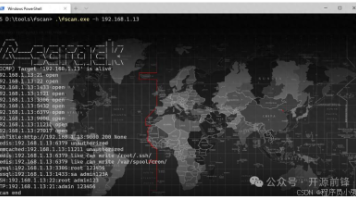

支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。•主机存活探测: fscan能够通过发送ICMP Echo Request消息来检测目标IP地址的主机是否在线,即存活探测。如果目标主机回应了这个请求,就表明它是活跃状态。•端口扫描: 支持对目标主机上的T