简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

本文详细介绍了1Panel服务器管理面板的安装和使用指南。主要内容包括:1) 安装前的环境准备,要求Linux系统、root权限和网络连接;2) 提供Ubuntu/Debian和CentOS的一键安装脚本及配置步骤;3) 首次登录方法和界面功能展示;4) 核心功能使用流程,包括应用商店、网站建设、容器管理和数据库管理;5) 安全与备份设置建议;6) 常用命令行管理工具。1Panel通过Docker

本文仅用于合法技术研究,禁止非法用途。Pwn036 核心是栈溢出经典的 Ret2Text 利用,程序保护极弱,无栈哨兵、关闭 PIE 且 NX 禁用,代码段地址固定。main 函数调用的 ctfshow 函数含 gets 高危漏洞,缓冲区仅 40 字节,填充 44 字节可覆盖返回地址。程序隐藏未调用的 get_flag 后门函数,可直接读取打印 Flag。构造 payload 为 44 字节垃圾数

本文研究了FORTIFY_SOURCE安全机制在Level 0保护下的漏洞利用。通过分析pwn 032题目,展示了在禁用FORTIFY_SOURCE保护时,程序存在缓冲区溢出风险和逻辑后门。文章详细解析了危险函数(如strcpy、memcpy)的潜在危害,并演示了如何通过简单命令行参数触发后门函数获取flag。研究强调,在未启用FORTIFY_SOURCE保护时,未限制长度的字符串操作极易导致安全

摘要: 本文针对PIE保护下的32位程序漏洞利用展开研究,通过泄露main函数地址计算程序基址,精准修复EBX寄存器以定位GOT表。分析显示缓冲区偏移为140字节,构造两阶段攻击:首次泄露write函数真实地址计算libc基址,二次触发system("/bin/sh")获取shell。实验证明,即使开启ASLR和PIE,通过动态计算关键地址仍可实现稳定利用。完整PoC脚本包含基

本文深入剖析了DVWA中DOM型XSS(High级别)的高级攻防技术。High级别通过正则表达式过滤<script>标签及HTML片段,但仍存在空字符绕过、伪协议利用等漏洞。文章详细演示了三种高级绕过手法:空字符分割攻击、JavaScript伪协议利用和跨文档攻击向量,并给出0-click Cookie窃取的完整实现方案,包括自动化Payload构造、WebSocket加密通道等隐蔽技术。在防御方

本文分析了DVWA(Damn Vulnerable Web Application)JavaScript Attacks模块High级别的安全漏洞,详细揭示了其混淆代码背后的验证机制。核心漏洞在于客户端执行的三阶段Token生成流程:字符串反转、添加固定前缀"XX"和后缀"ZZ"并进行两次SHA256哈希。文章提供了三种攻击方法(控制台手动执行、分步计算To

本文通过DVWA靶场实战,详细介绍了SQL注入的两种主要类型:有回显的注入和无回显的注入。有回显的注入通过直接返回数据库数据或错误信息,利用Union-Based Injection技术快速获取敏感信息,如数据库名、表名和字段内容。无回显的注入则通过布尔盲注或时间盲注,逐字符猜解数据,效率较低但同样有效。文章还提供了自动化脚本示例,并总结了两种注入的关键差异。最后,通过提升DVWA难度和使用预编译

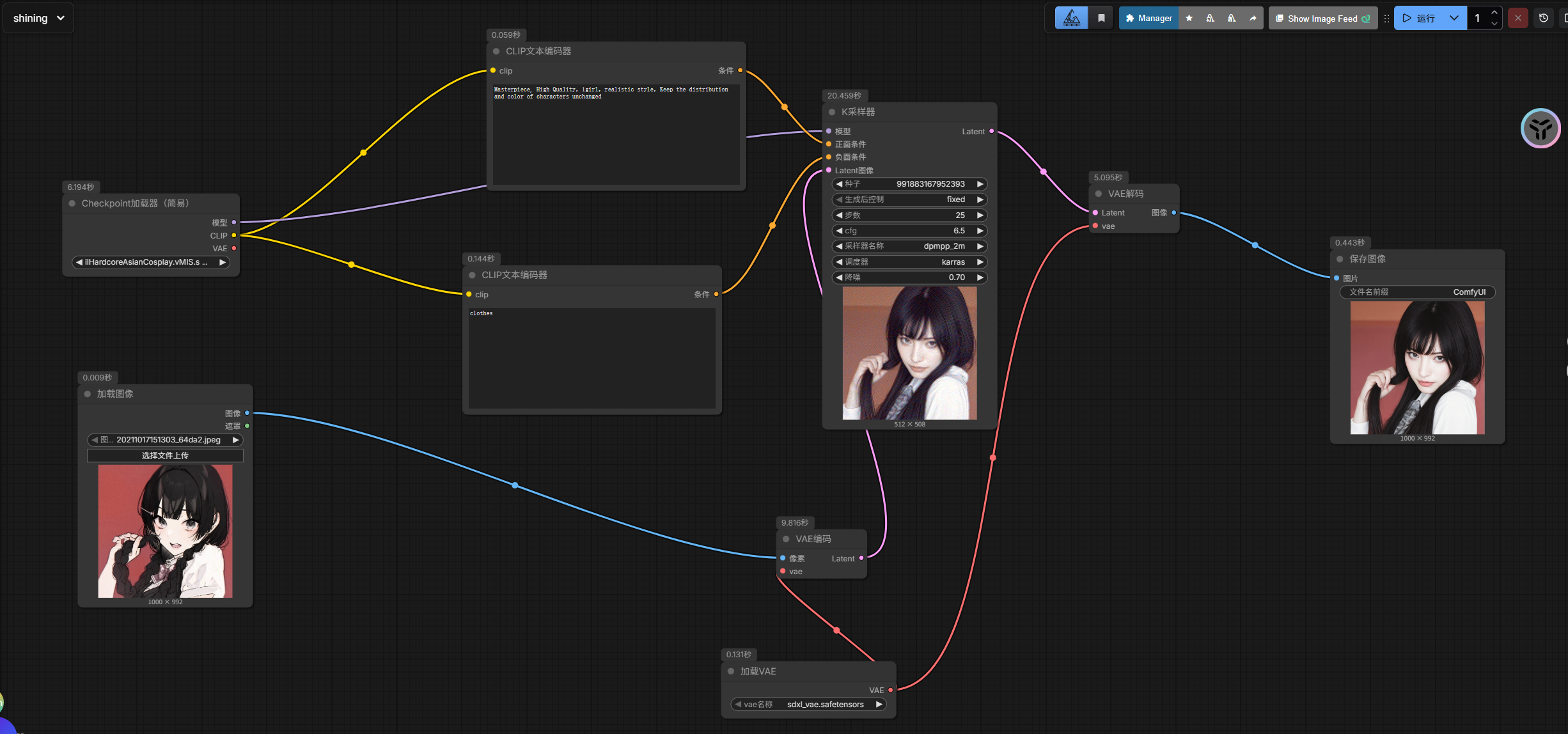

摘要:ComfyUI是一款开源节点式AI工作流工具,通过模块化设计实现StableDiffusion等模型的可视化操作。文章以"漫画转真人"为例,解析三大核心组件:K采样器(图像生成引擎)、VAE编解码(数据转换桥梁)和提示词系统(创作指令)。详细拆解8个关键节点的连接逻辑,包括模型加载、提示词设置、图像处理流程等,并重点讲解采样步数、CFG值等参数的优化技巧。该工具支持拖拽式

使用Gemini时遇访问拦截,系Google安全机制误判网络异常。其核心问题是Gemini安全等级高,IPv4/IPv6双栈导致IP冲突、节点共用或分流模式引发的身份不一致,是仅Gemini报错的主因。解决时按优先级操作:先在Windows11关闭IPv6(通过控制面板网络属性取消勾选)并清缓存,或切模式、用无痕模式绕旧Cookie。优化底层网络设置(单IP、统一流量)是解决及流畅使用Google

本文围绕EXE程序的Flag破解展开,核心流程为:下载解压题目附件后,通过Die工具检测出程序经UPX压缩壳保护,未脱壳程序拖入IDA后函数缺失,印证加壳判断。使用UPX工具执行`upx -d`命令完成脱壳,脱壳后借助IDA定位main函数并F5反编译,分析C语言代码可知,程序通过`strncmp`校验用户输入前13个字符是否为“HappyNewYear!”。同时识别出`scanf`无长度限制的栈