简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

tcpdump 在移动网络安全中的核心价值,在于其打通了 “底层流量捕获” 与 “安全风险识别” 的链路 —— 它不仅是工具,更是移动安全分析的 “思维载体”:通过解读数据包中的 IP、端口、协议字段,还原 APP 行为、恶意通信与网络攻击的真相。对安全从业者而言,掌握 tcpdump 的移动落地技巧,能大幅提升隐私合规检测、恶意软件分析的效率;对开发者而言,可借助它提前发现 APP 的网络安全漏

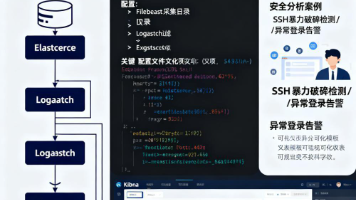

摘要: ELK Stack(Elasticsearch、Logstash、Kibana)是安全运维的核心日志分析工具。本文从运维转安全的角度,介绍如何通过Docker快速搭建ELK环境,并演示收集Linux系统日志(如SSH登录日志)的流程。重点讲解Logstash配置解析日志字段,以及通过Kibana可视化分析攻击行为(如暴力破解IP定位)。教程包含实战案例和排查技巧,帮助新手快速掌握日志集中管

摘要 本文针对Discuz! X3.4开源CMS系统进行安全加固实战,重点分析2025年披露的三大高危漏洞:配置文件写入代码执行漏洞、faq.php SQL注入漏洞和后台任意文件读取漏洞。通过"环境搭建→漏洞挖掘→分层修复→渗透报告"四步法,提供完整的解决方案。文章详细介绍了测试环境配置(phpStudy+Discuz! X3.4)、漏洞复现步骤及原理分析,并给出三层防护体系:

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。根据**2025本科专业热度榜单,数字媒体技术专业高居第二****,热度达7.0万,**互联网大厂为具备游戏引擎开发能力的人才开出30-40万年薪已成为常态。 与传统行业相比

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。有些大厂,例如奇安信,甚至会将渗透岗位分为红蓝两方,对候选人的技术要求比较高,大部分刚入行的新人,也将渗透岗位作为后期的发展目标。**岗位释义:**主要负责信息安全事件应急响应

离线靶场:安全的渗透测试训练环境 离线靶场是为渗透测试人员设计的虚拟化训练环境,可在本地运行而无需互联网连接。它模拟真实网络环境中的各类漏洞,如SQL注入、XSS等,帮助学习者安全地练习攻击技术。本文介绍了离线靶场的核心价值:提供无风险实践机会、降低真实环境风险、测试真实漏洞、培养专业技能、熟悉安全工具使用等。同时推荐了6个热门离线靶场:DVWA(综合Web漏洞)、bWAPP(100+漏洞)、Pi

为了帮助大家更好的学习网络安全,我给大家准备了一份CTF网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、

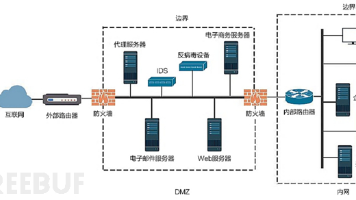

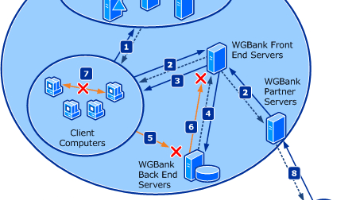

在开始域渗透之前,先来简单了解下域的一些概念域(Domain)是一个有安全边界的计算机集合(安全边界的意思是,在两个域中,一个域中的用户无法访问另一个域中的资源)工作组的分散管理模式不适合大型的网络环境下工作,域模式就是针对大型的网络管理需求设计的,就是共享用户账号,计算机账号和安全策略的计算机集合。域中集中存储用户账号的计算机就是域控器,域中用户账号,计算机账号和安全策略被存储在域控制器上一个名

在开始域渗透之前,先来简单了解下域的一些概念域(Domain)是一个有安全边界的计算机集合(安全边界的意思是,在两个域中,一个域中的用户无法访问另一个域中的资源)工作组的分散管理模式不适合大型的网络环境下工作,域模式就是针对大型的网络管理需求设计的,就是共享用户账号,计算机账号和安全策略的计算机集合。域中集中存储用户账号的计算机就是域控器,域中用户账号,计算机账号和安全策略被存储在域控制器上一个名

2025 年的渗透测试早已不是 “工具堆料赛”—— 用对工具能让效率翻倍,但真正决定成败的是漏洞分析思维。我见过用免费工具 3 小时拿下域控的新手,也见过砸 10 万买商业工具却漏报高危漏洞的团队。工具选对是第一步,后续我会分享《漏洞利用思维手册》,带你从 “工具使用者” 升级为 “漏洞猎手”,评论区可蹲更!