简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

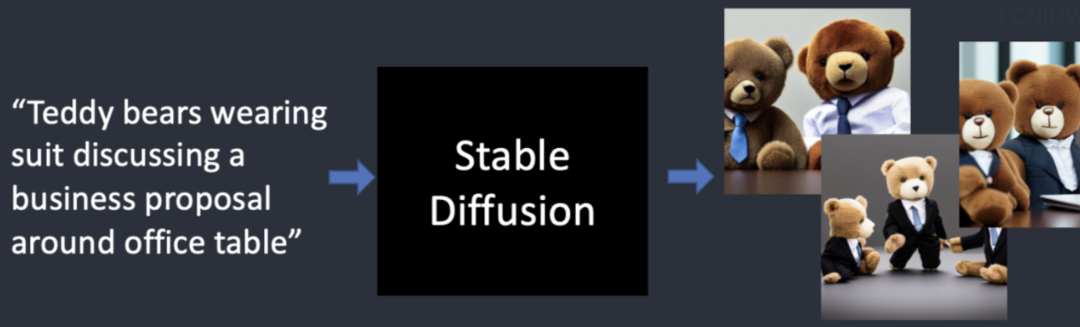

AI绘画专业工具Stable Diffusion在哪里用怎么安装?这一期给大家介绍三种使用SD的方法,无论你有没有专业显卡都能轻松上手SD哦~如果你的电脑没有独立显卡性能一般,或者你只想先体验一下SD,那么我推荐你不用大费周章本地部署,直接用哩布哩布在线的SD就可以了。这个工具很简单,你只需要进入哩布哩布官网登录后点击左侧的在线生成。非会员有300算力,可以生成300张左右的图片,非常适合想简单体

进行渗透测试需要进行漏洞扫描,今天就分享给大家几款漏洞扫描软件用法。Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件CGIs;超过625种服务器版本;超过230种特定服务器问题。。。这是一款kaliLinux自带的软件。其对服务器扫描具有优势。强调:nikto更多针对主机!!!!!!系统漏洞扫描与分析软件Nessus 是全世

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。36

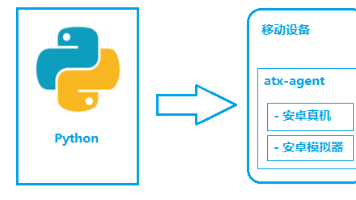

openatx开源的ui自动化工具,支持android和ios。主要面向的编程语言是python,api设计简洁易用,在开源社区也是很受欢迎。

值得注意的是,这里的tokenizer最大长度为77(CLIP训练时所采用的设置),当输入text的tokens数量超过77后,将进行截断,如果不足则进行paddings,这样将保证无论输入任何长度的文本(甚至是空文本)都得到77x768大小的特征。Latent Diffusion Models(潜在扩散模型,LDM)通过在一个潜在表示空间中迭代“去噪”数据来生成图像,然后将表示结果解码为完整的图

Stable Diffusion文生图里,提示词像魔法咒语,得用英文且遵循特定规则,这让很多国人感到头大。不过,有了SixGod_K提示词插件,这些都不再是问题!新手也能秒变高手,轻松驾驭!如果无法访问github ,可以用网盘资源下载,地址见。1、在文生图界面找到SixGod_K提示词,点击出现拓展信息。2、根据需要点击需要的标签。3、点击标签自动转成英文在提示词。5、生成图片。如果不知道怎么下

midjourney以文字生成图片具有一定的随机性,以图生图依然如此,如何解决以下的问题:以图生图如何使用,才可以保证每次生成场景与原始场景相似?以图生图如何使用,才可以保证每次生成人物与原始人物统一?使用midjourney以图生图,使用到了Prompt的高级用法,即:很喜欢动画片《春困》中的配色,想要通过midjourney来绘制相似的风格:暖色、扁平化。图片源于网上,侵删让这个女孩在花园中荡

tcpdump 在移动网络安全中的核心价值,在于其打通了 “底层流量捕获” 与 “安全风险识别” 的链路 —— 它不仅是工具,更是移动安全分析的 “思维载体”:通过解读数据包中的 IP、端口、协议字段,还原 APP 行为、恶意通信与网络攻击的真相。对安全从业者而言,掌握 tcpdump 的移动落地技巧,能大幅提升隐私合规检测、恶意软件分析的效率;对开发者而言,可借助它提前发现 APP 的网络安全漏

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。36

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。36