简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

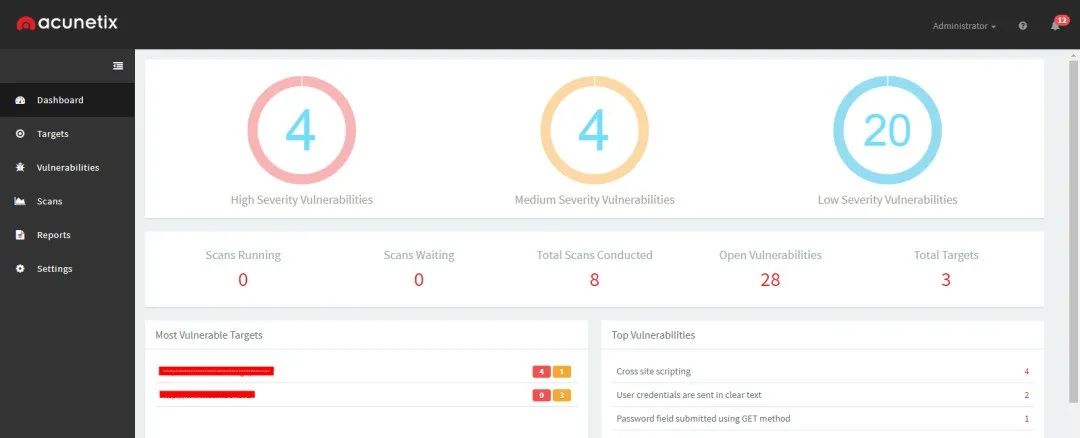

Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞,它的官方网站是:https://www.acunetix.com,我刚才看了一眼没有找到试用版下载链接,之前是有的,可以免费试用14天,当然你也可以去网上搜索破解版进行下载安装,有经济实力的朋友可以考虑购买正版软件,下图就是AWVS的主

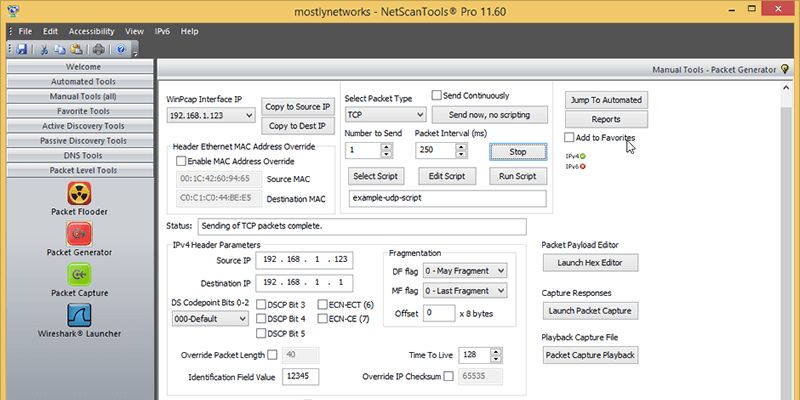

这个概念在某种程度上是指扫描网络!网络上的“端口”可以被视为连接到Internet的计算机或计算机(盒)的入口点。通过从客户端应用程序接收数据(字节),处理该数据然后将其发回来侦听端口的应用程序或服务。如果网络被入侵或受到攻击,则可以对恶意客户端进行编程,以利用服务器代码中的漏洞,以便能够访问敏感数据或远程执行恶意代码。通过实施远程访问工具(RAT)来管理通信和命令。

通常,DDoS 攻击的目的是使网站崩溃。DDoS 攻击的持续时间取决于攻击是在网络层还是应用层。网络层攻击持续时间最长为 48 到 49 小时。应用层攻击持续时间最长为 60 到 70 天。根据 1990 年的《计算机滥用法》,DDoS 或任何其他类似的攻击都是非法的。由于它是非法的,攻击者可能会受到监禁的惩罚。DDoS 攻击有 3 种类型:基于容量的攻击,协议攻击,以及应用层攻击。

Dirsearch 是一个用于探测Web服务器上的隐藏目录和文件的工具。它通过发送HTTP请求来尝试访问可能存在的路径,从而找到不列在网站目录页面上的隐藏资源。Dirsearch 的主要特点包括:1.多线程:Dirsearch 采用多线程方式进行目录扫描,充分利用系统资源提高扫描效率。2.字典支持:它支持使用自定义字典文件来进行目录爆破,你可以使用自己的字典文件或使用内置的常用字典。(注:字典必须

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…最常用的打包命令是 tar,使

在嵌入式系统的广阔天地中,网络安全常常是设计和部署考量中的重中之重。这些系统,无论是在智能家居、工业控制还是现代汽车中,都扮演着日益重要的角色。随着嵌入式设备越来越多地连接到互联网,它们暴露在诸多网络威胁之下,其中,域名劫持尤其令人担忧。这种攻击不仅威胁到数据的安全性和隐私,而且可能对设备的功能性和稳定性造成破坏。在这样的背景下,采用HTTPDNS就显得尤为重要。传统的DNS查询存在诸多弱点,这使

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安

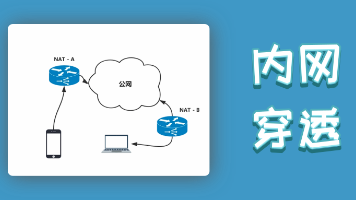

内网穿透是指通过特定的网络技术或工具,突破内网的防火墙和路由器,允许外部设备访问内网的服务。远程控制内网设备:开发者需要在外部访问处于内网中的服务器。网站和API的暴露:开发中的Web应用、数据库等需要暴露给外部进行测试。IoT设备接入:物联网设备通过内网穿透与外部服务通信。内网穿透工具通过“隧道”或“代理”方式实现外部设备和内网设备之间的直接连接,而无需修改路由器或防火墙配置。

磨刀不误砍柴工”。优秀的工具有助于提高工作效率,安全工程师也需要优秀的安全软件来提高工作效率。在具体的工作场景中,有很多种选择,这里有10种开源的免费安全工具,不仅可以提高工作效率,还可以降低企业成本。Nmap(网络映射器)是一款免费的开源安全扫描工具,主要用于端口扫描和网络发现。它被广泛用于系统管理员和网络管理员的工作中,用于监控主机和服务的正常运行时间、服务升级计划和网络库存管理等任务。Nma

个人强烈感觉面试因人而异,对于简历上有具体项目经历的同学,个人感觉面试官会着重让你介绍自己的项目,包括但不限于介绍一次真实攻防/渗透/挖洞/CTF/代码审计的经历 => 因此对于自己的项目,面试前建议做一次复盘,最好能用文字描述出细节,在面试时才不会磕磕绊绊、或者忘了一些自己很得意的细节面试题会一直更新(大概,直到我毕业或者躺平为止吧…)包括一些身边同学(若他们同意的话)和牛客上扒拉下来的(若有,