简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

通过编写程序,模拟浏览器去上网,然后让其去互联网上抓取数据的过程爬虫分类爬虫的矛与盾:反爬机制: 门户网站,可以通过制定相应的策略或者技术手段,防止爬虫程序进行网站数据的爬取反反爬策略: 爬虫程序可以通过指定相关策略或者技术手段,破解门户网站中具备的反爬机制,从而可以获取门户网站中相关的数据robots.txt协议:君子协议,规定了网站中哪些数据可以被爬虫爬取,哪些数据不可以被爬虫爬取HTTP&H

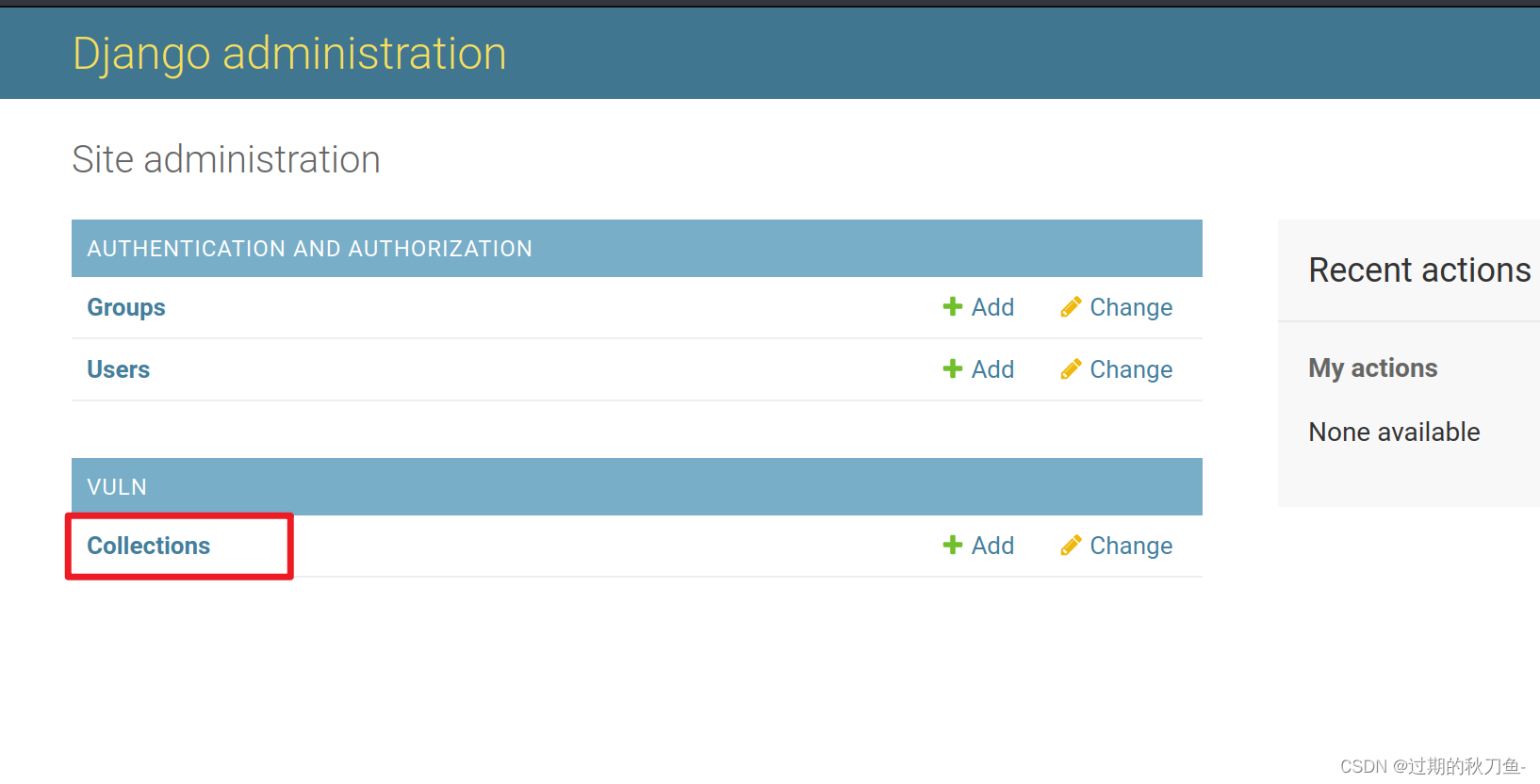

复现环境:Vulhub环境启动后,访问即可看到Django默认首页。

如果提示下载失败的话,可以点击Driver,选择**MySQL for 5.1,**然后重新下载,,测试链接成功后,点击apply,点击OK。pycharm可以充当很多数据库的客户端。点击MySQL后,如果是。

如果提示下载失败的话,可以点击Driver,选择**MySQL for 5.1,**然后重新下载,,测试链接成功后,点击apply,点击OK。pycharm可以充当很多数据库的客户端。点击MySQL后,如果是。

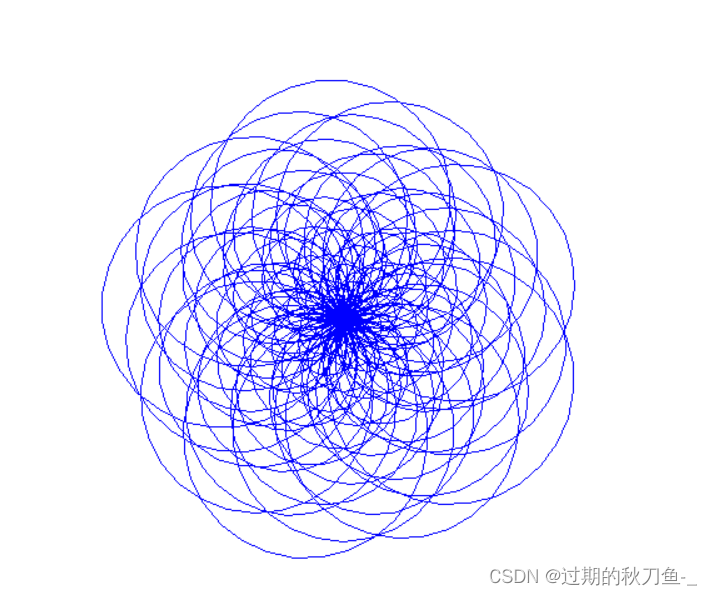

海龟绘图(turtle库)是python的内部模块,使用前导入即可,了解海龟绘图常用的命令

Django是一个开放源代码的Web应用框架,由Python写成。采用了MTV的框架模式,即模型M,视图V和模版T。它最初是被开发来用于管理劳伦斯出版集团旗下的一些以新闻内容为主的网站的,即是CMS(内容管理系统)软件。并于2005年7月在BSD许可证下发布。这套框架是以比利时的吉普赛爵士吉他手Django Reinhardt来命名的。2019年12月2日,Django 3. 0发布 [1]。

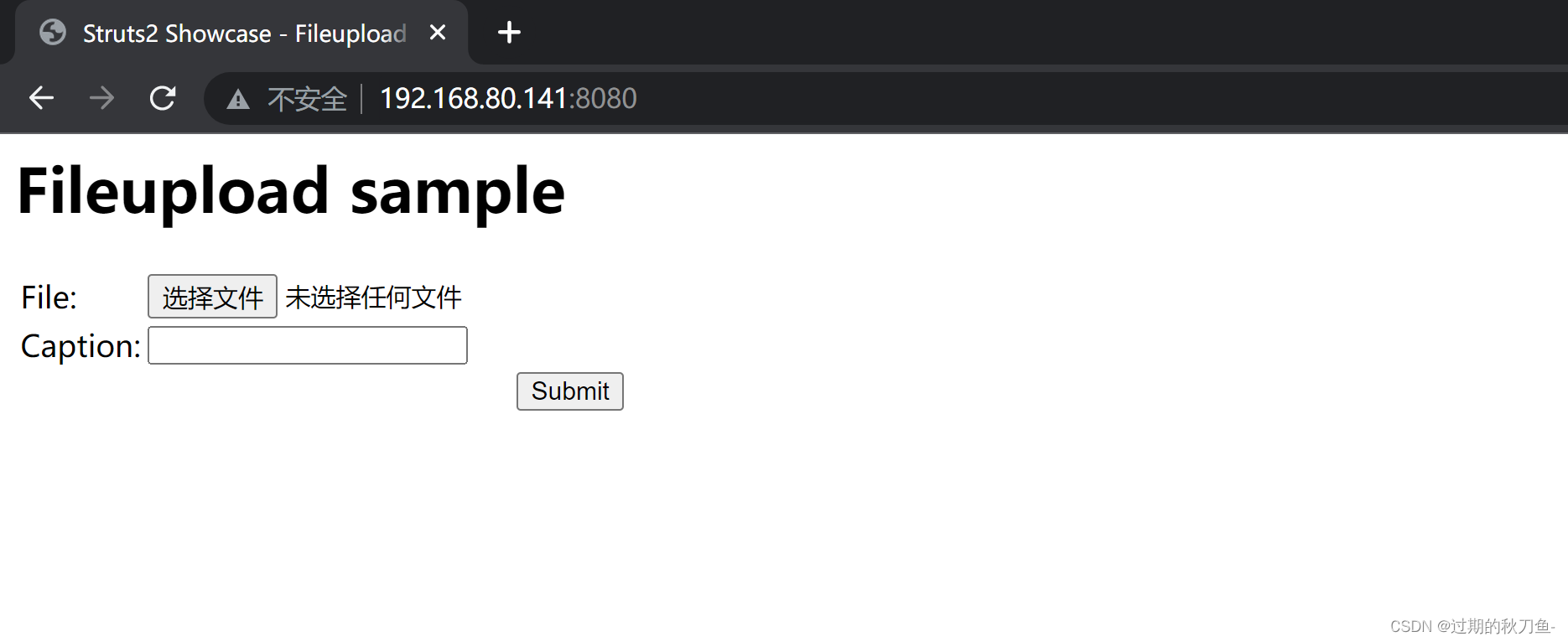

Apache官方发布Struts 2 紧急漏洞公告(S2-045),CVE编号CVE-2017-5638。公告中披露 ,当基于Jakarta插件上传文件时,可导致远程代码执行。例如在系统中获得管理员权限,执行添加用户。造成机密数据泄露,重要信息遭到篡改等重大危害。如果你正在使用基于Jakarta的文件上传Multipart解析器,请升级到Apache Struts 2.3.32或2.5.10.1版

不同的是,在处理前端用户直接输入的数据时一般会接受更多的安全校验,而从memcached中读取的数据则更容易被开发者认为是可信的,或者是已经通过安全校验的,因此更容易导致安全问题。由于memcached安全设计缺陷,默认的 11211 端口不需要密码即可访问,导致攻击者可直接链接memcache服务的11211端口获取数据库中信息,这可造成严重的信息泄露。1、配置memcached监听本地回环地址

当用户访问被XSS 脚本注入过的网页,XSS 脚本就会被提取出来,用户浏览器就会解析执行这段代码,也就是说用户被攻击了。DOM 型XSS 是一种XSS 攻击,其中攻击的代码是由于修改受害者浏览器页面的DOM 树而执行的。搜索框、登录框、微博、留言板、聊天室等等收集用户输入的地方,都有可能被注入XSS 代码,都存在遭受XSS 的风险。XSS 攻击目标是客户端浏览器用户,由于浏览器的类别不同,攻击效果

一些网站的需求,可能会提供文件查看与下载的功能。如果对用户查看或下载的文件没有限制或者限制绕过,就可以查看或下载任意文件。这些文件可以是源代码文件,配置文件,敏感文件等等。任意文件读取会造成(敏感)信息泄露;任意文件读取大多数情况是由于其他漏洞引发的,如RCE、目录遍历、文件包含等。任意文件读取与任意文件下载本质上没有区别,信息都是从服务端流向浏览器的。任意文件读取与下载可能形式不同,但是从本质上