简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

通过第二个if控制语句,我们发现通过正则表达式过滤掉了flag,所有说file参数传入时,如果有flag出现就会被过滤掉,我们再根据下一句话,文件包含,我们尝试去获取useless.php 的源码,看是什么信息,再次构造payload。发现是网页的源码,经过分析可得,三个参数分别为text,file,password通过get方式进行传参,在if控制语句当中,设置text变量,并在文件当中读取数据

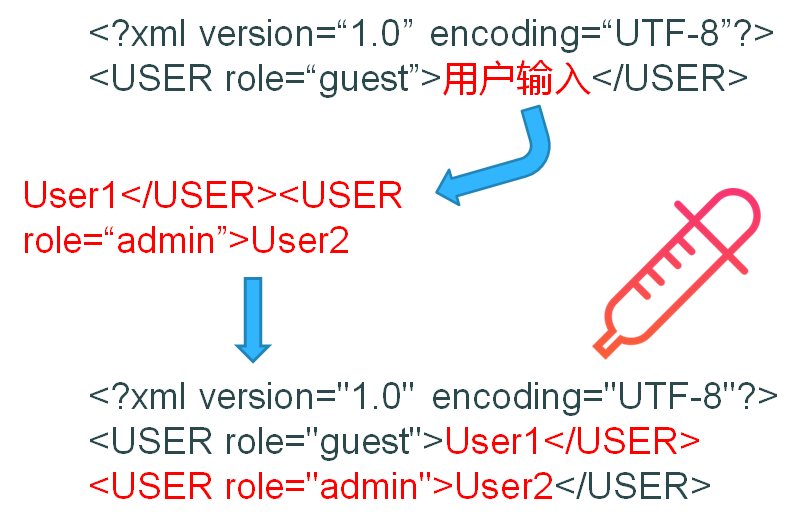

XXE漏洞全称XML External Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等危害。概括一下就是"攻击者通过向服务器注入指定的xml实体内容,从而让服务器按照指定的配置进行执行,导致问题",也就是说服务端接收和解析了来自用户端的xml数

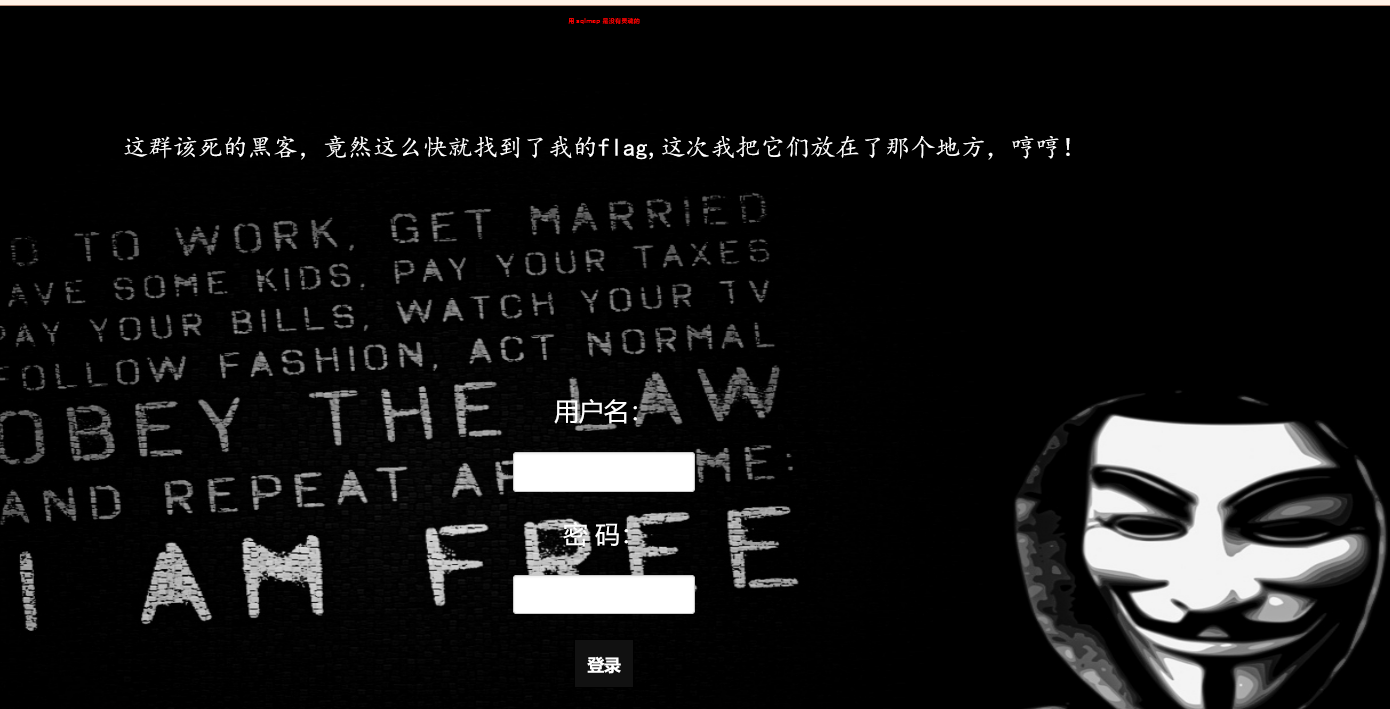

通过输入非0数字,能正常回显,0和字母不能正常回显,什么都没有显示。刚刚我们输入非0数字正常回显,0和字母不能正常的回显,猜测说明sql语句当中可能存在||运算符,只有输入非0数字,才会返回true,回显条件。可观察网页的源码信息,发现有check.php,猜测可能是登录界面时,输入账号和密码的跳转界面,提示信息。通过上面的过程我们不难发现,此时还存在过滤,from和where也被过滤,同理双写绕

DNS劫持(Domain Name Systemhijacking)是黑客经常使用的一种攻击方式,其原理是通过篡改DNS系统的域名解析结果,将某个域名解析到指定的IP地址,从而使得用户访问该域名所对应的网站时,被重定向到攻击者控制的虚假网站,进而实现种种欺骗行为,如钓鱼、木马下载、恶意软件等。DNS劫持的核心原理就在于篡改域名解析结果,攻击者通过某种手段获取到通信链路上的DNS信息,然后将目标域名

在owasp发布的top10排行榜里,注入漏洞一直是危害排名第一的漏洞,其中注入漏洞里面首当其冲的就是数据库注入漏洞。一个严重的SQL注入漏洞,可能会直接导致一家公司破产!SQL注入漏洞主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)。

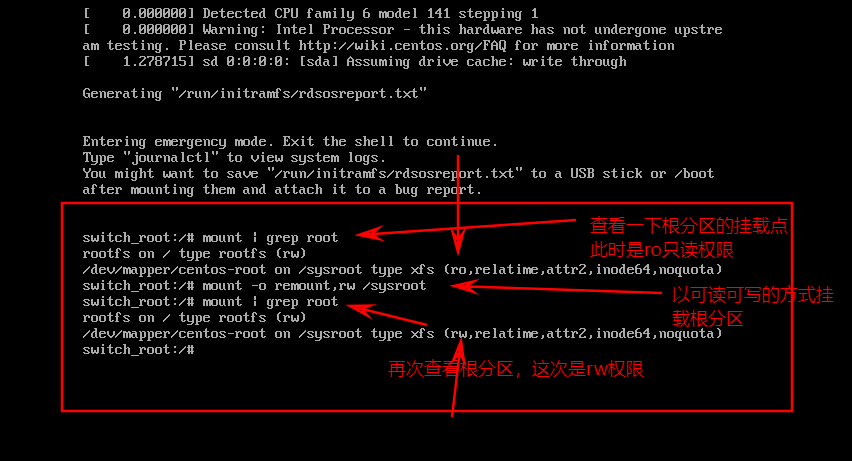

grub2-mkpasswd-pbkdf2进行设置密码,生成加密密码,然后修改/etc/grub2.d/00_header文件末尾追加,设置的用户可以是系统有的也可以是没有的,但用户一定要前后必须一致。没有显示用户名,此时就是以谁的名义进行登录,用户名就是谁(以谁的名义执行,就是谁),密码是刚刚设置的密码,按e进入编辑界面,输入用户名和刚刚设置的密码即可进入。进入此界面,如果此时输入的不是刚刚设置

ng-include指令一般用于包含外部HTML文件,ng-include属性的值可以是一个表达式,返回一个文件名,但是默认情况下,包含的文件需要包含在同一域名下,也就是要调用同一域名下的其他网页。通过代码发现,本关卡有两个参数:arg01、arg02,当我们发送的时候,发现他们是会互相拼接起来的,那么我们就容易想到这里会不会就是突破口,发现这两个参数是在embed上,embed标签定义嵌入的内容