简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

博主用路由器联网方式,经常出现开发者套件连不上网络的现象,我觉得应该是路由器的兼容性或者是网络策略的问题,每次调试网络折腾半天,着实让人不爽。上一小结,能用ssh连接开发者套件,但是开发者套件无法访问网络,因为没有共享宿主机(笔记本或台式机)的网络,解决办法是共享宿主机的网络。[在这里插入图片描述](https://img-[在这里插入图片描述](https://img-[在这里插入图片描述](h

以下是10个以黑客为主题的游戏,这些游戏不仅有趣,还能帮助你了解黑客技术的基本概念和思维方式。通过这些游戏,你可以学习到网络安全、编程逻辑、漏洞利用等知识,同时激发对黑客技术的兴趣。这些游戏不仅能让你体验到黑客的乐趣,还能帮助你理解网络安全和编程的基本概念。通过游戏学习,你可以在轻松的氛围中掌握黑客技术的核心思想。

是数字取证工具-的图形界面,一个用来分析磁盘映像和恢复文件的开源取证工具。提供在磁盘映像中进行字符串提取,恢复文件,时间轴分析,chrome,firefox 等浏览历史分析,关键字搜索和邮件分析等功能。dftt代表。该网站包含用于测试数字(计算机)取证分析和采集工具的文件系统和磁盘镜像。

在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。Pytho

在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。Pytho

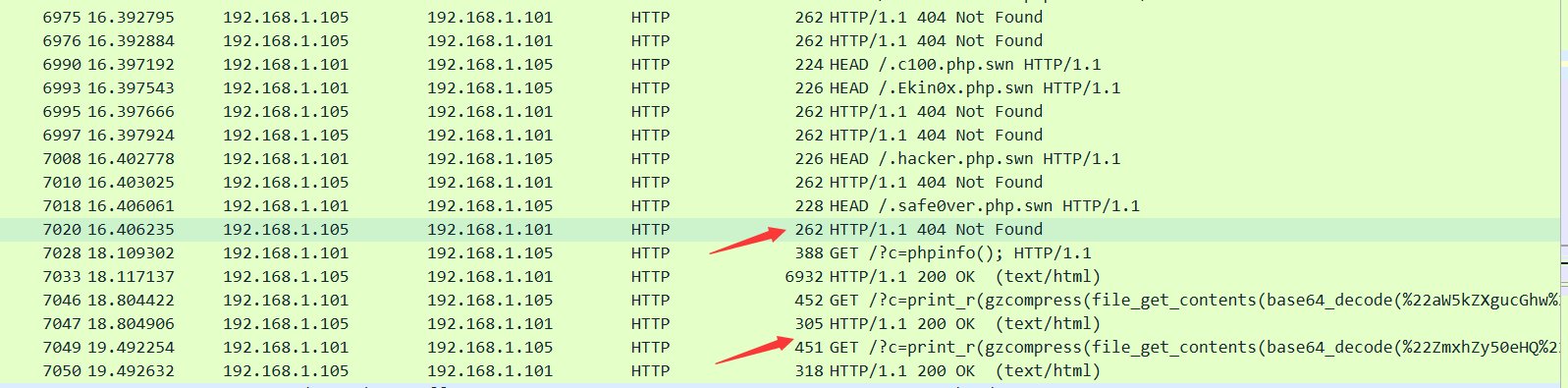

流量分析流量分析在HVV中的作用 在护网中蓝队其中一个重要的作用就是针对攻击的流量进行分析,一般是使用态势感知,全流量分析,防火墙等安全设备来捕获流量,并且对其进行流量分析,我们需要掌握流量特征和分 析的方法详细的流量如下Sql 报错Wireshark介绍 Wireshark(前称Ethereal)是一个网络封包分析软件。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的

黑客攻防是一个极具魅力的技术领域,但成为一名黑客毫无疑问也并不容易。你必须拥有对新技术的好奇心和积极的学习态度,具备很深的计算机系统、编程语言和操作系统知识,并乐意不断地去学习和进步。如果你想成为一名优秀的黑客,下面是12种最重要的基础条件,请认真阅读:1. 学习UNIX/LINUXUNIX/LINUX是一种安全性更高的开源操作系统,最早由AT&T实验室开发,并在安全界里广泛使用。不懂UNIX/L

今天咱们来唠一个轻量级的嵌入式框架 ——,这玩意儿是专为那些跑不了Linux的“小身板”单片机量身定制的轻量级框架。简单来说,它就是给嵌入式开发者准备的“瑞士军刀”,帮你把调试、时间管理、事件处理这些脏活累活全包了,让开发效率直接起飞!项目地址:https://github.com/54zorb/Zorb-Framework项目主页嵌入式开发最头疼啥?!尤其在小内存单片机上,搞个调试输出都得折腾半

OpenVPNGUI是OpenVPN项目的一部分,它提供了一个用户友好的界面,使得配置和启动OpenVPN隧道变得简单。通过这个项目,即使是对命令行不熟悉的用户也能轻松处理复杂的SSL/TLS加密网络连接,确保数据传输的安全性。

小鹿快传是一款Web端的P2P文件传输工具,使用了WebRTC技术实现P2P连接和文件传输。小鹿快传是一款Web端的P2P文件传输工具,使用了WebRTC技术实现P2P连接和文件传输。简单无需登录只需要选择好想要发送的文件,然后将生成的下载链接发送给对方即可开始传送。安全小鹿快传使用P2P技术,文件数据不走服务器,直接发送给对方,且数据自带加密,免去隐私被泄漏的风险。高效由于使用P2P技术,文件传