简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

前置知识file 命令根据文件头,识别文件类型,如果文件头前边有数据就识别不出来了strings输出文件中的可打印字符可以发现一些提示信息或者特殊编码的信息可以配合-o参数获取所有的ASCII字符偏移(字符串的位置)binwalk命令根据文件头识别文件-e提取文件foremost命令提取文件,建议两个分离命令都试一遍各种文件头本地搜索:文件头压缩包基本思路尽量用winrar避免异常看属性伪加密暴力

TomcatTomcat服务器概述Apache组织,Sun公司以及个人开发者一起维护的符合一部分JavaEE开发规范的开源轻量级服务器软件,对于用户使用比较友好,完全兼容JSP和Servlet,同时可以响应HTML页面JBoss、WebLogic完全符合JavaEE规范的服务器,但是是收费的web 服务器软件是提供 web 服务的工具安装官网地址:http://tomcat.apache.org/

Atlassian Confluence是企业广泛使用的wiki系统。2022年6月2日Atlassian官方发布了一则安全更新,通告了一个严重且已在野利用的代码执行漏洞,攻击者利用这个漏洞即可无需任何条件在Confluence中执行任意命令攻击者提供的URI将被转换为namespace,然后该namespace将被转换为OGNL表达式进行计算(攻击者提供的url被间接转化成了OGNL表达式进行计

文章目录环境搭建SSH隧道正向连接反向隧道sockets代理MSF端口映射Socket隧道ssocks反向代理1.建立隧道2.开启代理正向代理扫描内网MSF跨路由扫描简单收集信息增加路由MSF其他模块推荐阅读环境搭建分别是三个虚拟机(我这里用的两个ubuntu,一个kali)因为web服务器有两个ip所以需要添加一个网卡,然后设置LAN区段注:一开始lan区段是空的,手动添加一个就行数据库服务器同

在这个场景中,我们看到一个具有额外功能和权限(甚至包含HostPath)的Pod,它允许我们访问宿主机系统并提供节点级配置,这样会带来可以获取整个集群控制权限的危害。Kubernetes Goat 是一款针对 Kubernetes 安全的学习、测试和练习工具,该工具可以给广大研究人员提供一个存在安全缺陷(故意留下漏洞)的集群环境,来帮助广大安全爱好者学习和实践 Kubernetes 安全。服务进行

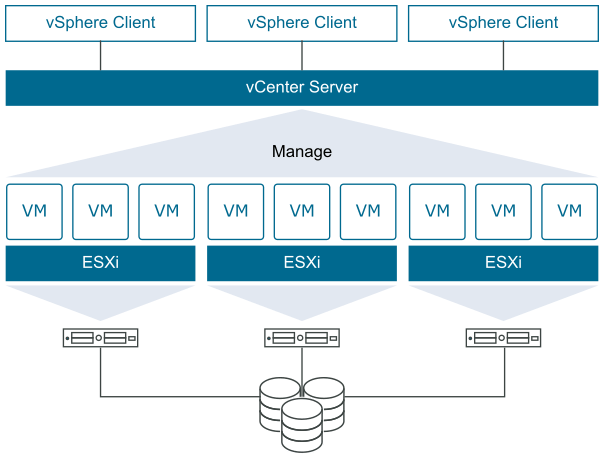

是在数据中心产品下的一套软件。,例如监控,有专门的监控组件和可视化,基础服务例如服务器,CDN,负载均衡等基础服务可以外包到云服务厂商,日志也有专门的日志工具,链路追踪也有专门的组件和可视化,还有网关等,渐渐的,只要这些都配置好了,开发也可以做运维的部分工作,毕竟开发才是最了解代码的人,哪里出了问题看看监控日志,可以最快速度定位到问题,于是DEVOPS开发模式诞生了,开发也是运维。为了安装,管理和

Heap Spary技术是在 shellcode 的前面加上大量的滑板指令,非常占用内存,系统开启 DEP 进行防范DEP 数据执行保护,数据不能执行ASLR 地址随机化信息安全的五个基本属性 机密 可用 可控 不可否认 完整性信息系统安全可以划分以下四个层次:设备安全,数据安全(三要素),内容安全,行为安全保护、检测、响应(PDR)策略是确保信息系统和网络系统安全的基本策略进程与cpu的通信是通

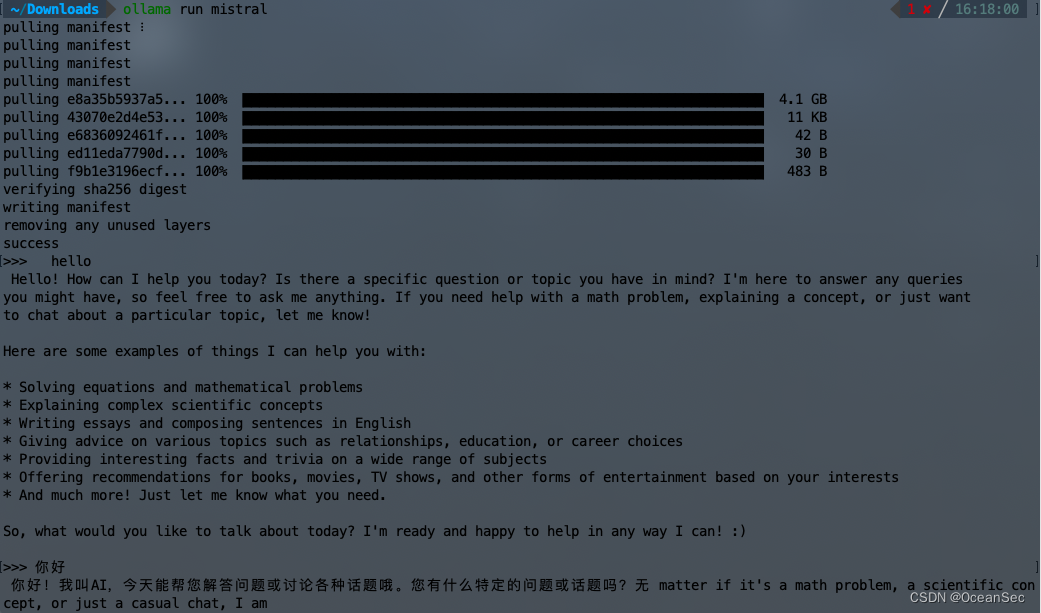

是一个简明易用的本地大模型运行框架,目前已经有 32 K star。随着围绕着 Ollama 的生态走向前台,更多用户也可以方便地在自己电脑上玩转大模型了,使用 Ollama 本地部署大模型在 mac 上尤其简单。

用 X-Ray 刷洞发现一些出现频率高的漏洞,把漏洞原理和利用方式稍作整理,按照危害排名,低危漏洞可以收集一些信息然后深度利用变高危文章目录直接利用Shiro默认keySql注入备份文件&敏感目录泄露Druid未授权访问XSS有条件利用phpstudy-nginx解析漏洞dedecms-cve-2018-6910鸡肋Apache Tomcat Examples未删除go-pprof资源监控

基操F12->右上角setting->选择debugger勾选禁用js,但不要关闭设置面板在答题框中复制答案,再取消禁用js,提交答案骚操作更骚的方法就是用qq发送给手机,手机复制,打开知到,用输入法的复制去粘贴,这样就可以完美绕过了...