简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有字节大佬给出了权威的解答,刷完这一套面试资料相信大家都能找到满意的工作。CPU又称为中央处理器,是一块超大规模的集成电路,是一台计算机的运算核心(Core)和控制核心(Control Unit),功能主。网络吞吐量简称为Network Throughput,是指在无网络故障的情况下单位时间内通过的网络的数据数量,单位为Byte/s。内存是

YAML文件介绍YAML 是一种可读性非常高,与程序语言数据结构非常接近。同时具备丰富的表达能力和可扩展性,并且易于使用的数据标记语言。YAML全称其实是"YAML Ain’t a Markup Language"(YAML不是一种标记语言)的递归缩写,所以它强调的是数据本身,而不是以标记为重点为什么要使用YAML文件?其实YAML文件也是一种配置文件,但是相较于ini,conf配置文件来说,更加

下方这份完整的软件测试视频教程已经整理上传完成,需要的朋友们可以自行领取【保证100%免费】。

下方这份完整的软件测试视频教程已经整理上传完成,需要的朋友们可以自行领取【保证100%免费】。

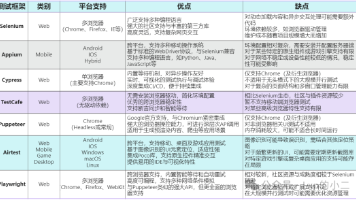

Airtest由网易游戏和谷歌共同研发,并以Python作为其脚本语言。是一款跨平台的自动化测试框架,专为游戏和应用程序(尤其是移动应用)的用户界面(UI)自动化测试而设计。1、跨平台兼容性在当今多元化的移动应用市场中,我们的产品需在Android、iOS以及Windows等多个平台上保持一致的用户体验。Airtest作为一款专为跨平台UI自动化测试而设计的框架,完美契合了这一需求。它不仅支持主流

REST并非特指某项技术,而是一种设计理念,强调使用标准的HTTP协议,通过统一资源标识符(Uniform Resource Identifier, URI)来访问和操作资源,从而实现网络服务的简单、可扩展和可缓存性。总而言之,RESTful接口是一种设计思想,它通过HTTP协议,以资源为中心,采用标准方法来操作资源,旨在提供一套既灵活又可扩展的API设计模式。1. 资源为中心:在RESTful架

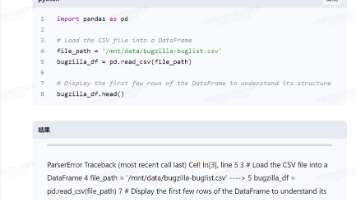

在过去,我们最常用的工具相信是万能的excel了,对于复杂数据的处理,需要用到透视表,或写脚本来处理,或用专业的数据处理工具如Tablaeu,PB等。建议涉及公司的机密数据,需脱敏,最好部署公司内部的大模型AI工具,发现《ChatGLM 3 大模型本地化部署、应用开发与微调》一书,刚出来,有兴趣的朋友不妨买来参考。工作中,我们有时需要用到多维度的综合数据统计,此时需要用到excel透视表,或自己写

用xcode打开,双击WebDriverAgent中的WebDriverAgent.xcodeproj文件,Xcode添加开发者帐户:Xcode -> Preference,设置Team为你添加的帐户:修改Bundle Identifier为唯一名称。我们学习必然是为了找到高薪的工作,下面这些面试题是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有字节大佬给出了权威的解答,刷完这一套面试

这些工具是个人的选择,感觉哪些不好用的话,可以自己进行编写或者对原脚本进行修改,这些都是github的项目,这些脚本都是由python和go进行编写的,go语言编写的程序使用的时候需要进行编译。可以看到许多API Key 服务是空的,把这些尽量补全,这将会大大提升subfinder的资产发现能力,而且这些接口都是免费的,少部分会有一些限制,不过没关系,注册链接都放在下面了。"content": "

网络安全实验五中需要搭建FTP服务器进行实验,在踩了一些坑之后,记录下搭建和配置过程,希望其他人可以少走弯路。本文中Linux下安装和配置FTP在VMware中Ubuntu 16下进行,对于CentOS等其他Linux系统不适用,其他系统的安装需要参照其他文章。同时注意权限问题,有的命令需要sudo [原命令]才可执行,因此这里基本上都用了sudo。下面是正文。