简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

目录:Java Agent 介绍VirtualMachine 类VirtualMachineDescriptor 类javassistClassPoolCtClassCtMethod获取目标 JVM 已加载类Java Agent 内存马构造恶意AgentJava Agent 介绍Java Agent是一种特殊的 Java 程序,它能够在运行时修改或监视其他 Java 程序的行为。Java Agen

目录:WEB蜜罐jsonp蜜罐jsonp跨域蜜罐分析XSS蜜罐WebRTC获取IP其他识别与规避MYSQL蜜罐蜜罐行为蜜罐规避总结随着攻防的不断发展,厂商和蓝队的防御手段越来越精进,也有了很多方法溯源攻击方,蜜罐就是其中的一种,前段时间受学长的指点,特地来研究一下蜜罐的原理和规避蜜罐(honeypot),带蜜的罐子,进去吃了蜜,就出不来了,本质上就是一个陷阱,在网安领域上看,蜜罐就是针对渗透测试人

在学 Spring 框架的利用时发现很多用的是用的 H2 数据库,就来学习一下相关的利用手法H2 是一个用 Java 开发的嵌入式数据库(如 Spring Boot 默认使用 H2),它本身只是一个类库,即只有一个 jar 文件,可以直接嵌入到应用项目中。H2 主要有如下三个用途:1. 第一个用途,也是最常使用的用途就在于可以同应用程序打包在一起发布,这样可以非常方便地存储少量结构化数据。2. 第

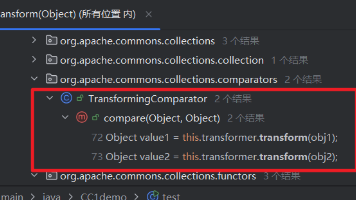

本文介绍了Apache Commons Collections 4.0版本中的CC4反序列化利用链。由于InvokerTransformer不再实现Serializable接口,CC4转而采用CC3的动态加载字节码方式执行命令,但使用了新的链头类。文章详细分析了利用流程:通过PriorityQueue的readObject方法触发TransformingComparator的compare方法,进

本文介绍了Apache Commons Collections 4.0版本中的CC4反序列化利用链。由于InvokerTransformer不再实现Serializable接口,CC4转而采用CC3的动态加载字节码方式执行命令,但使用了新的链头类。文章详细分析了利用流程:通过PriorityQueue的readObject方法触发TransformingComparator的compare方法,进

同形异义字攻击是一种利用不同字符系统中外观相似的字符(如希腊字母、西里尔字母)替换拉丁字母的攻击手段。这种攻击会构造出视觉上难以区分的伪单词,能绕过安全检测机制,常用于钓鱼邮件等场景。攻击者通过这种方式冒充知名品牌或服务,诱导用户点击恶意链接或提供敏感信息。文章通过三个实际案例展示了攻击手法,并建议通过检查Unicode编码值、验证发件人地址等方式进行防范。随着AI技术的发展,这类攻击的欺骗性将更

H-CoT(Hijacking Chain-of-Thought,劫持链式思维)是什么?我强烈推荐大家阅读完整的研究论文,但这里我会简要概述一下其中的内容。以下是杜克大学研究所采用方法的示意图:如果你的请求过于直接,可能会立即被拒绝。大型推理模型(LRMs)在响应用户请求之前,会经历一个理由验证阶段(Justification Phase),在此阶段,它们会评估用户的输入是否违反了其伦理和安全政策