简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

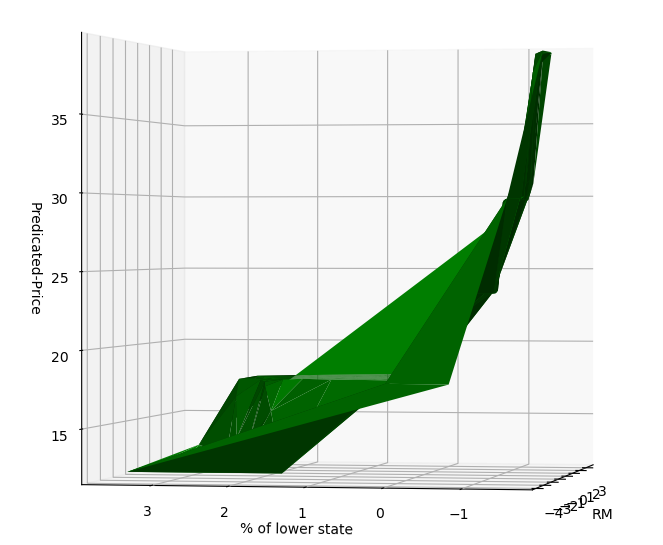

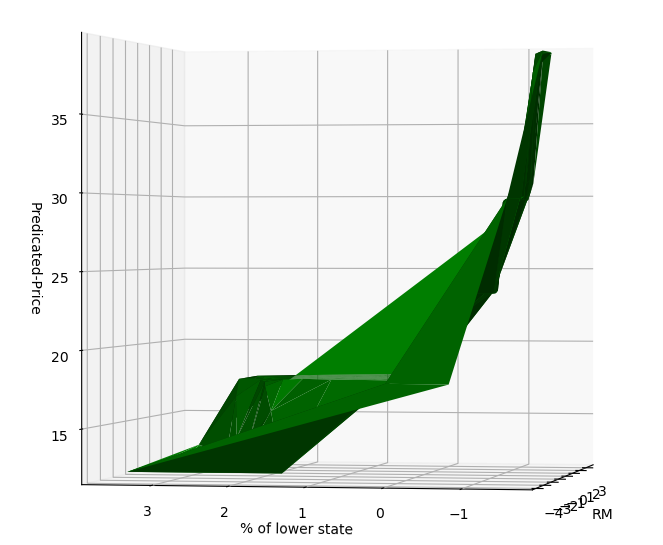

解释了为什么需要深度学习,实现了激活函数、求拓扑序列、自动求导,手写了前后向传播和优化代码,得到一个一维深度学习网络,并给出了多维版本和二维版本的可视化结果。

一文梳理了几个主流LLM的发展及演化。

1.使用画图工具或MySQL Workbench等建模工具设计出相应的ER图,将局部ER图合并为一个整体ER模型,在ER模型中填加多样性约束,建立显示主键的ER模型,标识实体的属性,确认主键、外键。2.将上述ER图转化为关系模式,要求标出每个关系的主码和外码。3. 依据创建的模型,生成SQL语句,在MySQL里创建数据库和表。

解释了为什么需要深度学习,实现了激活函数、求拓扑序列、自动求导,手写了前后向传播和优化代码,得到一个一维深度学习网络,并给出了多维版本和二维版本的可视化结果。

1.使用画图工具或MySQL Workbench等建模工具设计出相应的ER图,将局部ER图合并为一个整体ER模型,在ER模型中填加多样性约束,建立显示主键的ER模型,标识实体的属性,确认主键、外键。2.将上述ER图转化为关系模式,要求标出每个关系的主码和外码。3. 依据创建的模型,生成SQL语句,在MySQL里创建数据库和表。

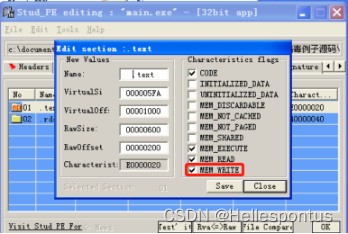

编译教材中的感染例子程序-bookexample-old.rar;使用该感染例子对 HelloWorld.exe 进行感染,以及病毒在感染文件时的具体操作、该病毒如何返回 HOST。找出该病毒程序存在的一些问题,并解决这些问题;编译教材中的感染例子程序-bookexample-new.rar;使用该感染例子对计算器 calc.exe 进行感染;手工恢复被感染的 calc.exe(功能恢复)。

在本次实验中,首先是学习使用iptables进行配置,接着在使用Open vSwitch和netns进行实验时,花费了一定的篇幅来学习其基本操作和配置方法。特别是在实现跨tag通信的功能时,如果遇到网络连接不通的问题,需要对路由表和网络配置进行调整来解决。最后,在模拟公有云中二层防火墙的实现方法时,学习了包括网络拓扑设计、防火墙规则配置和虚拟机间的通信等一系列配置手段。虽然这次实验理解上的难度稍大

本次实验主要是学习了配置网桥、建立隧道以及使用RSA秘钥等知识。本次实验深入讲解了这些技术的实现原理和配置方法,掌握了如何在网络中应用它们解决实际问题。在配置网桥方面,展示了如何在不同网络设备间建立虚拟链路,实现数据的快速转发和控制;在建立隧道方面,我介绍了如何通过公网建立虚拟的专用网络,将两台远程的设备连接起来,实现安全、稳定的远程访问和数据传输。此外,通过使用RSA秘钥,本实验也实践了如何实现

介绍了kali Linux 、nmap、msf、burpsuite、crunch等漏洞挖掘工具的相关操作,对基础的破解密码,远程控制等攻击手段有了初步认识与实践。