简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

0x00 简介前期的抓包介绍到了使用脚本通杀代理证书的限制,但是需要抓取到wireshark分析,今天介绍:1、使用proxifier突破模拟器的本地代理限制,2、使用xp框架突破证书限制,实现联动bp抓取http协议数据包,3、突破虚拟的检测的简述0x01 proxifier突破代理限制检测首先介绍一下突破本地代理到底是个什么情况1,本地开启代理指向bp,bp无法获取流量被模拟器代理限制流量走向

挖掘漏洞的时候挖掘的对象的框架涉及到两种:> 第一种是闭源框架,闭源框架里面涉及到两种,一是个人开发,不对外使用,或者未公开,二是商用型,需要甲方购买使用,这些一般都是闭源的,很难拿到源码。> 第二种是开源框架,也就是我们今天要讲的,开源框架既你可以在网上获取到源码信息。能够获取到源码。那操作空间不就来了嘛?

0x00 sqlmapapi介绍在sqlmap目录下面还存在一个sqlmapapi.py的程序,sqlmap.py本身具有批量扫描的能力,常见批量扫描有使用-l参数扫描bur代理的日志目标但是扫描多个对象时候,推荐使用sqlmap的api接口,效率更高,sqlmapapi接口有两种使用方式,本地直接使用或者是当与本地不在一起时候,使用客户端与服务端连接使用,今天介绍使用pytohn开发配合sqlm

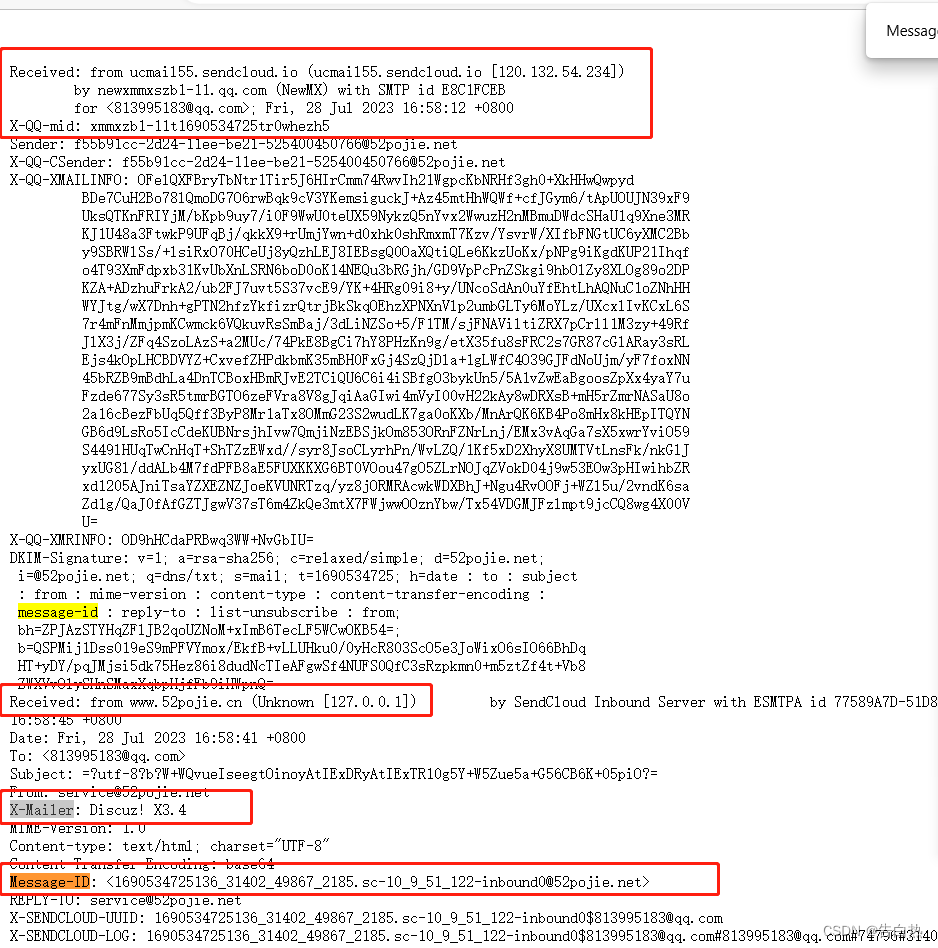

默认端口服务,是否架设有其他服务,框架是否存在漏洞等,将收集到的信息留作溯源信息收集。内容会指引诱导你点击某些网址,或者下载某些程序文件,将相关样本可以在沙箱运行后尝试得到一些攻击者的服务器等基础设施的信息,留作溯源用。根据内容的诱导性判断是否为可以的邮件,以及内容中设计到的一些信息,二维码等,留存提取出ip,域名邮件等地址,留作后续的溯源处理。下面为正常的邮件,可以看到对方的邮箱地址,cms信息

0x00 *法律法规的必要科普*声明:本文章仅仅作为内容交流,不作为任何其他用途,请勿非法利用传播,均与本人无关。漏洞挖掘要素:合法授权,合法测试授权范围内,按照甲方要求测试内,挖掘点到为止…话不多说,先上图:0x01 漏洞挖掘难易的介绍1.漏洞的挖掘现在大致分为三种类型,从易到难分别是:参考教育行业edu: https://src.sjtu.edu.cn/cnvd平台: https://www.

0x00 IIS介绍由于不同的 Windows 版本,iis日志路径不一样,所以分别介绍如下:Windows Server 2003 iis6日志路径:C:\Windows\System32\LogFiles WindowsServer 2008 R2、2012、2016、2019 iis7以上日志路径:C:\inetpub\logs\LogFiles下面是常见的HTTP状态码:200 - 请求成

0x00 windows安全加固介绍安全加固是对信息系统中的主机系统(包括主机所运行的应用系统)与网络设备、安全设备的脆弱性进行分析并修补。另外,安全加固也包括了对主机系统的身份鉴别与认证、访问控制和审计跟踪策略的增强。安全加固是配置软件系统的过程,针对服务器操作系统、数据库及应用中间件等软件系统,堵塞漏洞“后门”,合理进行安全性加强,提高其健壮性和安全性,增加攻击者入侵的难度,系统安全防范水平得

0x00 域渗透介绍所谓域渗透就是一次二次渗透,当我们已经拿到目标的shell后,而我们想做进一步的渗透叫做二次渗透,也叫后渗透,域渗透就是在同一个域内垂直或者水平渗透域内主机。今天模拟一个域渗透使用,使用Cobalt Strike上线域内主机,实现控制。0x01 网络拓扑目标:通过kali的Cobalt Strike上线域内所有主机,包括域控制器补充一个知识:通常在真实环境下,通常会有三台以上的

ThinkPHP是一个快速、兼容而且简单的轻量级国产PHP开发框架,ThinkPHP可以支持windows/Unix/Linux等服务器环境,正式版需要PHP5.0以上版本支持,支持MySql、PgSQL、Sqlite多种数据库以及PDO扩展。

上面可以看到逃逸的种类的以及其中的方法很多,但是实际环境中,是时间紧任务重,一步步的尝试逃逸难免有些费事,这里列举两种工具,CDK和check,集成了自动逃逸方法检测,CDK还集成了对应的poc实现一键逃逸,满足下列的版本时候,可以尝试该docker漏洞逃逸提权,详细的实验过程这里不作赘述,相关的操作网上也有大量的文章,但是实际的环境去逃逸,还是就事论事,会有许多的其他情况发生。CDK的自动化逃逸