简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

本文介绍了手游漏洞挖掘的基本方法,通过Cheat Engine工具绕过游戏反外挂检测,实现道具数量修改、人物ID查找等操作。文章指出目前游戏安全防护主要分为加密加固和服务端修复两种方式,但加密方式仅能增加攻击成本,无法从根本上解决漏洞问题。作者通过实例演示了如何利用内存修改技术挖掘游戏漏洞,包括修改道具数量为负数、查找隐藏人物ID等,并强调了合法测试的重要性。最后建议从有SRC的游戏业务入手,多实

Pandas是一个基于python和numpy的数据分析库,特别擅长数据处理和数据分析。今年AI在大模型方面十分火热,尤其是ChatGPT等工具的出现,让我们的编程更加智(失)能(业)。最近,就有一位大佬将Pandas和AI强强联手,帮助我们更加快速便捷地分析数据。

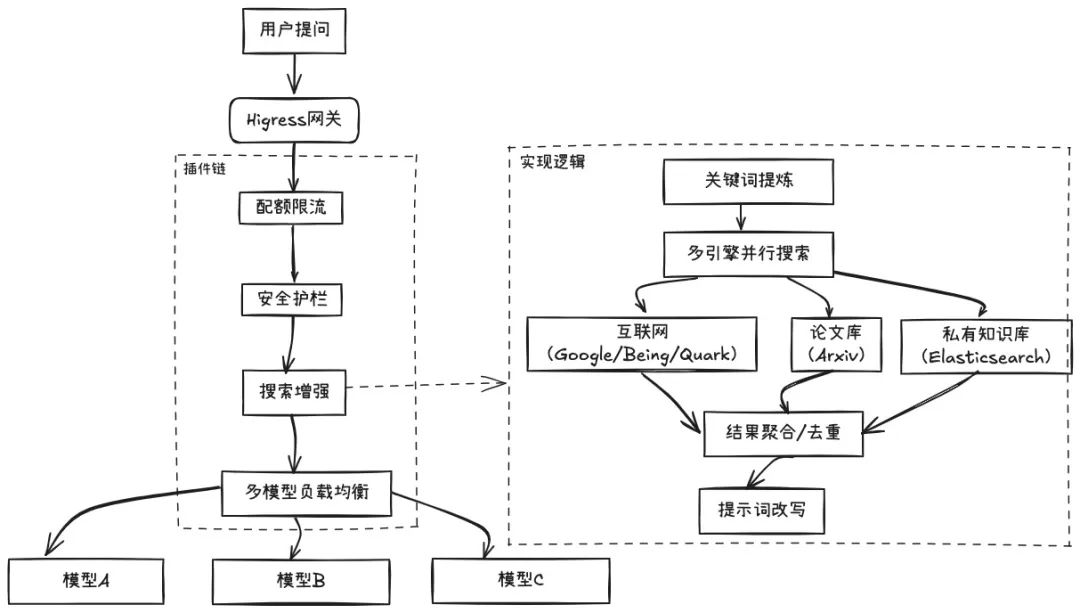

OpenAI的Deep Research工具横空出世后,各大厂商都推出了自研的Deep Research工具。所谓Deep Research,是和普通搜索比较的,简单的RAG检索生成一般只有一轮检索。然而Deep Research可以像人类一样,根据一个主题不断的检索,分析,再检索,再分析,直到达到研究目的。从这这个角度上讲,它本质上就是一个升级版的RAG应用,利用ReAct/Plan And S

我们今天来看一个十分有趣的话题,COE的思路,一个路由来选择联合多个强模型,专业人干专业事情,从而实现最优效果。实际上,这个在去年就提过了,如360的COE模型架构。跟MoE(Mixture-of-Experts)混合专家模型,通过内部参数路由激活专家不同,CoE(Collaboration-of-Experts),即专家协同模型。后者通俗来说,一个入口同时接入多家模型,而入口会在模型分析之前,增

大模型微调本身是一件非常复杂且技术难度很高的任务,因此本篇文章仅从零开始,手把手带你走一遍微调大模型的过程,并不会涉及过多技术细节。希望通过本文,你可以了解微调大模型的流程。微调大模型需要非常高的电脑配置,比如GPU环境,相当于你在已经预训练好的基础上再对大模型进行一次小的训练。但是不用担心,本篇文章会使用阿里魔塔社区提供的集成环境来进行,无需使用你自己的电脑配置环境。本次微调的大模型是零一万物的

1. 首次系统性地定义和综述了基于大语言模型增强的强化学习这一新兴领域,提出了完整的概念分类框架。2. 基于智能体-环境交互范式,将大语言模型在强化学习中的作用分为信息处理器、奖励设计器、决策者和生成器四类,并详细分析了每种角色的方法、优势和挑战。

本文记录了一名渗透测试工程师在测评工作中发现的多个高危漏洞,包括企业密码找回功能存在的用户名枚举和任意用户密码重置漏洞、内网Elasticsearch远程代码执行漏洞(CVE-2014-3120和CVE-2015-1427)、外网Gitlab的SSRF漏洞(CVE-2021-22214)和远程代码执行漏洞(CVE-2022-2185),以及内网F5-BIG-IP远程代码执行漏洞(CVE-2022-

一个新加坡女孩,在第一次 GPT-4 提示词大赛中获得冠军,我们来看看她的提示词是怎么写的。提示词女王 Sheila Teo 分享了她是如何优化提示词,从而获得大赛冠军的。

本文深入探讨了Kali Linux上的高级渗透测试技术,涵盖了多个主题,包括无线网络渗透、Web应用渗透、逆向工程和渗透、高级漏洞利用,以及状态管理和网络渗透。以下是各部分的要点总结:1.学习使用Aircrack-ng进行WPA/WPA2加密破解。掌握无线漏洞利用技术,如身份伪装和Metasploit的无线模块。2.使用Burp Suite进行主动和被动扫描,发现Web应用漏洞。利用OWASP中的

能够利用大模型解决相关实际项目需求: 大数据时代,越来越多的企业和机构需要处理海量数据,利用大模型技术可以更好地处理这些数据,提高数据分析和决策的准确性。截至目前大模型已经超过200个,在大模型纵横的时代,不仅大模型技术越来越卷,就连大模型相关的岗位和面试也开始越来越卷了。• 基于大模型和企业数据AI应用开发,实现大模型理论、掌握GPU算力、硬件、LangChain开发框架和项目实战技能, 学会F