简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

无代码开发是一种独特的软件开发模式,可促进各种规模企业的数字化转型。通俗地说,无代码开发是在不编写任何代码的情况下创建应用程序的过程。基于 SaaS 的无代码平台使企业能够以比典型的基于代码的模式的一小部分成本,更加快速地生产软件。与无代码模式相比,传统编码周期的项目进度周期要长很多。涉及一些编码的低代码开发模式与无代码开发是两个不同的模式。传统开发人员使用低代码平台来简化和加速开发,而非技术专业

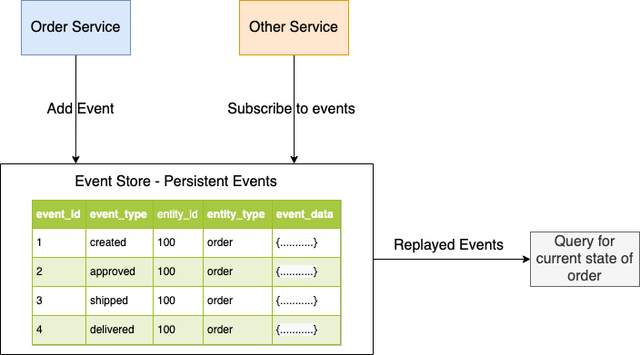

最近参与公司项目研发,在其中发现对于数据的管理存在一些小问题,根据以往经验,在这里记录下微服务数据设计模式。微服务架构中的服务是松耦合的,可以独立开发、部署和扩展。每个微服务都需要不同类型的数据和存储方式,也因为这样每个微服务都有自己的数据库。...

低代码是一种可视化软件开发方法,通过最少的编码更快地交付应用程序。图形用户界面和拖放功能使开发过程的各个方面自动化,消除了对传统计算机编程方法的依赖。低代码平台使应用程序开发更加自主化,特别是对于没有编码经验的业务用户,如业务分析师或项目经理。这些工具使技术含量较低的员工能够以多种方式产生更大的业务影响,例如减轻 IT 部门积压工作、减少业务流程管理。尽管如此,低代码开发平台也可以帮助经验丰富的程

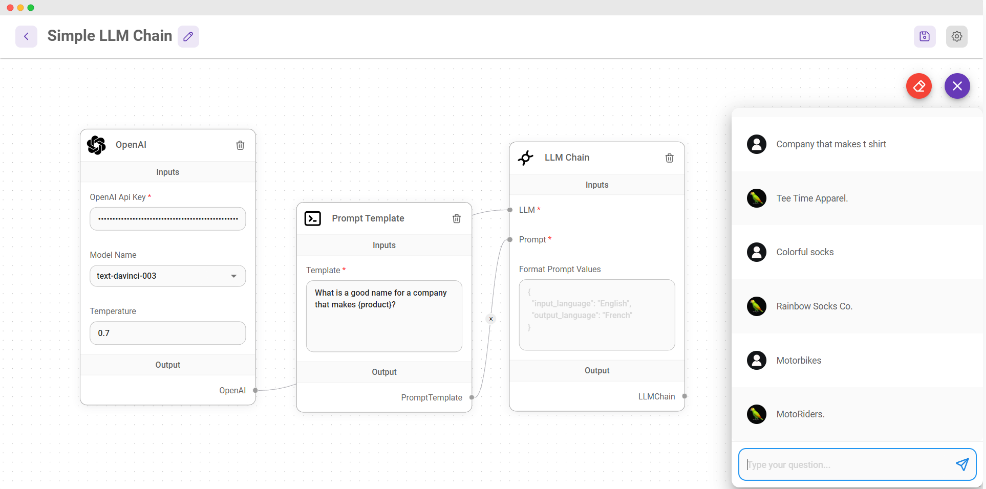

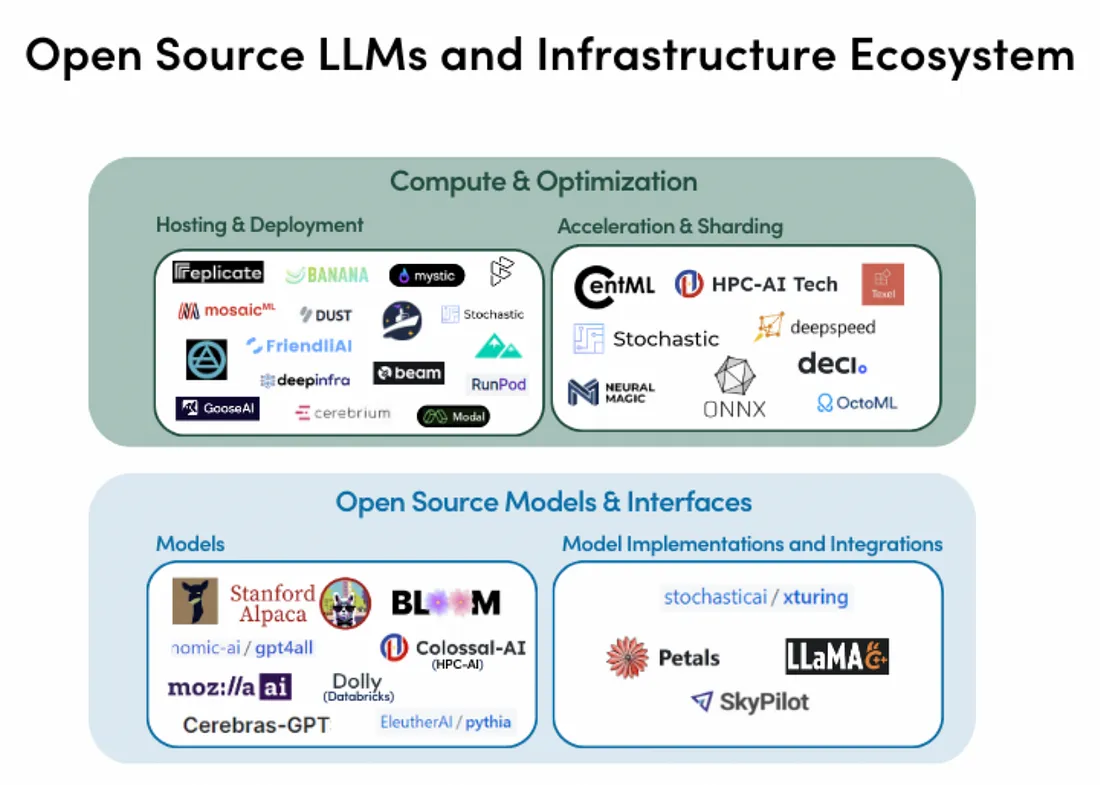

Large Language Model (LLM) 即大规模语言模型,是一种基于深度学习的自然语言处理模型,它能够学习到自然语言的语法和语义,从而可以生成人类可读的文本。所谓"语言模型",就是只用来处理语言文字(或者符号体系)的 AI 模型,发现其中的规律,可以根据提示 (prompt),自动生成符合这些规律的内容。LLM 通常基于神经网络模型,使用大规模的语料库进行训练,比如使用互联网上的海量

Large Language Model (LLM) 即大规模语言模型,是一种基于深度学习的自然语言处理模型,它能够学习到自然语言的语法和语义,从而可以生成人类可读的文本。所谓"语言模型",就是只用来处理语言文字(或者符号体系)的 AI 模型,发现其中的规律,可以根据提示 (prompt),自动生成符合这些规律的内容。LLM 通常基于神经网络模型,使用大规模的语料库进行训练,比如使用互联网上的海量

Large Language Model (LLM) 即大规模语言模型,是一种基于深度学习的自然语言处理模型,它能够学习到自然语言的语法和语义,从而可以生成人类可读的文本。所谓"语言模型",就是只用来处理语言文字(或者符号体系)的 AI 模型,发现其中的规律,可以根据提示 (prompt),自动生成符合这些规律的内容。LLM 通常基于神经网络模型,使用大规模的语料库进行训练,比如使用互联网上的海量

今年ChatGPT 火了半年多,热度丝毫没有降下来。深度学习和 NLP 也重新回到了大家的视线中。有一些小伙伴问我,作为一名 Java 开发人员,如何入门人工智能,是时候拿出压箱底的私藏的学习AI的 Java 库来介绍给大家。这些库和框架为机器学习、深度学习、自然语言处理等提供了广泛的工具和算法。根据 AI 项目的具体需求,可以选择最合适的库或框架,并开始尝试使用不同的算法来构建AI解决方案。

随着数据科学领域的深入发展,大型语言模型—这种能够处理和生成复杂自然语言的精密人工智能系统—逐渐引发了更大的关注。LLMs是自然语言处理(NLP)中最令人瞩目的突破之一。这些模型有潜力彻底改变从客服到科学研究等各种行业,但是人们对其能力和局限性的理解尚未全面。LLMs依赖海量的文本数据进行训练,从而能够生成极其准确的预测和回应。像GPT-3和T5这样的LLMs在诸如语言翻译、问答、以及摘要等多个N

当网络犯罪分子认为新的攻击媒介在经济上可行时,他们会瞄准新的攻击媒介,尤其是在没有强有力的安全措施的情况下。攻击面向未经授权的移动应用程序后端服务转移,例如用户配置文件信息和数据。网络犯罪分子通过扫描目标应用程序功能列表来获取访问权限,同时收集 API 密钥或业务逻辑来设计程序化攻击。以下是网络犯罪分子针对的五种移动端途径,另外基于这五种途径,我们提供了如何提高网络安全的建议

多年来,端到端加密 (E2EE) 一直是 WhatsApp、微信 和 QQ 等社交软件消息是传递不可或缺的一部分。在过去一年中,Zoom等视频会议 已将安全措施添加到其视频会议平台中,随后微软将其添加到 Teams 中——这突显了 E2EE 作为一种强大的安全选项,对于已将云计算作为标准商业模式的企业来说越来越受欢迎。