简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

开发在线宠物销售系统时,以Idea为开发环境,用HTML、CSS搭建页面框架,jQueryjQuery实现交互效果,后端基于Java+SSH框架技术架构,搭配MySQL存储数据,构建完整交易链路。重点优化用户体验,前端用CSS网格布局展示宠物分类与详情,jQuery实现动态筛选与表单验证。后端通过SSH分层架构,Service层封装宠物库存与订单逻辑,Hibernate优化MySQL的 CRUD操

开发在线餐饮点餐系统Demo时,以Idea为开发环境,前端用HTML、CSS搭建直观的菜品展示界面,通过jQuery实现菜品筛选、购物车动态更新等交互功能;后端基于Java+SSM框架构建稳定架构,搭配MySQL高效存储菜品、订单及用户数据,形成完整点餐链路。核心突破在于订单实时同步设计:前端用jQuery监听下单操作并异步传参,后端通过SSM的Service层封装订单状态流转逻辑,MySQL用索

帮助客户做这个舆情分析系统Demo时,咱们使用Python+Web的基础框架,MySQL存抖音等平台的舆情数据。接着整合ECharts做可视化,能直观展示数据趋势;再加入NLP处理文本情感,结合知识图谱梳理关联关系。整个过程踩过不少坑,但最终实现了客户需要核心功能。

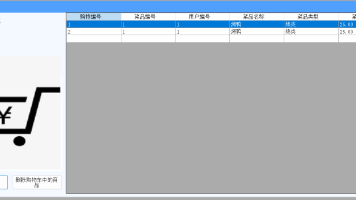

业务逻辑开发crud掌握,winform(窗口开发)界面交互按钮事件,datagrid绑定,常见的控件使用掌握就行,接下来怎么使用c#语言对接数据库掌握一般三层sqlhelper.cs。剩下根据模块写完就行。比如用户模块写好userView,userServer,userDao,userModel以此类推就行。

帮助客户美女修改完善抖音舆情分析Demo系统时,还是一样使用Python来开发,DjangoWeb框架搞页面,MySQL存爬来的抖音数据。系统核心靠NLP分析评论情感,再用线性回归跑舆情趋势,ECharts把结果画成图表特直观。

帮助客户修改桌面开发微博舆情情感分析Demo时,咱们用Python当主力,Qt当界面,虽然不是很熟悉QT但是咱们可以试着根据界面中的控件找到对应的控件事件锁定咱们需要修改,添加内容地方就行!数据直接爬第三方网站,没搞数据库省了不少事,但得注意爬取频率,不然容易被限制。核心是NLP做情感判定,直接调用对应库就行。跑通全流程时特开心,看着屏幕上蹦出的正负情感标签,感觉之前踩的坑都值了!

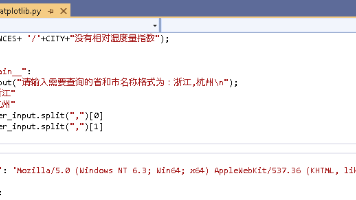

这类项目主要用于数据分析,可视化展示信息等,首先咱们需要从网页爬取数据用到requests库,或者自己生成随机数也行,接下来数据清洗然后分类,最后根据不同需求构造数据集如x和y值,以及字典类型给饼图,最后使用matplotlib绘图就行。

咱们把空车位识别和Web停车导航系统合并,是不是功能就丰富了许多,基本业务开发crud就不说了很简单,导航,定位,咱们直接调用第三方库就行。其他说明咱们还是引用qt版的图像识别介绍吧,如果是老早以前咱们第一想到传感器对吧,但是咱们既然用人工智能检测那咱们优先考虑是图像采集和图像识别。图像识别有两种方式来处理,第一种就是图像分类咱们直接把图像分类不同类型数据集进行训练,第二种则是图像标记咱们先用工具

咱们把空车位识别和Web停车导航系统合并,是不是功能就丰富了许多,基本业务开发crud就不说了很简单,导航,定位,咱们直接调用第三方库就行。其他说明咱们还是引用qt版的图像识别介绍吧,如果是老早以前咱们第一想到传感器对吧,但是咱们既然用人工智能检测那咱们优先考虑是图像采集和图像识别。图像识别有两种方式来处理,第一种就是图像分类咱们直接把图像分类不同类型数据集进行训练,第二种则是图像标记咱们先用工具

咱们把空车位识别和Web停车导航系统合并,是不是功能就丰富了许多,基本业务开发crud就不说了很简单,导航,定位,咱们直接调用第三方库就行。其他说明咱们还是引用qt版的图像识别介绍吧,如果是老早以前咱们第一想到传感器对吧,但是咱们既然用人工智能检测那咱们优先考虑是图像采集和图像识别。图像识别有两种方式来处理,第一种就是图像分类咱们直接把图像分类不同类型数据集进行训练,第二种则是图像标记咱们先用工具