简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

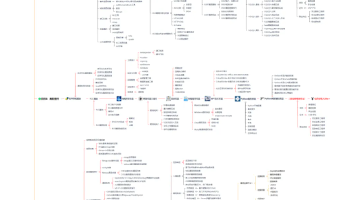

看到一个平台上的博主,目前在做独立开发者,开发了20多个网站,网站的类型主要是工具型和信息整理型,谷歌广告的收益一个月1万多。目前他除了依靠谷歌广告的收入外,也在做自媒体,拓展这一块的收入,毕竟依赖一家平台,还是有风险的,和投资一样,收入最好多元化,要冗余,不只依赖一家平台。看了很多案例,独立开发者有哪些赚钱的路子呢?

2026年,是人工智能安全治理元年,也是网络安全人才的“黄金时代”。选择上述任何一个专业,都意味着你将投身于一场没有硝烟的战争。这条路或许充满挑战——需要你不断学习、熬夜攻防、应对复杂的代码。但回报同样丰厚:国家的重视、行业的高薪、以及那份“守护数字中国”的荣耀感。如果你准备好了,那就请带上你的逻辑与热血,加入这场“安全保卫战”吧!【互动话题】你觉得未来AI时代,哪种网络安全技能最“值钱”?欢迎在

前言关注公众号,并设置精选,第一时间推送文章小编使用了DeepSeek调用API完成了纯AI编写的一款工具箱目前功能流量分析、JS代码审计、进程分析、HTTP转python、文本处理、正则表达式生成、WebShell检测、翻译、PHP、JSP、ASP代码审计这些所有的功能,全部调用DeepSeek的接口,经过小编实测,准确率非常非常高。丑化说在前头。

技术不再是工具,而是经济新引擎说到计算机专业,很多人第一反应是“码农”“高薪”“秃头”,但你可能不知道,它正在悄然成为所有行业的“数字底座”。从点外卖到看病,从开车到种地,背后都有计算机技术的影子。那么,这个专业到底冷门还是热门?未来能对经济产生多大助力?咱们用大白话聊聊。

文章指出网络安全行业并非衰退,而是正向AI方向转型。奇安信、启明星辰、深信服等头部企业已布局AI+安全领域,催生AI安全算法工程师、大模型安全工程师等新兴岗位。作者强调,即使实习无薪,也应积极争取AI相关实习机会,这是网络安全行业的蓝海。掌握AI技术的网络安全人才将成为未来市场的稀缺资源,系统学习AI与安全结合的知识至关重要。最近我看很多人都在都在自媒体上唱衰网络安全说什么。。。。但是我的球友们却

很快就是一年一度的高考时间了。一位读者问我:信息安全专业,到底还值不值得读呢?在当前一片唱衰的舆论环境下,他有这样的疑问实属不意外。今天这篇文章,我就结合当前行业现状、就业市场、未来机会,一直到到报考建议,一步步聊清楚!避免很多人的疑惑,人云亦云,被自媒体牵着鼻子走。最近几年,网络安全行业确实遇到点挑战。2024年上半年,像电科网安这样的公司营收掉了44%,还亏了2.15亿元,行业前20强里有17

技能在手,副业不愁,运维人的第二收入全攻略。IT运维人员已成为企业运转不可或缺的技术骨干。据业内调研数据显示,超过的IT技术人员正在或计划开展副业,其中运维人员的技能变现潜力尤为突出。本文将系统梳理在中国市场环境下,涵盖从入门级到专业级的多元化变现路径,助你在不影响主业的前提下,开启技术创收新征程。

在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…Python编程学习,学习内容

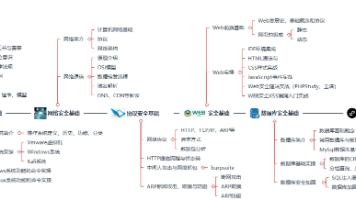

针对2025年网络安全领域的学习路线规划,结合当前技术趋势和未来发展方向,帮助你从入门到进阶,逐步掌握网络安全的核心技能。目标:建立计算机基础与安全意识学习计算机网络(TCP/IP、HTTP/HTTPS、DNS、VPN等)。掌握操作系统原理(Linux/Windows系统管理与命令行操作)。理解数据库基础(SQL语法、NoSQL原理)。推荐资源:《计算机网络:自顶向下方法》《鸟哥的Linux私房菜

前言关注公众号,并设置精选,第一时间推送文章小编使用了DeepSeek调用API完成了纯AI编写的一款工具箱目前功能流量分析、JS代码审计、进程分析、HTTP转python、文本处理、正则表达式生成、WebShell检测、翻译、PHP、JSP、ASP代码审计这些所有的功能,全部调用DeepSeek的接口,经过小编实测,准确率非常非常高。丑化说在前头。