简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

Linux,全称GNU/Linux,是一套免费使用和自由传播的类UNIX操作系统,是一个基于POSIX和Unix的多用户、多任务、支持多线程和多CPU的操作系统。它能运行主要的Unix工具软件、应用程序和网络协议。

蜜罐是对攻击者的欺骗技术用以监视、检测、分析和溯源攻击行为其没有业务上的用途所有流入/流出蜜罐的流量都预示着扫描或者攻击行为;因此可以比较好的聚焦于攻击流量。MySQL蜜罐通过搭建一个简单的MySQ服务如果攻击者对目标进行3306端口爆破并且用navicat等工具连接MySQL蜜罐服务器就可能被防守方获取攻击IP、读取本地文件包括微信配置文件和谷歌历史记录等等3,这个功能默认是关闭查看是否开启#开

7zip的一个主要优点是能够将文件压缩到很高的程度,这可以节省大量的磁盘空间。rar文件是一种用于压缩和归档文件的流行格式,rar是Roshal Archive的缩写。虽然与zip相比,rar表现出较慢的性能,但它具有更高的压缩率和优越的数据冗余。:创建打包文件,会递归目录中的每个文件,如果想改变此行为,可以指定 --no-recursion。:设置压缩包的格式类型,例如:zip、gzip、bzi

这些杀毒软件各有优缺点,具体选择哪一款,取决于你对功能的需求和预算。如果你想要一款专为Mac设计的安全软件,可以考虑;如果你更看重全面保护和额外功能,是不错的选择;如果你预算有限,的免费版也能提供相当不错的基础防护。以上是我亲自测试过的几款Mac杀毒软件,欢迎在评论区分享你常用的杀毒软件!我们下期再见!

晚上好,我的网工朋友。,思维导图肯定是必不可少的。今天给你找全了,帮助你轻松理清思路,快速掌握关键内容。,在看过之后最好能,让计算机网络知识在你的大脑中连接起来。今天的思维导图确实有点多哈。但论实用,当然还是这种配置手册更清晰,所以今天把这个好东西分享给你们。如果想从0到1系统学习,也欢迎添加老杨微信,告知学习意向,我会为你推荐最适合你的方式。

在数字经济时代,网络安全早已不是“技术冷门”,而是关系到每个人、每家企业、每个国家的核心领域。从个人隐私泄露到国家级网络攻击,从企业数据被盗到关键基础设施瘫痪,网络安全的重要性正以肉眼可见的速度攀升。如果你正在考虑职业方向,这个“越老越吃香”的行业或许能给你答案。2025年,我国网络安全人才缺口已达200万人,相当于每天需要新增5479名安全人才才能满足需求。更夸张的是,高端实战型人才(如国家级网

近日,多家第三方教育机构联合发布的《2025届大学专业就业率调研报告》显示,位列月平均工资最高的10大专业榜首,毕业生平均月薪达7599元。更引人注目的是,根据工业和信息化部教育与考试中心等部门联合发布的最新《AI时代网络安全产业人才发展报告(2025)》,2025年全球网络安全人才缺口已升至480万,同比增长19%信息安全专业主要研究确保信息安全的科学与技术,培养能够从事计算机、通信、电子商务、

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用漏洞的一种安全检测的行为。在漏洞扫描过程中,我们经常会借助一些漏扫工具,市面上漏扫工具众多,其中有一些常用的,你一定要熟悉。1X-RAYxray作为一款渗透测试中必备的捡洞神器,在日常渗透测试中可以说是很常见了,它支持 Windows / macOS / Linux 多种操作系统。

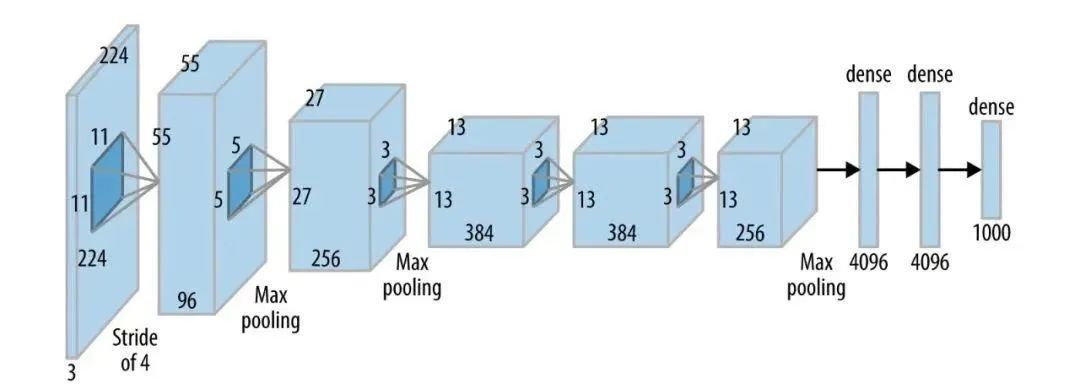

经过多轮训练,生成器可以生成越来越逼真的样本。:Transformer基于自注意力机制(Self-Attention),该机制使模型能够关注输入序列中的不同位置,允许网络自动学习重要特征,而无需依赖递归或卷积结构。在每个时间步,输入数据和前一时间步的隐藏状态共同作为输入,经过神经网络的计算,产生当前时间步的隐藏状态和输出结果。能够捕获序列中元素的长距离依赖关系,适用于处理长序列数据,如长文本等。:

未来网络安全从业者的价值 V 可以用以下公式概括:核心建议:切勿在速度与记忆力维度与机器竞争。真正的职业护城河在于:对业务风险的深刻洞察、对AI输出结果的终局判断权,以及在合规红线上的精准把控能力。2026年,不做“看门人”,要做“设计师”。