简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

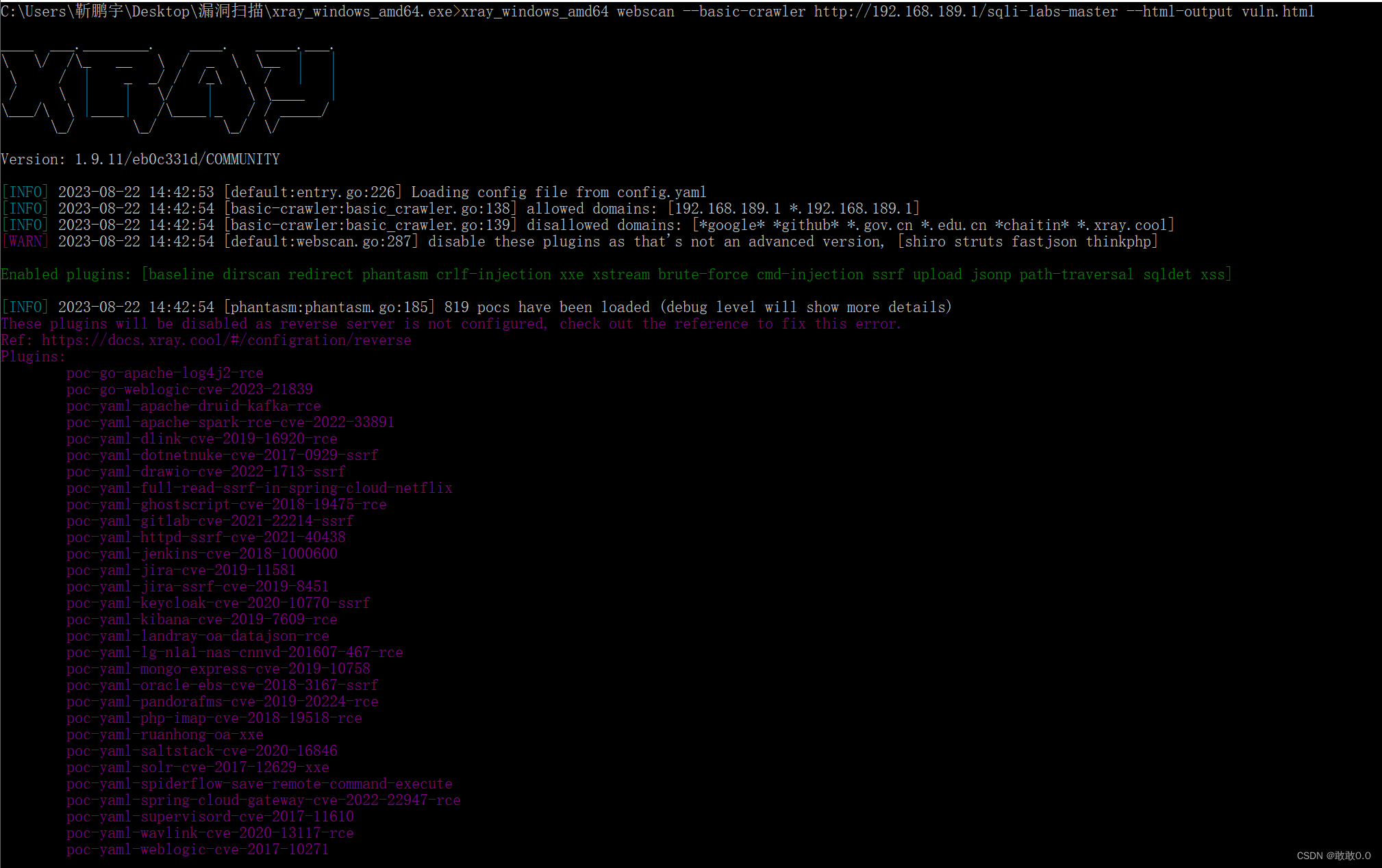

xray webscan --listen 127.0.0.1:7777 --html-output proxy.html (监听自己本机的7777端口,然后扫描之后的结果保存到html文件中。默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件,可以加--html-output参数把输出到指定的html中。检测目标网站是否存在Struts2系列漏洞,包括s2-016、s2-0

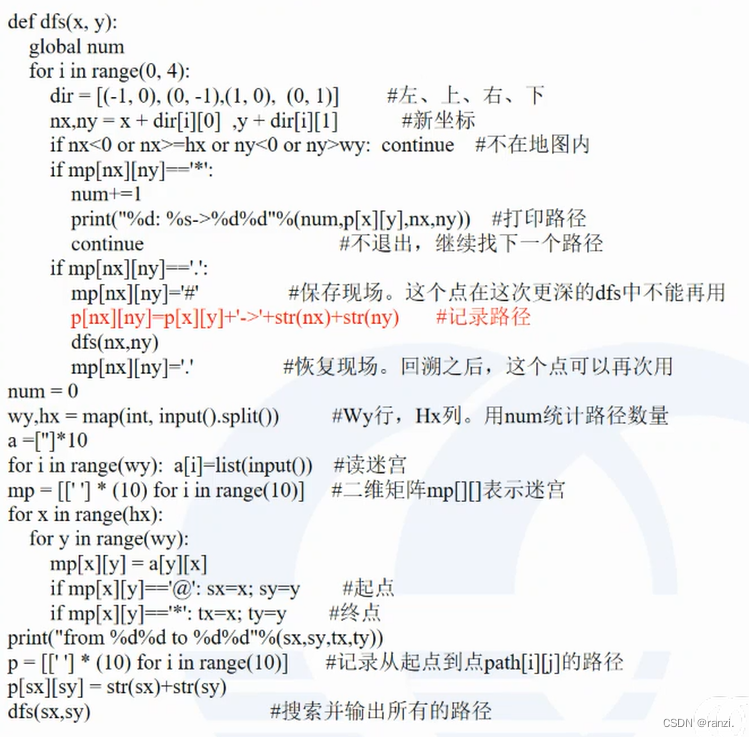

递归的过程中做了重复工作,例如fb(3)计算了2次,其实只算1次就够了,为避免递归时重复计算,可以在子问题得到解决时,就保存结果,再次需要这个结果时,直接返回保存的结果就行了,不继续递归下去。,是把大问题逐步缩小,直到变成最小的同类问题的过程,而最后的小问题的解是已知的,一般是给定的初始条件。到达最小问题后,再“回溯”,把小问题的解逐个带回给更大的问题,最终最大问题也得到了解决。在递归的过程中,由

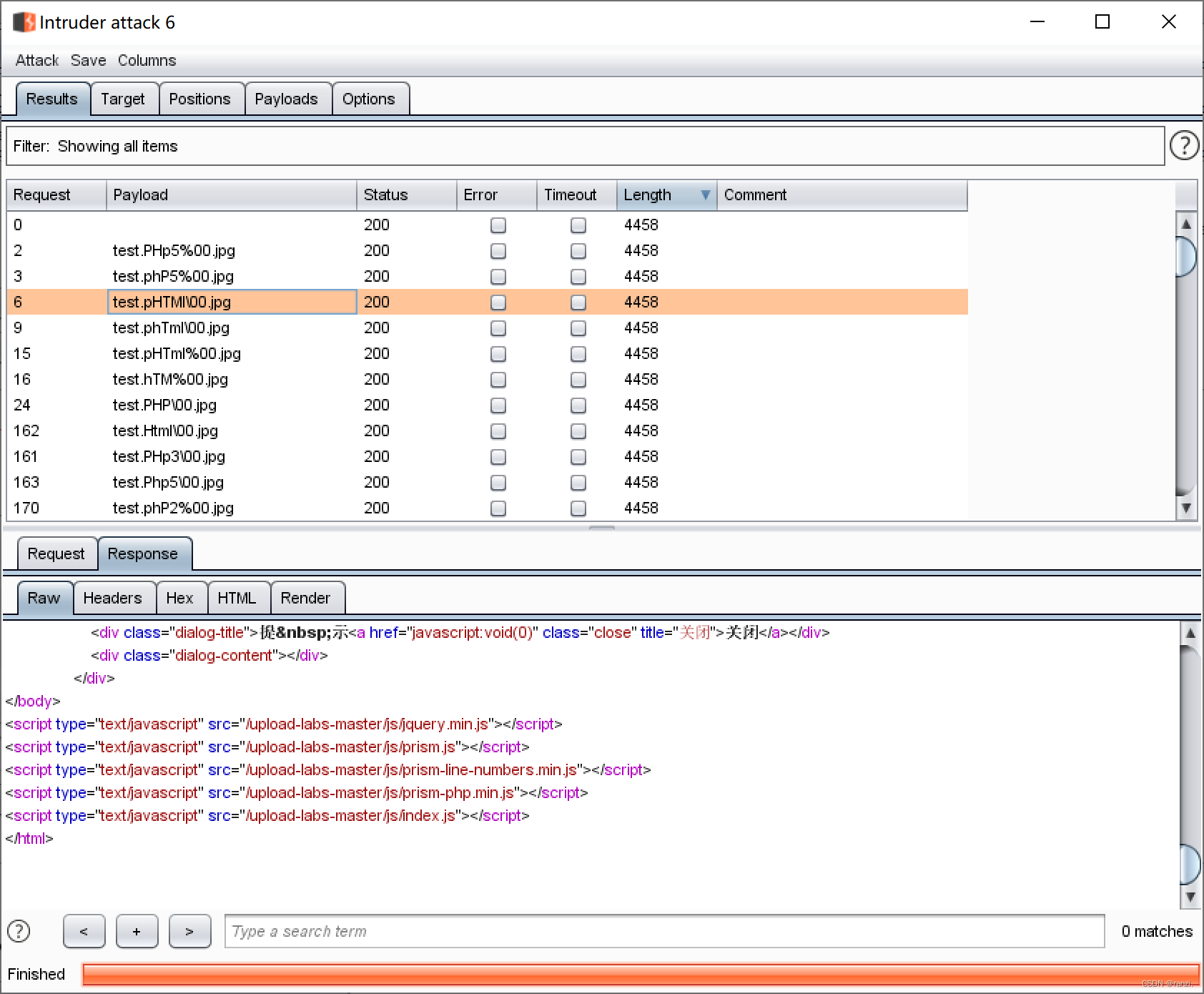

可以自定义中间件,后端语言,系统,来生成fuzz,要是手工测试的会很累,精确的还行,就是跑的还是蛮多的,对服务器还是有影响,我本地跑的,生成了很多的图片,所以肯定没有手工注入准确,最后,这个工具还是很不错的,感觉可以的可以尝试一下。上传文件名(-n),允许的上传的后缀(-a),后端语言(-l),中间件(-m),操作系统(–os),是否加入双后缀(-d)以及输出的字典文件名(-o)。我们可以根据场景

魔术方法执行调用下面的代码,如果下面的代码可控的话,就可能存在反序列化漏洞。pickle.dump(obj, file) :将对象序列化后保存到文件。pickle.load(file) :读取文件, 将文件中的序列化内容反序列化为对象。pickle.dumps(obj) :将对象序列化成字符串格式的字节流。pickle.loads(bytes_obj) :将字符串格式的字节流反序列化为对象。寻找L

在这里我们将其原有的代码数据更改成了一个访问http的代码数据,当对方在进行反序列化的时候,就会将我们更改后的代码数据进行执行,就会对http进行访问。5.至此,我们可以想到,如果将反序列化的目标文件的内容进行修改,修改成具有攻击性的代码,那么就可以实现一定的攻击性行为。2.执行序列化部分的代码,可以看到在指定路径下生成了指定的文件,文件内包含序列化的内容。执行反序列化部分的代码,可以看到其反序列

1.随便访问一个页面,这里以baidu.com为例。2.将其数据包复制一部分出来。3. 当我们在url的后面加上/search时,数据包内的GET后也会对应增加。4.当我们在其后面加入换行的符号,然后再加上host=www.xiaodi8.com,数据包下面就会多出来一行内容。5.那么此时就可能会将数据包里host标识后面的值给覆盖获取取代掉,此时就可能会发生重定向。6.这种漏洞很容易进行检测。

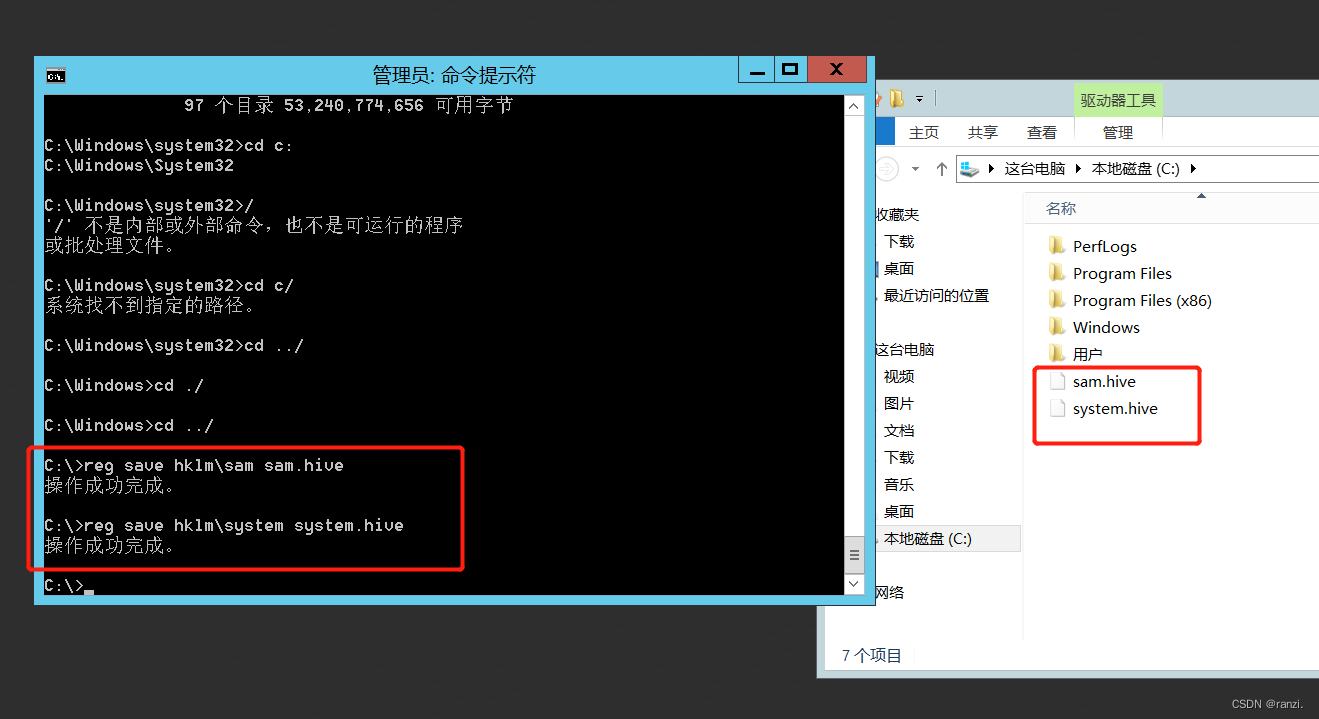

Windows系统使用两种算法对用户的密码进行哈希处理, 它们分别是LM-hash算法和NTLMhash算法。所谓哈希(hash) , 就是使用一种加密函数对其进行加密。这个加密函数对一个任意长度的字符串数据进行一次数学加密函数运算,然后返回一个固定长度的字符串。Windows的系统密码hash默认情况下一般由两部分组成:第一部分是LM-hash, 第二部分是NTLM-hash。通常可从Windo