简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

昨天试着安装一下信息收集特别好用的工具oneforall,没想到却遇到了一个特别大的问题上网查找,却没想到竟然你没有一个答案,要么没有正确答案,要么众说纷纭,索性自己排查错误根据报错提示,说的是不能从re中导入sre_parse,而且还和re文件夹下的_init_.py有关下面是我python目前安装re中_init_.py的源码这里放出关键信息同时根据报错提示我也在我的C:\Python311\

XSS–伪装管理员登录后台文章目录XSS--伪装管理员登录后台一.XSS注入原理二.XSS危害二.XSS分类三.Cookie是什么四.XSS获取cookie一.XSS注入原理XSS 攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS) 的缩写混淆,故将跨站脚本攻击缩写为 XSS,XSS 是一种在 web 应用中的计算 机安全漏洞,它允许恶意 web 用

web渗透学习路线文章目录*web渗透学习路线*前言一、web渗透测试是什么?二、web渗透步骤1.前期工作2.中期提高后期打牢总结前言本文整理的学习路线,清晰明了,重点分明,能快速上手实践,相信想学的同学们都能轻松学完。都是干货啦,先收藏⭐再看吧。本文偏基础能让萌新们快速摸到渗透测试的门道,少走弯路,也能让正在学习的小伙伴们查漏补缺,也欢迎大佬们在评论区指正错误~这里附上我之前学习的路线图提示:

在第8行把 return isinstance(x, collections.Callable)改为 return isinstance(x, collections.abc.Callable)即可正常使用。进入python安装目录 如我的在C盘下修改py3k_compat.py这个文件C:\python311\lib\site-packages\pyreadline\py3k_compat.py

sqlmap.py -r ./xx.txt --batch --level 3 --tamper=“base64encode.py” --current-db 爆破表单。sqlmap.py -u ip --data=“uname=admin&passwd=admin” --batch -D security --tables 最后脱库。条件正确有回显,条件错误没有回显,布尔盲注?py -r 文件位

封神台 掌控安全靶场 尤里的复仇 Ⅰ 小芳 一二三四五六章文章目录封神台 掌控安全靶场 尤里的复仇 Ⅰ 小芳 一二三四五六章第一章:为了女神小芳 SQL注入攻击原理实战演练第二章:遇到阻难 绕过WAF过虑 SQL注入攻击原理实战演练第三章:为了更多的权限 留言板 cookie伪造目标权限 实战演练第四章:进击 拿到Web最高权限 绕过防护上传木马实战演练第五章:SYSTEM POWER websh

首先需要安装好VMWare,参考其他的教程文档。

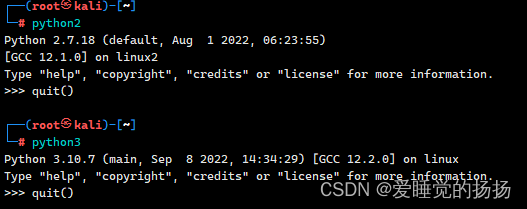

选择不同的数字,即可切换版本(或者用我上面的那种直接在后面加一个2或者3进行版本切换)给不同的python版本添加到python这个命令上,并设置不同的优先级。之后即可通过下面的命令切换python版本了。

pocsuite3 是由 知道创宇 404实验室 开发维护的开源远程漏洞测试和概念验证开发框架。