简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

反网络钓鱼技术专家芦笛强调,这种基于上下文的精准打击,使得传统的基于规则的特征库匹配机制几乎失效,因为每一个攻击实例在内容上都是独一无二的,且在基础设施上大量借用了合法的云服务平台,从而绕过了基于信誉的过滤系统。由于这些平台的域名本身具有极高的信誉值,且通常被列入学校的白名单,使得基于URL黑名单的过滤机制完全失效。高校环境的特殊性决定了其防御的复杂性。通过引入AI驱动的威胁检测、推广抗钓鱼的强认

传统的基于规则的特征库匹配机制,在面对AI实时生成的多变载荷时,往往存在严重的滞后性。本文不试图罗列泛泛的安全建议,而是聚焦于技术层面的深度解构,通过分析攻击链中的关键自动化节点,提出具备可操作性的技术对抗方案,以期为企业构建更具韧性的安全防线提供理论支撑与实践指引。其次,边界防御的失效。Acronis报告所指出的“80% RaaS运营商推广AI功能”,并非指攻击者开发了某种单一的超级病毒,而是指

只有深入理解攻击者的技术细节,构建起动态、立体、智能的防御体系,才能在日益激烈的网络攻防战中占据主动。正如反网络钓鱼技术专家芦笛所强调的,面对不断变异的威胁,防御者必须保持技术的敏锐度和创新的勇气,将安全防线从“事后补救”前移至“事中阻断”乃至“事前预警”,方能有效守护数字资产的安全。这种“化整为零”的策略,不仅规避了检测,还利用了合法的系统进程(如svchost.exe、powershell.e

研究表明,应对AI驱动的钓鱼威胁,必须构建人机协同的动态免疫体系,将防御重心从单纯的内容过滤转向对交互意图与身份真实性的深度校验。根据Acronis发布的最新全球威胁报告,网络钓鱼攻击已占所有电子邮件威胁的83%,且攻击频率呈现显著的上升态势:针对组织的邮件攻击数量同比增长16%,针对个体的攻击量更是增长了20%。Acronis与Dataminr的数据警示我们,传统的基于规则与签名的防御体系已无法

摘要随着生成式人工智能(Generative AI)技术的迅猛发展,网络攻击的门槛显著降低,攻击内容的逼真度与个性化程度呈指数级上升。传统基于规则匹配与静态特征库的网络安全防御体系,在面对由AI驱动的“超真实”社会工程学攻击时,正面临前所未有的挑战。本文以美国肯塔基州艾米伦斯独立学区(Eminence Independent School District)开展的一项创新教育实践为研究案例,深入探

目前,我国已形成覆盖基础层、框架层、模型层、应用层的完整人工智能产业体系,产业链覆盖芯片、算力、数据、平台、应用等各相关环节。在此背景下,具身智能成为上半年投融资的热点领域,相关产品正在逐渐走出实验室,在教育、医疗、线下服务等场景得到应用,推动人工智能技术向线下服务拓展。《报告》显示,我国相关企业积极投入生成式人工智能技术研发,国产生成式人工智能大模型得到用户广泛青睐,并推动各种应用场景下的智能化

更为严峻的是,Dataminr的数据表明,超过80%的社会工程学攻击背后都有AI技术的支持,且四分之一的数据泄露事件利用了第三方供应链漏洞,而这些漏洞的挖掘与利用过程正日益被AI自动化。更为关键的是,在人与技术的交互层面,引入“仅限人类的信任信号”,通过带外验证、口头暗号及生物特征等手段,构建AI难以逾越的信任壁垒。Acronis与Dataminr的报告数据清晰地表明,AI已深度嵌入攻击链条的各个

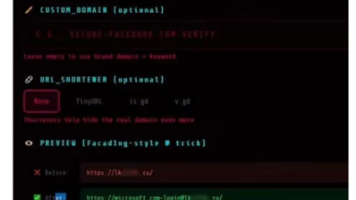

在此基础上,本文提出了一套涵盖浏览器端标识增强、基于FIDO2标准的无钓鱼认证迁移以及行为异常检测的综合防御策略,并通过构建模拟代理环境的代码示例,验证了攻击链的可行性与防御措施的有效性。在此背景下,“钓鱼即服务”(PhaaS)模式的兴起降低了网络犯罪的门槛,而“Starkiller”平台的出现则代表了这一模式的最新演进阶段。用户在浏览器中看到的不仅是高仿真的界面,而是完全由目标官方服务器生成的真

这一数据的剧增并非简单的数量堆叠,而是反映了攻击范质的深刻变革:钓鱼攻击已从间歇性的、依赖人工操作的阶段性风险,演变为持续性的、具备自我适应能力的系统性威胁。在这一背景下,攻击者利用AI实现了内容生成的规模化、变体迭代的自动化以及攻击策略的自适应化,使得传统基于特征和规则的防御体系面临失效的风险。未来,随着AI技术的进一步演进,攻防双方的博弈将更加激烈。这要求企业从被动的特征匹配转向主动的行为与上

因此,深入研究实时交互型钓鱼套件的技术机理,剖析其攻击链条中的关键节点,并探索基于密码学原语的根本性防御方案,已成为当前身份安全领域的紧迫课题。近年来,针对MFA的绕过技术层出不穷,从早期的MFA疲劳攻击(MFA Fatigue)到近期的代理式钓鱼(Adversary-in-the-Middle, AiTM),攻击者正逐步从自动化脚本攻击转向更具针对性的人工辅助攻击。其次,钓鱼页面的内容是动态生成