简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

自从网络时代开始,金融行业一直是最容易被攻击的几个行业之一,它占攻击请求尝试的28%,仅次于游戏行业。随着网络犯罪的增长,金融服务业将继续成为网络攻击者的重点目标,攻击者出于多种原因瞄准金融领域,许多金融服务网站都需要高价值的个人信息,来创建或访问帐户信息。除非这些数据得到妥当的保护,否则攻击者可以轻松访问、使用或出售这些数据。攻击者可以勒索网站并逼迫金融公司支付赔偿金,否则公司就会冒着声誉受损的

Ivanti公司是该领域的领导者,成功开发并推出了四种物联网安全解决方案:用于RBVM的Ivanti Neurons、用于UEM的Ivati Neuron、支持医疗物联网(IoMT)的医疗保健Ivanti Neurons,以及基于该公司收购Wavelink的用于保护工业物联网安全的Ivanti Neurons。除此之外,在运营技术(OT)网络中,分配给每个高级物联网传感器的许多角色和身份的迅速增加

Ivanti公司是该领域的领导者,成功开发并推出了四种物联网安全解决方案:用于RBVM的Ivanti Neurons、用于UEM的Ivati Neuron、支持医疗物联网(IoMT)的医疗保健Ivanti Neurons,以及基于该公司收购Wavelink的用于保护工业物联网安全的Ivanti Neurons。除此之外,在运营技术(OT)网络中,分配给每个高级物联网传感器的许多角色和身份的迅速增加

CC攻击前身是一个名为Fatboy的攻击程序,而之所以后来人们会称之为CC,也叫HTTP-FLOOD,是因为DDoS攻击发展的初期阶段,绝大部分DDoS攻击都能被业界熟知的“黑洞”(Collapsar,一种安全防护产品)所抵挡,CC攻击的诞生就是为了直面挑战黑洞。能够提供稳定加速,同时在加速节点深度集成抗DDoS、CC攻击的防护功能,基于加速节点的计算能力,使用深度学习的算法,智能预判分析攻击行为

注意:这里我们搭建的是Linux系统(Ubuntu发行版),有些新手会喜欢装Windows系统,这里强烈不推荐,Windows系统在服务器中的表现实在不怎么样,大大降低服务器性能,一两个人在线就会卡的要死。单实例最高可选256vCPU ,内存6TB,主频3.8GHz,性能最高可达2400万PPS,80Gbps,100万IOPS,1600万session,网络时延20us+一种简单高效、处理能力可弹

云计算”实现的安全,或称“云安全”,来源于其“云网络——瘦客户”的新型计算模型,如图1所示,将大量的各种计算资源放置在网络中,将分布处理、并行处理及网格计算的能力通过网络接口分享给客户,在实现上,让庞大的服务器端(即“云端”)承担大规模集中信息采集、处理、计算、存储、分析、检测和监测工作,甚至直接在云内将大部分流动的攻击行为阻断掉,而只让客户端承担提交“潜在恶意软件”和执行最终的“清除、隔离还是放

在软件供应链中,安全性至关重要。综上,代码审计是一项重要的安全活动,企业在面临大规模代码库、需要定期安全审查、集成到开发流程中、响应监管要求、安全事件响应、供应链安全等场景下,都需要一套代码安全审计系统,以提高应用程序安全性、确保合规性、优化开发流程,从而保障企业核心资产,称得上是企业安全开发过程中的“定海神针”。德迅云安全代码审计,可以帮助开发、测试和安全团队在软件安全开发的早期发现漏洞与不规范

云计算”实现的安全,或称“云安全”,来源于其“云网络——瘦客户”的新型计算模型,如图1所示,将大量的各种计算资源放置在网络中,将分布处理、并行处理及网格计算的能力通过网络接口分享给客户,在实现上,让庞大的服务器端(即“云端”)承担大规模集中信息采集、处理、计算、存储、分析、检测和监测工作,甚至直接在云内将大部分流动的攻击行为阻断掉,而只让客户端承担提交“潜在恶意软件”和执行最终的“清除、隔离还是放

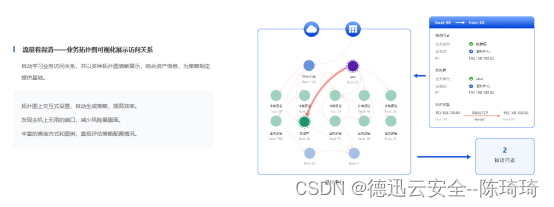

微隔离可以在数据中心深处部署灵活的安全策略。指数据中心内部服务器彼此相互访问所造成的内部流量,在云计算数据中心中,处于相同网络(子网)内用户业务虚拟机(容器)之间的流量,以及相同虚拟路由器不同网络(子网)内用户业务虚拟机(容器)间的流量,据统计,当代数据中心 75%以上的流量为东西向流量。指通过网关进出数据中心的流量,在云计算数据中心,处于用户业务虚拟机(容器)跟外部网络之间的流量,一般来说防火墙

Nginx 502错误情况1:网站的访问量大,而php-cgi的进程数偏少。针对这种情况的502错误,只需增加php-cgi的进程数。具体就是修改/usr/local/php/etc/php-fpm.conf 文件,将其中的max_children值适当增加。这个数据要依据你的VPS或独立服务器的配置进行设置。一般一个php-cgi进程占20M内存,你可以自己计算下,适量增多。/usr/local