简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

此教程为纯技术分享!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。EasySSH是一款功能强大的SSH连接管理工具,该工具提供了针对SSH连接相关的完整、高效且易于使用的解决方案。在该工具的帮助下,广大研究人员可以使用多个相同连接的实例创建并编辑SSH连接、分组连接和自定义终端。3、自动化脚本:利用其API,可以在自动化脚本中集成SS

互联网绝大多数服务都是web服务,用户访问web服务都是通过浏览器进行访问。可通过javascript采集用户浏览器信息(包括无头浏览器)、操作系统信息、硬件信息、网络信息等,包括浏览器类型、浏览器版本、浏览器插件信息、操作系统版本、硬件供应商、屏幕分辨率、屏幕亮度、cpu型号、硬盘大小、互联网IP、时区等。每个用户的上述信息不尽相同,结合这些信息通过一定算法可。

阅兵场上的网络空间方阵,是国家意志的彰显;《报告》中480万的人才缺口,是时代发出的召唤。这个时代不需要更多的"脚本小子",需要的是既有扎实技术功底,又懂AI、云、数据,具备实战能力和战略视野的新一代网络安全守护者。无论是选择自学还是通过专业培训机构加速成长,关键是要找到适合自己的学习路径。对于希望快速进入行业、获得实战经验的学习者来说,湖南网安基地这样具有安服背景的培训机构,无疑提供了一条高效

本文深入探讨了终端检测与响应(EDR)系统的攻防对抗技术。首先分析了EDR依赖的三大核心数据源:ETW日志、API调用监控和内核回调机制。接着详细介绍三种主流绕过技术:直接系统调用可规避用户态钩子,解除ETW提供程序能切断EDR监控,模块幻影技术可伪装恶意内存操作。文章强调真正的安全需要分层防御,建议蓝队开启全面日志、主动威胁狩猎并保持EDR策略更新。最后指出EDR攻防是持续演化的过程,需在授权环

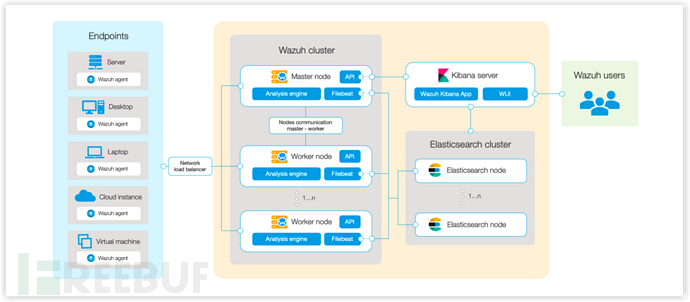

wazuh在全网服务器稳定运行了半年多的时间,总体来说还是一款挺不错的产品,最重要的是免费使用,非常适合预算有限的企业。wazuh社区也十分的活跃,在社区提问基本都会有开发者回复,回复速度也十分及时,与wazuh的开发者沟通交流也是一件蛮不错的事情。但相对于国内商业HIDS来说,缺少规则的维护,需要投入较多的人力成本来维护规则,也没有本地查杀功能,没法及时发现webshell、木马等恶意文件。

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如 Web 安全技术,既有 Web 渗透,也有 Web 防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守

由于是本地演示,所以斗哥通过修改hosts文件来表示域名。hosts:10.10.10.1 www.vuln.com (虚拟机01)10.10.10.156 www.evil.com (虚拟机02)我们知道cookie设置httponly属性后,没办法被js读取,但是在同路径下的phpinfo页面有记录这个值,我们把phpinfo页面当成是上的用户信息。模拟用户登陆,接着访问。php//假设此页面

在当今数字化飞速发展的时代,信息安全问题日益严峻。黑客攻击、数据泄露、网络病毒等威胁不断涌现,企业和个人的隐私安全岌岌可危。随着人工智能、物联网、云计算、区块链等新技术的兴起,信息安全行业正面临着新的挑战和机遇。2024年信息安全行业面临的挑战和机遇**1.人工智能(AI):**AI技术的广泛应用使得攻击者能够利用机器学习和自动化技术进行更具针对性的攻击。例如,恶意软件可以通过AI算法不断自我进化

SSLoad 是一种隐秘的恶意软件,主要通过钓鱼邮件打开突破口,收集各种信息再回传给攻击者。近期,研究人员发现 SSLoad 通过诱饵 Word 文档投递恶意 DLL 文件,最终部署 Cobalt Strike。另一种攻击方式是利用钓鱼邮件诱导受害者到 Azure 页面,通过 JavaScript 脚本下载 MSI 安装程序再加载 SSLoad 其他载荷。SSLoad 是新型恶意软件,研究人员发现