简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

在Python中,类的封装是实现OOP的核心,本篇博客将详细介绍Python中关于类的封装技术。在Python中,类和对象是实现封装的基础,我们可以使用方法、访问修饰符以及属性装饰器等方式来实现封装的目标。在Python中,并没有严格的私有访问修饰符(像其他编程语言中的 private),但我们可以使用下划线 _ 来暗示某个属性或方法是私有的,不建议直接访问。封装的主要优势在于隐藏内部实现细节,只

太阳不是突然落山的,希望你们永远听不懂这句话。。。---- 网易云热评一、库函数,不用考虑其原理,直接用就行strcpy、printf、strstr二、自定义函数优点:省去重复代码编写,降低代码的重复率1、无参数无返回值函数void aiyou(){printf("我是无参无返回值函数");}void:无返回值aiyou:函数名,一个文件的函数名是唯一的():里面写参数{}:函数体2、有参无返回值

各类资料学习下载合集UDP(用户数据报协议)是一种无连接的网络协议,与TCP相比,它更轻量、更快速。UDP适合于对速度要求高而对可靠性要求相对较低的应用场景,比如视频流、语音通话等。在本文中,我们将详细探讨如何使用Python的socket库进行UDP数据的发送与接收,提供完整的代码示例及运行结果。

感性的人过不了柴米油盐,理性的人过不了风花雪月,愿你一半烟火,一半诗意,过成自己喜欢的样子。。。---- 网易云热评一、将函数封装1、在mainwindow.cpp中将标签操作封装一下void MainWindow::test(){ui->label->setText("aiyoubucuoo");QString str;str=ui->label->text();cout

Linux系统中,当子进程终止后,父进程必须通过wait()或waitpid()回收其PCB信息,否则会产生僵尸进程。僵尸进程虽不占资源但会耗尽进程表,影响系统运行。文章通过代码示例演示了如何制造和避免僵尸进程,展示了负责任父进程的关键作用。核心是理解进程回收机制与父子进程关系,避免系统资源泄漏。

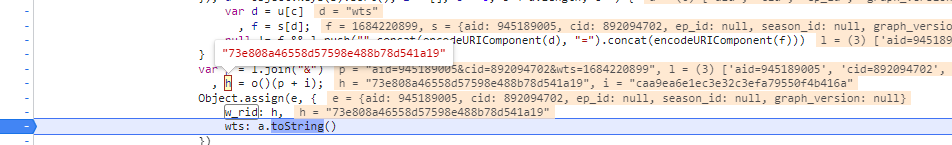

一、清除cookie信息,刷新网页,ctrl+f搜索sid,这样找到的数据是在url里或者响应信息里面,全局搜索找到的一般都是在js里面的数据,找到一个v2的数据包,里面有setcookie。刷新视频页面,ctrl+f搜索aid,发现aid和cid,还有视频阅读量,就在网页源码中,所以可以直接python代码实现。最后的结果是32位数值,我们猜测是md5加密,经过测试,也确实是md5加密。w_ri

本文深入解析Linux C编程中read函数的四种返回值场景:1. 返回值>0表示成功读取相应字节数;2. 返回0表示到达文件末尾(EOF);3. 返回-1且errno非EAGAIN表示真实错误;4. 返回-1且errno为EAGAIN是非阻塞I/O下的正常状态。重点剖析了非阻塞模式下EAGAIN的特殊含义,强调正确区分错误与暂时无数据状态对编写健壮系统程序的重要性。文章通过四个具体案例演示

一、问题背景Fiddler可以抓手机浏览器的包但是不能抓某apk的包,说明环境问题,我们需要xposed模块帮助抓包二、安装xposed框架(公众号后台回复:20210727)1、逍遥模拟器,搜索xposed,点击下载安装2、提示框架未安装3、访问下面网址,下载SDK22对应的x86内容https://dl-xda.xposed.info/framework/4、解压后还需要用到一个sh文件(后台

如果该文件已存在,文件指针将会放在文件的结尾。如果该文件不存在,创建新文件进行写入。如果该文件已存在,文件指针将会放在文件的结尾。如果该文件不存在,创建新文件进行写入。如果该文件已存在,文件指针将会放在文件的结尾。文件打开时会是追加模式。如果该文件不存在,创建新文件用于读写。如果该文件已存在,文件指针将会放在文件的结尾。如果该文件不存在,创建新文件用于读写。如果该文件不存在,创建新文件。如果该文件