简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

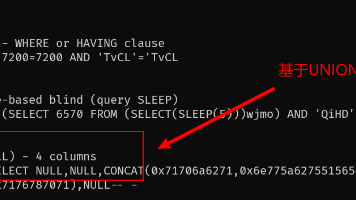

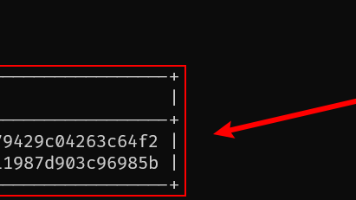

本文详细介绍了MySQL字符型SQL注入技术,分为手工注入和工具利用(sqmap)两种方式。手工注入部分通过靶场实例演示了从判断字段数、确定回显位到获取数据库信息的完整流程,重点讲解了字符型注入的特殊闭合方法。sqlmap部分则展示了自动化测试的各项参数使用技巧。文章通过对比表分析了两者的优缺点,最后强调该技术仅用于安全学习。全文包含大量SQL语句示例和截图说明,适合网络安全学习者系统了解SQL注

本文介绍了SQLite数据库的手工和自动化注入方法。SQLite与MySQL语法不同,但通过sqlite_master系统表可获取数据库结构。手工注入步骤包括判断字段数、确定显示位、获取表名和结构等,而sqlmap工具可实现自动化注入。文章提供了详细的SQL注入测试步骤和截图,并强调该方法仅用于安全学习,禁止非法使用。通过系统表sqlite_master可查询所有表结构信息,这是SQLite注入的

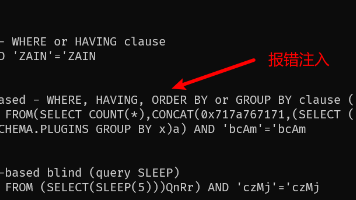

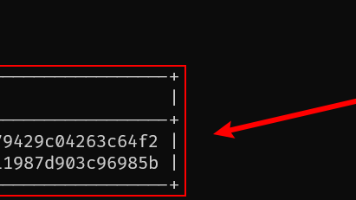

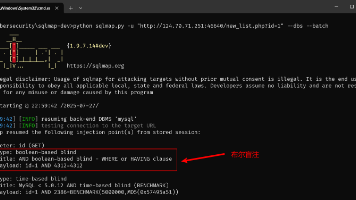

摘要: 本文介绍了SQL报错盲注技术及其自动化工具sqlmap的应用。报错盲注通过构造错误SQL语句触发数据库报错获取信息,相比传统盲注更高效。文章详细演示了使用sqlmap进行全流程渗透测试:从检测注入点、枚举数据库/表/字段,到最终数据导出和MD5解密。关键参数表格对比了手工注入与自动化工具在效率、技术要求等方面的差异。最后强调该方法仅限合法安全测试,提醒读者遵守网络安全规范。(149字)

本文介绍了SQLite数据库的手工和自动化注入方法。SQLite与MySQL语法不同,但通过sqlite_master系统表可获取数据库结构。手工注入步骤包括判断字段数、确定显示位、获取表名和结构等,而sqlmap工具可实现自动化注入。文章提供了详细的SQL注入测试步骤和截图,并强调该方法仅用于安全学习,禁止非法使用。通过系统表sqlite_master可查询所有表结构信息,这是SQLite注入的

布尔盲注通过逻辑判断间接获取数据,适合无错误回显的场景。SQLMap可自动化完成从注入检测到数据导出的全流程。关键参数:-u:指定目标-D-T-C:逐层定位数据--dump:最终导出数据防御建议:使用参数化查询+输入过滤,避免拼接SQL语句!声明:本文仅用于安全学习,严禁非法测试!❗❗❗。

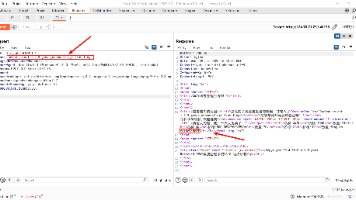

摘要:本文介绍了HTTP头注入SQL攻击的原理与测试流程。通过Burpsuite工具,演示了从确定字段数量、确认回显位到获取数据库信息的完整注入过程,包括使用order by判断列数、union select获取用户权限、数据库版本等关键信息,以及通过information_schema枚举表名和列名的方法。最后总结了漏洞成因(未过滤HTTP头部输入)和防御建议(使用预编译语句和参数验证)。全文强

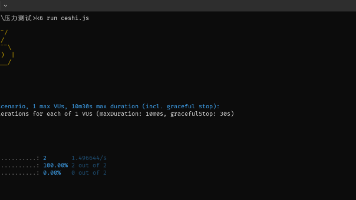

K6 压力测试工具入门指南:安装与基础使用 K6 是一款由 Grafana 实验室开发的高性能开源负载测试工具,适用于 API、微服务和网站的性能测试。它采用 JavaScript 编写脚本,支持高并发模拟,适合 DevOps 流程。 安装方法: Windows:通过 Chocolatey (choco install k6) 或手动下载安装包 macOS/Linux:使用 Homebrew (b

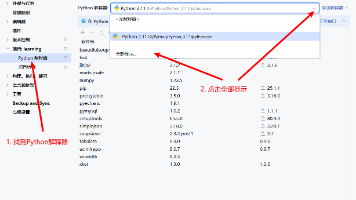

如何在PyCharm 2025.1.2中配置Conda解释器:打开PyCharm设置通过"+"添加本地解释器选择"Conda"类型定位到conda.bat脚本文件(路径参考:Anaconda/scripts/conda.bat)加载并选择已创建的Conda环境确认后等待包扫描完成即可使用配置好的Conda环境进行开发

本文介绍了使用阿里云容器镜像服务的完整流程,包括:1)注册认证并创建命名空间和镜像仓库;2)登录阿里云Docker Registry的操作方法,强调密码输入为隐性;3)详细说明了前后端项目镜像的构建、打标签和推送步骤,以及MySQL/Redis等基础镜像的拉取和推送方法;4)指出镜像版本号的命名规范(如v1.1、latest等);5)最后提到可通过"部署"功能查看镜像版本,为后续使用Docker

摘要: 本文详细解析了sqli-labs第18关的SQL注入过程。该关卡基于INSERT语句的字符串型注入,通过修改User-Agent头实现攻击。分析发现注入点位于$uagent参数,需配合报错盲注获取数据。 关键步骤: 使用updatexml()函数触发报错 依次获取数据库名、表名、字段名 通过concat()提取具体数据 技术要点: 利用HTTP请求头进行注入 报错盲注技术应用 系统数据库i