简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

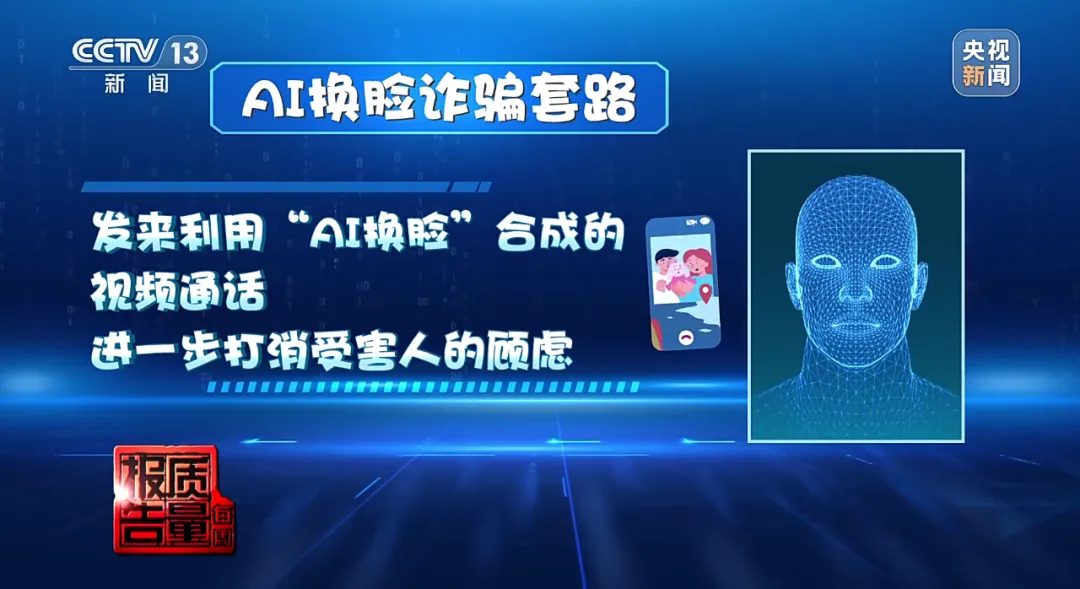

2021年,广州互联网法院通报了一起因为“刷脸”引发的借款纠纷。客户王兰(化名)在遗失了身份证后,却被人冒用身份通过银行的“人脸识别”贷款,导致王兰因逾期被告上了法庭。经司法笔迹鉴定,认为案涉客户签名并非王兰本人签署,手机号码亦未曾登记在王兰名下。最终,法院驳回银行全部诉讼请求。2020年10月,四川警方查处一个上百人的诈骗团伙。该团伙购买大量人脸视频,借助“僵尸企业”“空壳公司”,为6000多人

十二大物联网安全事件,带你回顾2017的物联网安全状况

大多数NFT数字藏品平台营销反作弊的风控意识薄弱,没有部署对应的安全防护,在黑灰产眼里近乎裸奔,导致黑灰产可以用低成本的机刷攻击方式,自动化程序批量注册、批量养号、自动化领券、抽奖、虚假流量等方式薅取营销奖励。基于NFT数字藏品特征以及风险态势分析,顶象建议NFT平台在事前防御、事中识别、事后处置的安全体系,以有效防各类欺诈行为,保障业务健康运行。

基于采集的信息,顶象设备指纹可以监测设备的运行状态,发现root(非法读取文件、反安全检测)、自动化工具(批量注册、活动作弊)、模拟器(自动注册小号、秒杀)、多开(虚假作弊、养号、)、改机、群控(薅羊毛、虚假流量),App重打包(植入广告、破解功能限制)等异常行为,辅助风控反欺诈体系在注册、登录、营销、交易、充值、渠道推广等业务场景中,识别出虚假注册、盗号、恶意登录、薅羊毛、推广作弊、批量养号等欺

随着系统的不断更新迭代,加之与黑灰产的对抗逐渐白热化,各种作弊手段和工具的出现,设备上的各种参数都可以被篡改和伪造,通过一键抹机,变成一台新的设备,这就影响了对设备唯一标识的效果。稳定性计算逻辑是通过采集到的数据,构建多维度的设备画像,每次设备重新上报数据后,通过算法匹配到最相近的设备,如果找到则使用找到的设备指纹,反之则生成新的设备指纹。首先,就算法更新而言,日常的异常数据的检测仅靠应用是不够的

本《规定》共六个要点,分别详细介绍了可被认定为“未公开收集使用规则”的行为,可被认定为“未明示收集使用个人信息的目的、方式和范围”的行为,可被认定为“未经用户同意收集使用个人信息”的行为,可被认定为“违反必要原则,收集与其提供的服务无关的个人信息”的行为,可被认定为“未经同意向他人提供个人信息”的行为,以及可被认定为“未按法律规定提供删除或更正个人信息功能”或“未公布投诉、举报方式等信息”的行为。

肉刷是以真机作为载体,通过特殊的刷机软件,篡改手机的环境参数,如:IMEI号、手机号码、IMSI、MAC地址等关键参数,在人工的操作下,假冒多用户下载、激活、注册和使用的流量作弊行为。设备指纹可以针对端上风险进行识别,设备终端运行环境检测,校验运行环境是否存在风险特征,例如是否有sim卡、是否云手机、是否root/越狱、是否VPN、是否群控、是否注入、是否模拟器、是否调试等,配合决策引擎使用,可以

近日,某知名新能源汽车App推出积分免费兑换互动,用户无需购车,只要下载汽车App,完成手机号认证,然后按规则做积分任务即可赚取积分,积分即可免费兑换空气炸锅、吸尘器、扫地机器人和汽车服务各类奖品。基于用户研究、市场营销、产品体验、售后能力,搭建以用户位置用心的服务体系,做好用户运营,让人跳脱出车只是车的单一印象,感受到完整、精彩的用车全周期带来的享受。网络黑灰产是指利用计算机、网络等手段,基于各

基于对风险数据的人群画像、行为评分、关联关系分析、团伙欺诈挖掘、场景风险特征分析,以及专家专业经验的判断和定位后,提炼总结分析出电信诈骗风险、IP地址风险、设备风险、涉毒涉诈风险、交易风险以及不同行业风险的业务安全情报,为安全人员提供及时、准确、有效的情报内容,帮助安全人员系统掌握业务安全态势、威胁路径、影响范围等,分析挖掘出攻击特征、潜在隐患,从而及时有效提升安全应急响应能力,制定科学有效的防控

Dinsigh的日常风控策略的平均处理速度在100毫秒以内,支持多方数据的配置化接入与沉淀,能够基于成熟指标、策略、模型的经验储备,以及深度学习技术,实现风控自我性能监控与自迭代的机制。顶象全链路全景式人脸安全威胁感知方案通过设备环境、人脸信息、图像鉴伪、用户行为、交互状态等多维度信息进行智能核验,快速识别注入攻击、活体伪造、图像伪造、摄像头劫持、调试风险、内存篡改、Root/越狱、恶意Rom、模