简介

该用户还未填写简介

擅长的技术栈

未填写擅长的技术栈

可提供的服务

暂无可提供的服务

Uppaal 4.0完整教程(二):火车闸门(The Train Gate),费舍尔协议(Fischer’s Protocol),闲话女孩(The Gossiping Girls)示例

每个女孩都可以给另一个女孩打电话,经过一次对话后,两个女孩就会相互知道所有的秘密【译者注:此处表达的意思可能是一方可能也会知道另一方之前与别人交换来的秘密】。使用整数的解决方案听起来像是黑客行为,事实上,它是如此专业化,以至于我们以后将难以完善模型。该协议基于这样一个事实:在 id 不为 0 的严格 k 个时间单位后,所有想要进入临界区的进程也在等待进入临界区,但只有一个拥有正确的ID。尽管系统的

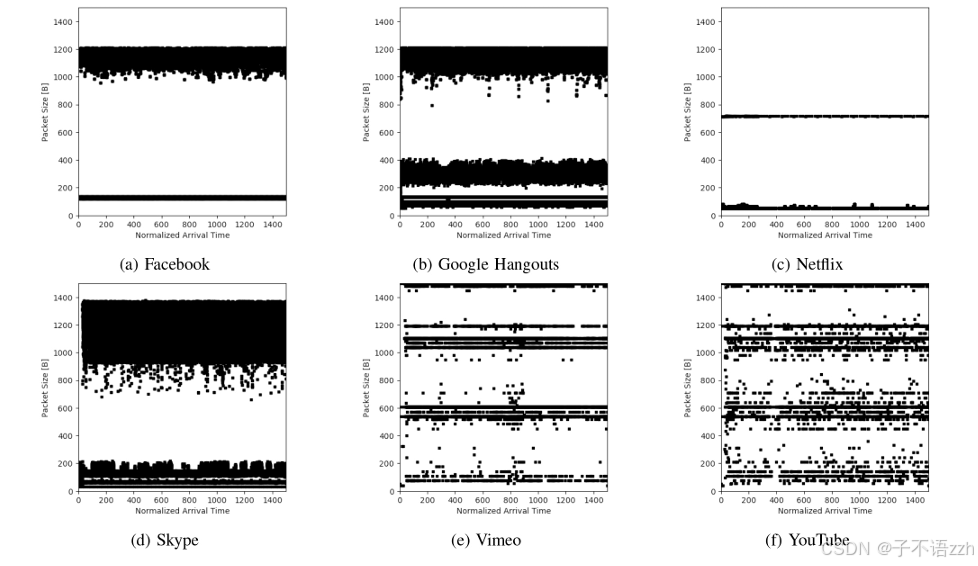

FlowPic :加密流量分类与应用识别的通用表示

本文提出了一种基于 FlowPic与CNN (卷积神经网络)的加密互联网流量分类方法,旨在通过时间与大小相关信息实现流量类型分类与应用识别。方法不依赖于特定应用特征,能够泛化捕获流量特征,避免过拟合。实验结果表明, FlowPic (流量图像化技术)在多种任务中表现优异,包括 Non-VPN 、 VPN 和 Tor 流量分类,以及 VoIP 与视频应用识别。

Uppaal 4.0完整教程(二):火车闸门(The Train Gate),费舍尔协议(Fischer’s Protocol),闲话女孩(The Gossiping Girls)示例

每个女孩都可以给另一个女孩打电话,经过一次对话后,两个女孩就会相互知道所有的秘密【译者注:此处表达的意思可能是一方可能也会知道另一方之前与别人交换来的秘密】。使用整数的解决方案听起来像是黑客行为,事实上,它是如此专业化,以至于我们以后将难以完善模型。该协议基于这样一个事实:在 id 不为 0 的严格 k 个时间单位后,所有想要进入临界区的进程也在等待进入临界区,但只有一个拥有正确的ID。尽管系统的

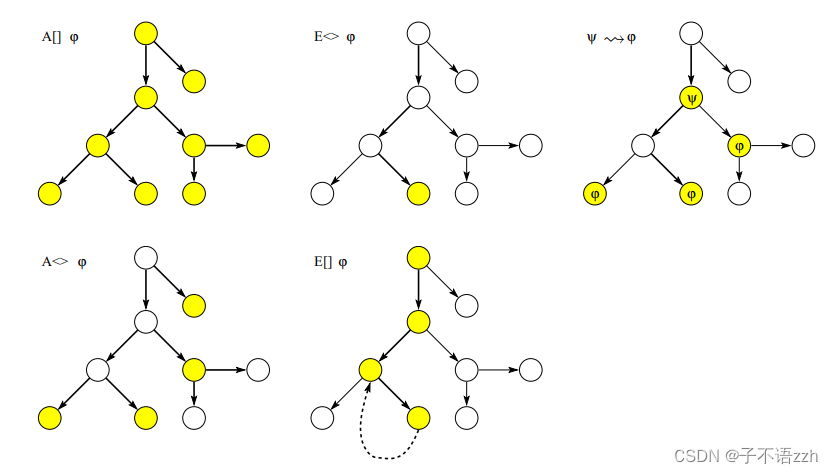

Uppaal 4.0完整教程(一):定义,相关概念及工具包

本文是关于工具Uppaal的教程论文。其目标是对工具中实现的时钟自动机的特点进行简要介绍,本小节着重对时钟自动机定义,概念方面进行说明。

到底了