简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

这是一份安全开源项目清单,收集了一些比较优秀的安全开源项目,以帮助甲方安全从业人员构建企业安全能力。这些开源项目,每一个都在致力于解决一些安全问题。项目收集的思路:一个是关注互联网企业/...

通过User-agent进行SQL注入声明:本文由Bypass整理并翻译,仅用于安全研究和学习之用。文章来源:https://hackerone.com/reports/297478我发现了一个SQL注入漏洞/dashboard/datagov/csv_to_json,可以通过User-AgentHTTP请求头利用它。我...

web for pentester是国外安全研究者开发的的一款渗透测试平台,通过该平台你可以了解到常见的Web漏洞检测技术。官网:https://www.pentesterlab.com下载地址:https://www.pentesterlab.com/exercises/web_for_pentester_II 安装流程: 1、新建一个空白的虚拟机 2、选择w...

01、简介在企业上云的过程中,AK/SK泄露导致的数据泄露事件屡见不鲜。在企业混合云架构下,公有云和私有云都存在大量的AccessKey,如何有效地检测可能的AK/SK泄露事件,一直困扰着企业的安全人员。本文提供了一种比较容易实现的思路,完成AK/SK泄露检测能力的构建,实现类似于阿里云云安全中心AK泄露检测的功能,检测GitHub平台公开源代码中是否包含企业所使用的AK/SK敏感信息。02、实现

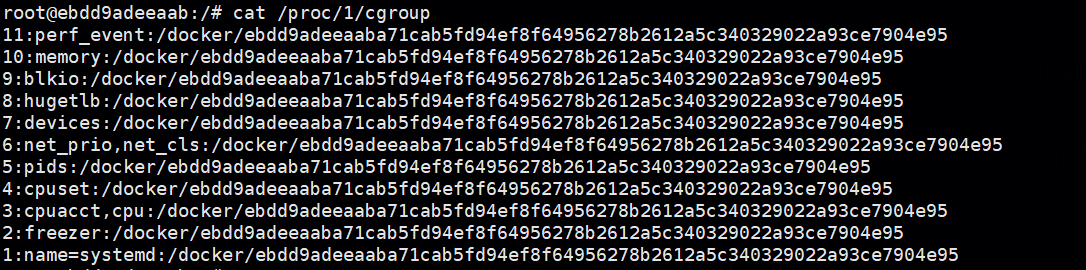

在渗透测试过程中,我们的起始攻击点可能在一台虚拟机里或是一个Docker环境里,甚至可能是在K8s集群环境的一个pod里,我们应该如何快速判断当前是否在容器环境中运行呢?当拿到shell权限,看到数字和字母随机生成的主机名大概率猜到在容器里了,查看进程,进程数很少,PID为1的进程为业务进程,这也是容器环境的典型特征。当然,以上这两种都是比较主观的判断。接下来,我们再来盘点下比较常用的几种检测..

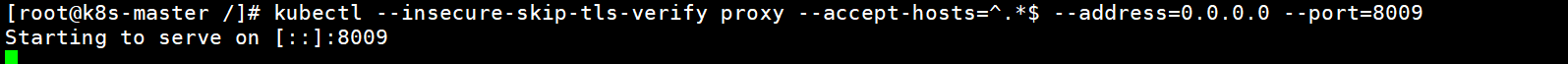

通过使用kube-proxy暴露未授权访问的服务或组件,可能会形成外部攻击入口点,从而导致集群被入侵。(1)攻击场景使用kubectl proxy命令设置API server接收所有主机的请求。kubectl --insecure-skip-tls-verify proxy --accept-hosts=^.*$ --address=0.0.0.0 --port=8009(2)攻击...

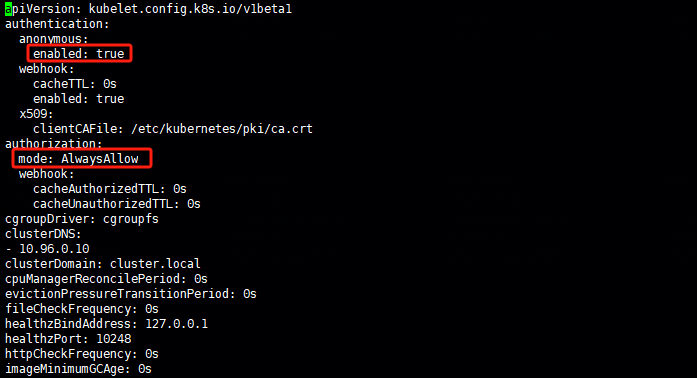

kubelet会在集群中每个节点运行,对容器进行生命周期的管理,如果kubelet配置不当,攻击者可创建恶意Pod尝试逃逸到宿主机。(1)攻击场景anonymous默认为false,修改为true,并将mode从Webhook修改为AlwaysAllow。vi /var/lib/kubelet/config.yamlanonymous:enabled: trueauthor...

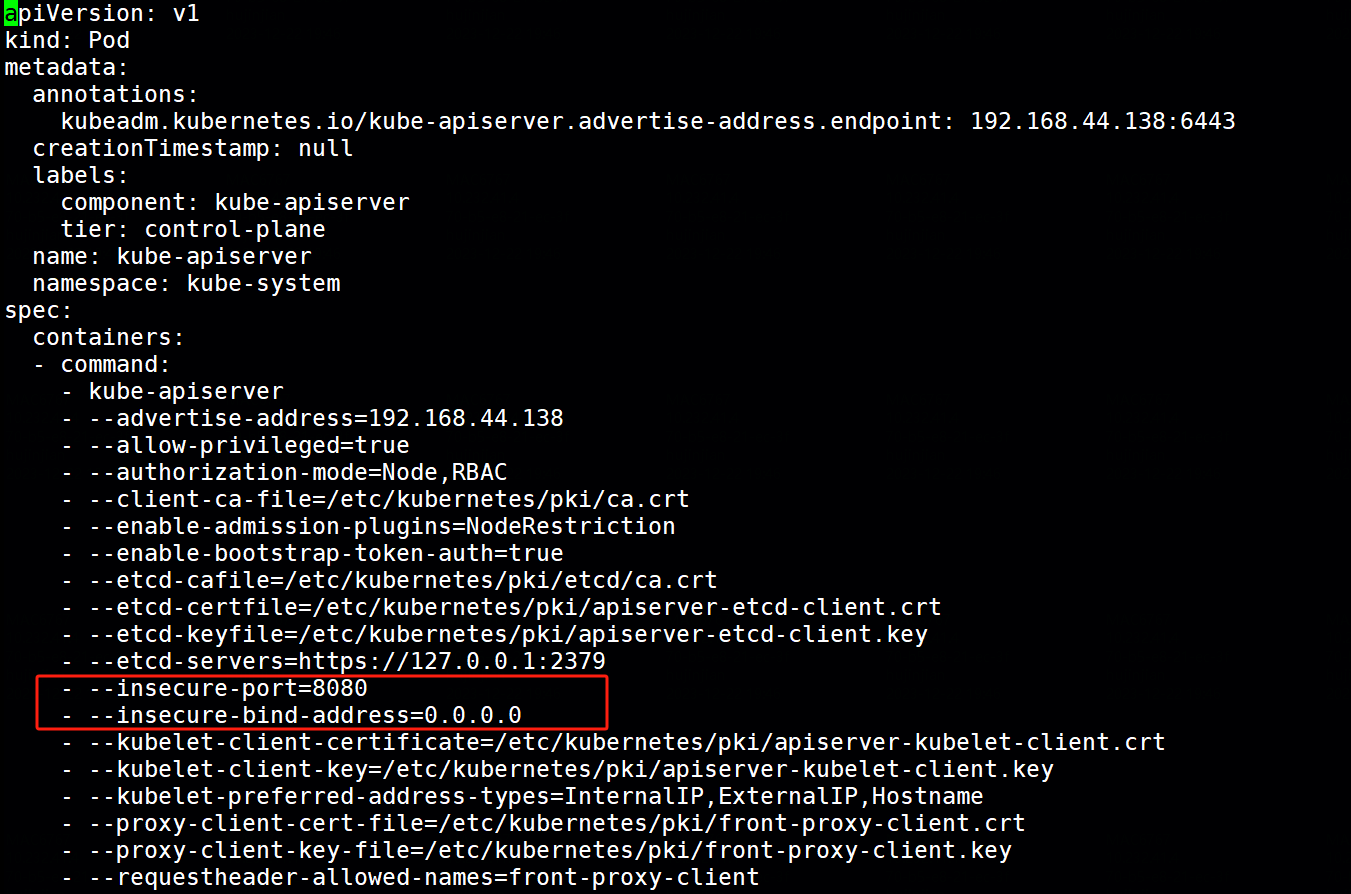

API Server 是集群的管理入口,任何资源请求或调用都是通过kube-apiserver提供的接口进行。默认情况下,API Server提供两个端口服务,8080和6443,配置不当将出现未授权访问。8080端口,默认不启动,无需认证和授权检查,一旦暴露将导致未授权访问。6443端口,默认启动需要认证,如果出现配置错误,将system:anonymous用户绑定到cluster-adm...

Dashboard 在配置不当情况下有可能会产生未授权访问的情况,从而有可能进一步造成接管集群。(1)攻击场景在deployment中开启enable-skip-login,那么就可以在登录界面点击跳过登录进dashboard。将默认的Kubernetes-dashboard绑定cluster-admin,拥有管理集群管权限kubectl create clusterrolebind...

etcd 用于存储K8s集群中的所有配置数据和状态信息,如果管理员配置不当,导致etcd未授权访问的情况,那么攻击者就可以从etcd中获取secrets&token等关键信息,进而通过kubectl创建恶意pod从而接管集群。(1)攻击场景将client-cert-auth=true 改为false,把listen-client-urls监听修改为0.0.0.0,将端口被暴露出去,导...