简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

0x00 前言本文是关于“2024高校网络安全管理运维赛”的详细题解,主要针对Web、Pwn、Re、Misc以及Algorithm等多方向题目的解题过程,包含但不限于钓鱼邮件识别、流量分析、SQLite文件解析、ssrf、xxe等等。如有错误,欢迎指正。0x01 Misc签到给了一个gif,直接在线分帧得到synt{fvtava-dhvm-jryy-qbar},一眼凯撒,直接rot13解码fla.

利用Python脚本自动生成Cla.sh配置文件,实现FUZZ自动切换IP。现在某狗封IP速度太快了,想想当年自己用Burp爆破封堵IP的日子就想哭。不要问我为啥不用飞鱼,太贵了。

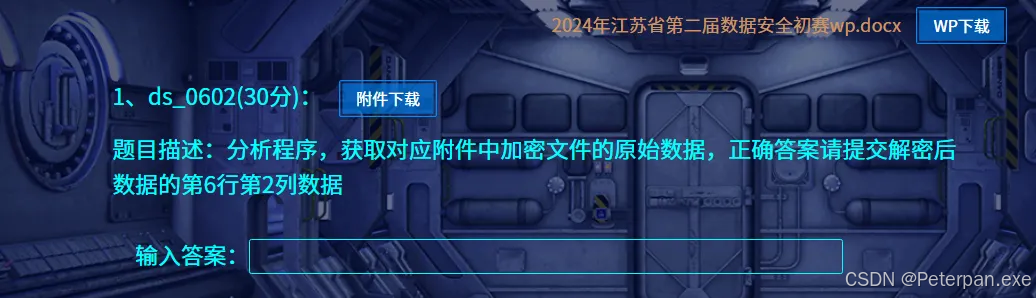

一、数据安全解题赛1、ds_0602解题思路题目让我们获取加密文件中的原始数据,解密后提交第六行第二列数据,下载附件,发现里面有两个文件,其中一个是“.enc”结尾,那这里我们得先简单了解一下“.enc”结尾的是什么类型的文件。简单来说“.enc”结尾的文件通常是经过加密的文件。具体来说,文件扩展名“.enc”并不代表某种特定的文件类型,而是一个通用的标识,表示文件内容已被加密,那题目要求我们的.

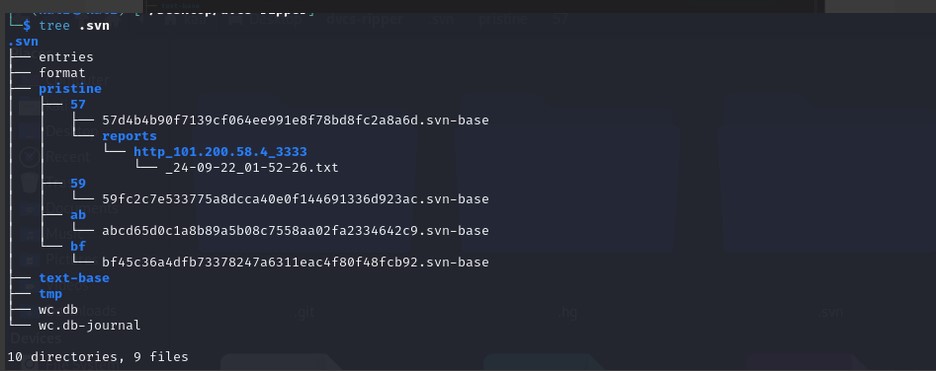

WEBinput_data使用工具https://github.com/kost/dvcs-ripper./rip-svn.pl -u http://101.200.58.4:10005/.svn下载下来.svn目录然后查看结构发现几个文件cd进去目录,然后cat 文件名字即可看到 flag{5674938f-803d-4c41-8f84-a77f5164bb4f}Flag: f...

最坏情况下,前5次全输,需要87步即可达到260分,即第92轮时,因此可以通过本题。利用SQL注入修改data数据的值,本题data是数组,且会插入数据库,最终的payload需要改一下让前后闭合,且TP5,在网上找一个链子的EXP改一下。当然,前一题的SQL注入点依然存在,不过依然需要鉴权进入后台,这意味着,只需要我们能进入后台,就能通过load_file的方式读取flag。简单来说,就是能se

一、漏洞描述Apache Tomcat是由Apache软件基金会属下Jakarta项目开发的Servlet容器.默认情况下,Apache Tomcat会开启AJP连接器,方便与其他Web服务器通过AJP协议进行交互.但Apache Tomcat在AJP协议的实现上存在漏洞,导致攻击者可以通过发送恶意的AJP请求,可以读取或者包含Web应用根目录下的任意文件,如果配合文件上传任意格式文件,将可能..

通过对众多靶场案例漏洞测试,其中弱密钥、密钥泄露、不校验签名、信息泄露这些问题出现的居多,像更改 Header 不使用签名,暂时在实际生产环境中没遇到过。测试方面遇到 JWT可利用 jwt-tools 工具进行测试,将所有已知漏洞都测试一遍,避免遗漏。密钥。

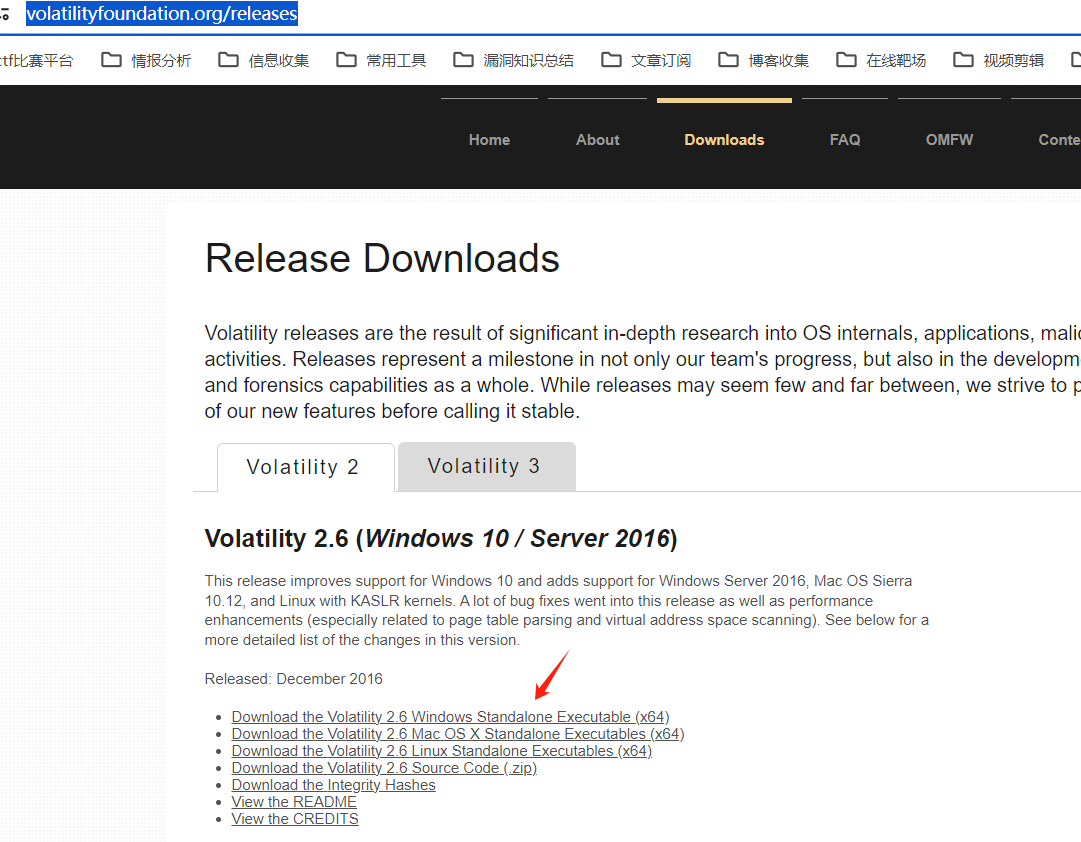

一、环境安装1.kali下安装Volatility2注意:一般Volatility2比Volatility3好用wget https://bootstrap.pypa.io/pip/2.7/get-pip.pypython2 get-pip.pypython2 -m pip install Cryptopython2 -m pip install pycryptod...

0# 什么是AWD0.1# AWD赛制介绍「 攻防模式 | AWD (Attack With Defense) 」 是 CTF比赛 「CTF Capture The Flag」 几种主要的比赛模式之一,该模式常见于线下赛。在该模式中,每个队伍都拥有一个相同的初始环境 ( 我们称其为 GameBox ),该环境通常运行着一些特定的服务或应用程序,而这些服务通常包含一些安全漏洞。参赛队伍需要挖...

网上大多数的小程序测试抓包都是用的安卓模拟器,这里使用的是BurpSuite+Proxifer+微信客户端的抓包方式。