简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

在小皮面板中使用cmd进入mysql命令,包含mysql错误unknown variable 'secure_file_priv’解决方法(超详细)先按win+r键打开运行对话框,输入cmd,进入:在第一行输入:d:紧接着在后面输入:你所使用mysql的位置(精确到bin的位置)例如:我的是:所以:之后输入-u root -p如果你下面出现:打开你所要使用的mysql的my.ini:查看源码:[m

[SUCTF 2019]Pythonginx 1打开环境,我们获得一串源码@app.route('/getUrl', methods=['GET', 'POST'])def getUrl():url = request.args.get("url")host = parse.urlparse(url).hostname#解析主机名if host == 'suctf.cc':return "我扌 y

[GWCTF 2019]我有一个数据库 1打开环境什么都没有使用dirsearch爆破网站目录,发现了index.php,phpmyadmin, phpinofo以及root.txt只有phpmyadmin提供了有用信息我们访问一下乍一看,感觉是毫无头绪但,仔细观察phpmyadmin 的版本信息在该版本的 phpmyadmin 存在框架代码漏洞$target_blacklist = array

BUUCTF–BUU UPLOAD COURSE 1一进入本题,我们先尝试上传文件,发现我们无论上传什么文件都会上传成功。我们尝试直接上传shell.php 文件,上传成功,但在访问的时候发现:我们没有办法访问,使用AntSword进行连接也是报错题目没有设置上传后缀的限制 但是上传之后任意后缀形式都会被改成.jpg格式(无论我们使用什么办法,包括BP改包,放包后依旧以 .jpg 的格式储存),换

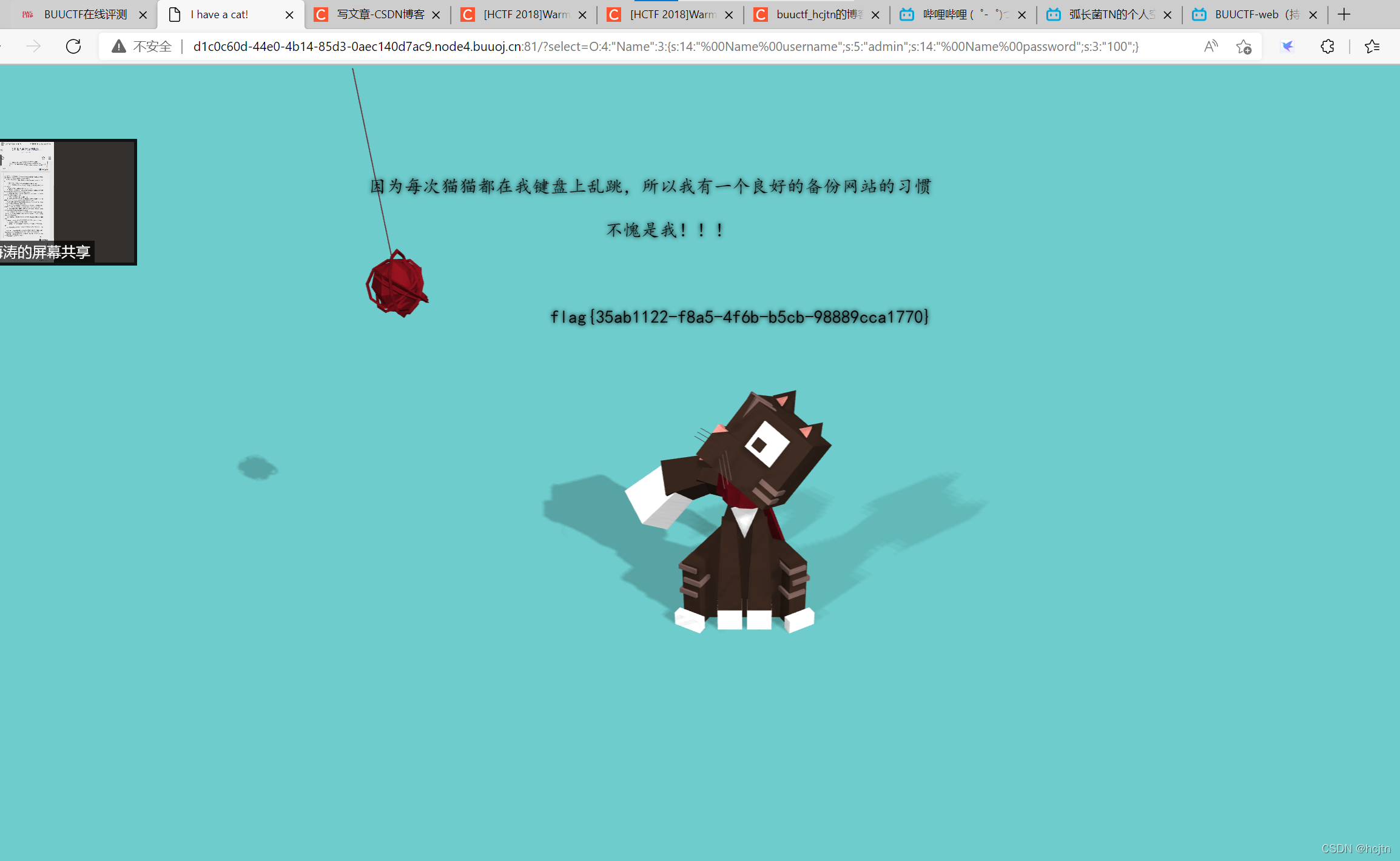

[极客大挑战 2019]PHP 1一进入题目,就有页面提示我们“所以我有一个良好的备份网站的习惯”所以我们尝试着输入网站源码备份文件,看看能否访问常见的网站源码备份文件后缀:tar.gz,zip,rar,tar常见的网站源码备份文件名:web,website,backup,back,www,wwwroot,temp发现www.zip可以成功获得网站源码备份下载后,发现有3个php文件我们先访问一下

[强网杯 2019]随便注 1第一步,先判断注入点的传参方式,发现是get传参。第二步,判断闭合方式:1’and 1=1-- q1’and 1=2-- q说明闭合方式为 单引号如果输入1“and 1=1-- q 和1”and 1=2-- q 两次的回显结果一样,说明闭合方式不是 双引号 其他同理第三步,判断是否有关键字过滤:先直接输入: select 查看回显,发现:发现本题过滤关键字:/sele

[HCTF 2018]WarmUp 1查看页面源代码,发现html中忽视了 source.php ,接下来我们访问 source.php<?phphighlight_file(__FILE__);class emmm{public static function checkFile(&$page){$whitelist = ["source"=>"source.php","hi

[GXYCTF2019]禁止套娃 1进入环境,只有一串字符 查看源代码抓包 什么都没有发现尝试使用御剑进行目录爆破 也只是爆出了index.php然后 尝试直接使用 php伪协议进行一个 flag 读取 但都失败了。在这种情况下,肯定是服务器进行了一个过滤。所以,我怀疑可能是源码泄露 。尝试使用 GitHack 看看是不是源码泄露GitHack 下载地址:https://github.com/li

BUUCTF:[极客大挑战 2019]RCE ME打开环境是 代码审计题<?phperror_reporting(0);if(isset($_GET['code'])){$code=$_GET['code'];if(strlen($code)>40){die("This is too Long.");

CTFHub – RCERCE漏洞,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统eval执行文件查看一开始的源代码:<?phpif(isset($_REQUEST['cmd'])){eval($_REQUEST['cmd']);}else{highlight_file(__FILE__);}?>php函数意思是:是否由变量cmd 如果有,就执行eval($