简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

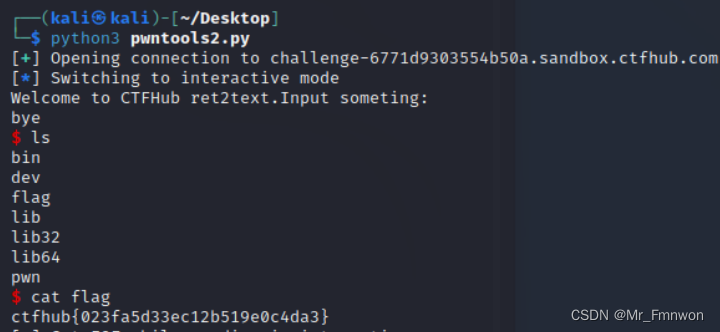

经典的ret2text流程。

一、生命游戏生命游戏(Game of Life, 简称生命)是 John Conway 于 1970 年发明的生命游戏不是通常意义上的游戏,没有游戏者,也无所谓胜负生命游戏是一类特殊的细胞自动机一旦给定初始状态,之后的发展完全由规则确定生命充满了悬念!绝大多数情况下,不可能只根据初始状态(或称模式)判断未来的发展,只能按照游戏的规则运行下去实现起来还是非常有趣且简单的!!

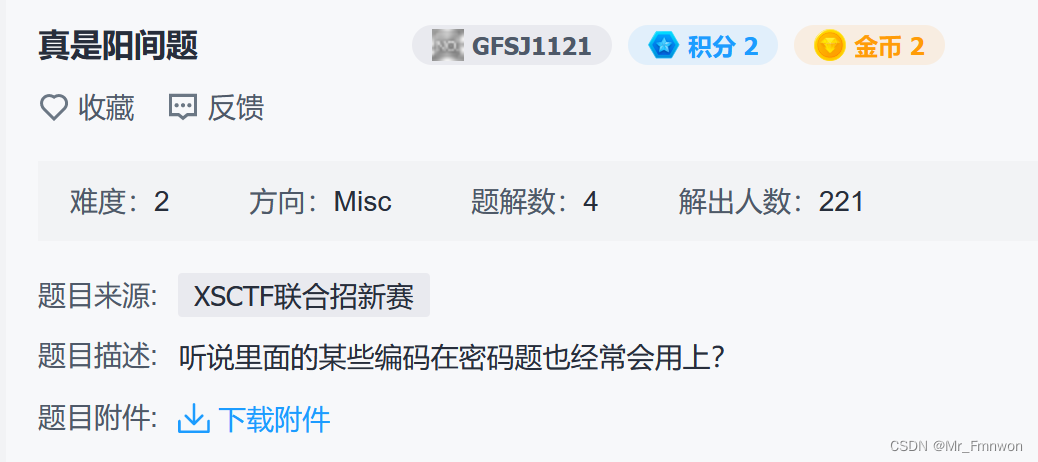

目录前言二、解题工具1.CTFcrackTools2.CyberChef三、解题思路 1.一长串数字2.16进制字符串 ——Base解密3.凯撒密码解密 总结随着难度的进阶(对于本蒟蒻来说1->2)综合性利用各种工具显得很重要本题没有思路。查看题解之后理清了做题过程,特此总结思路、总结工具,与诸君共勉。 一、题目附件里面压缩了一个文件,010eidtor打开发现flag字样以及一串数字。用txt格

给了一张图片(png),什么提示没有,怎么进行思考获得flag?事实上,真实的场景自然也不会给出任何提示。这就考察了图片隐写的几个角度,即,给你一张图片,你一般可以按照什么顺序,检查图片的哪些方面。作为萌新,其实对解题的固定顺序步骤以及思考方式是很看重的。本题看了好多wp,但是连其中的一个知识点、工具都不明白,所以又大量查阅了各种博客、下载了各种软件,力求掌握。希望能细无巨细地讲述清楚做题地整个过

一些手写链表的初阶程序源代码:一、链表的建立与访问二、链表添加与遍历三、 链表-正负值判断四、单向链表删除重复节点五、删除所有数据为e的元素

C++ 中 map 提供的是一种键值对容器,里面的数据都是成对出现的。每一对中的第一个值称之为关键字(key),每个关键字只能在 map 中出现一次;第二个称之为该关键字的对应值。在一些程序中建立一个 map 可以起到事半功倍的效果。