简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

发现POST了一个version2.php,此时回想起history命令得到的结果中显示了删除version2.php的命令记录,version2.php应该是木马文件?居然是没有图形化界面的那种linux,账户密码:root/Inch@957821.(注意是大写的i还有英文字符的.)user-app-register。发现在隐藏目录.api/中修改了mpnotify.php和alinotify.

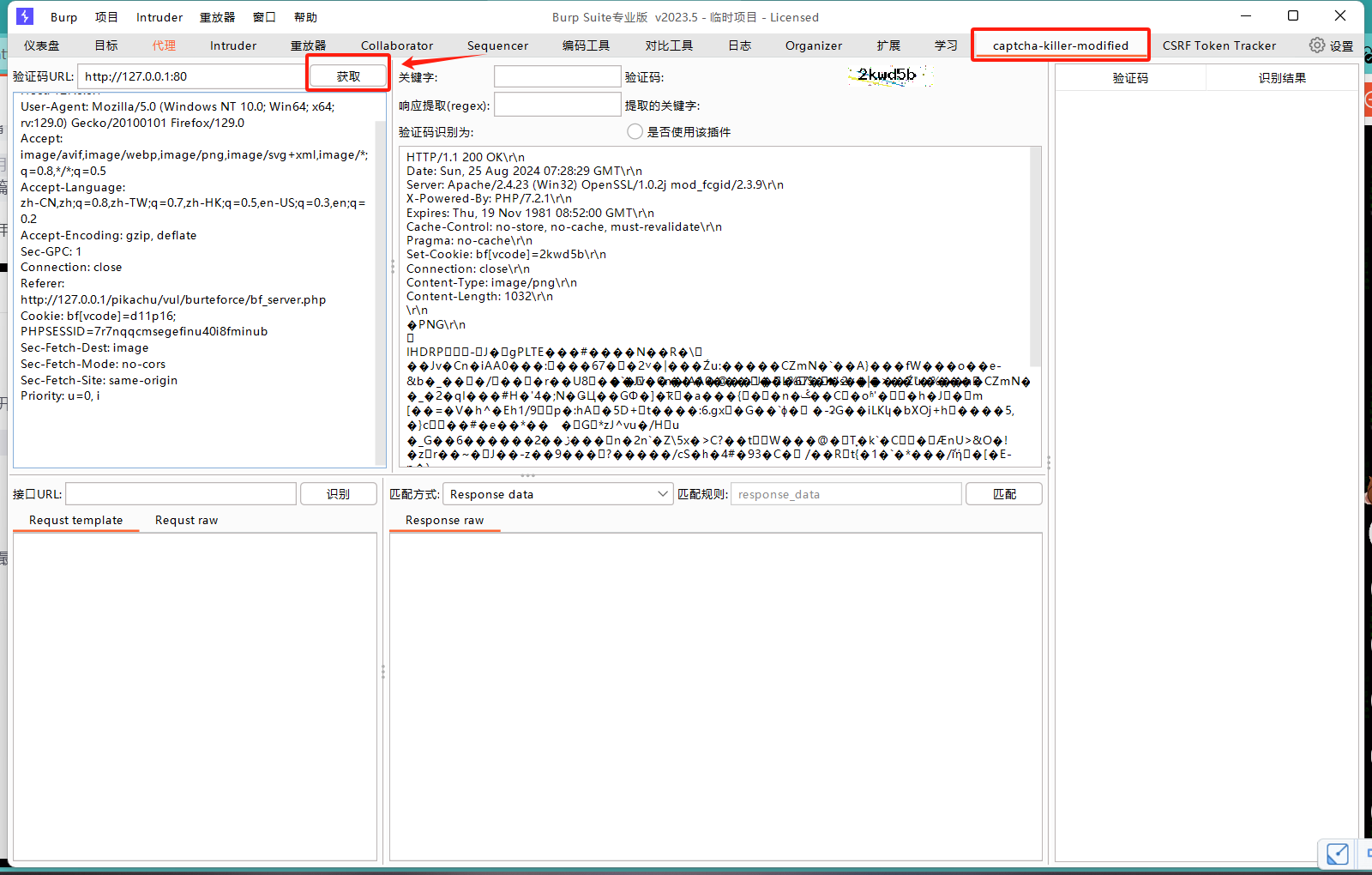

填入接口URL:http://127.0.0.1:8888,再在Request temple下方的空白输入框中右键点击“ddddocr”,再点击识别,就可以识别出验证码了。呃,识别出来的验证码明显是错的,尝试重启一下burp再来试验,但还是不知道为什么还是不行,或许多试几次就可以成功?如果有个验证码id的,在id=xxx处,修改成@captcha-killer-modified@,再进行攻击。开启

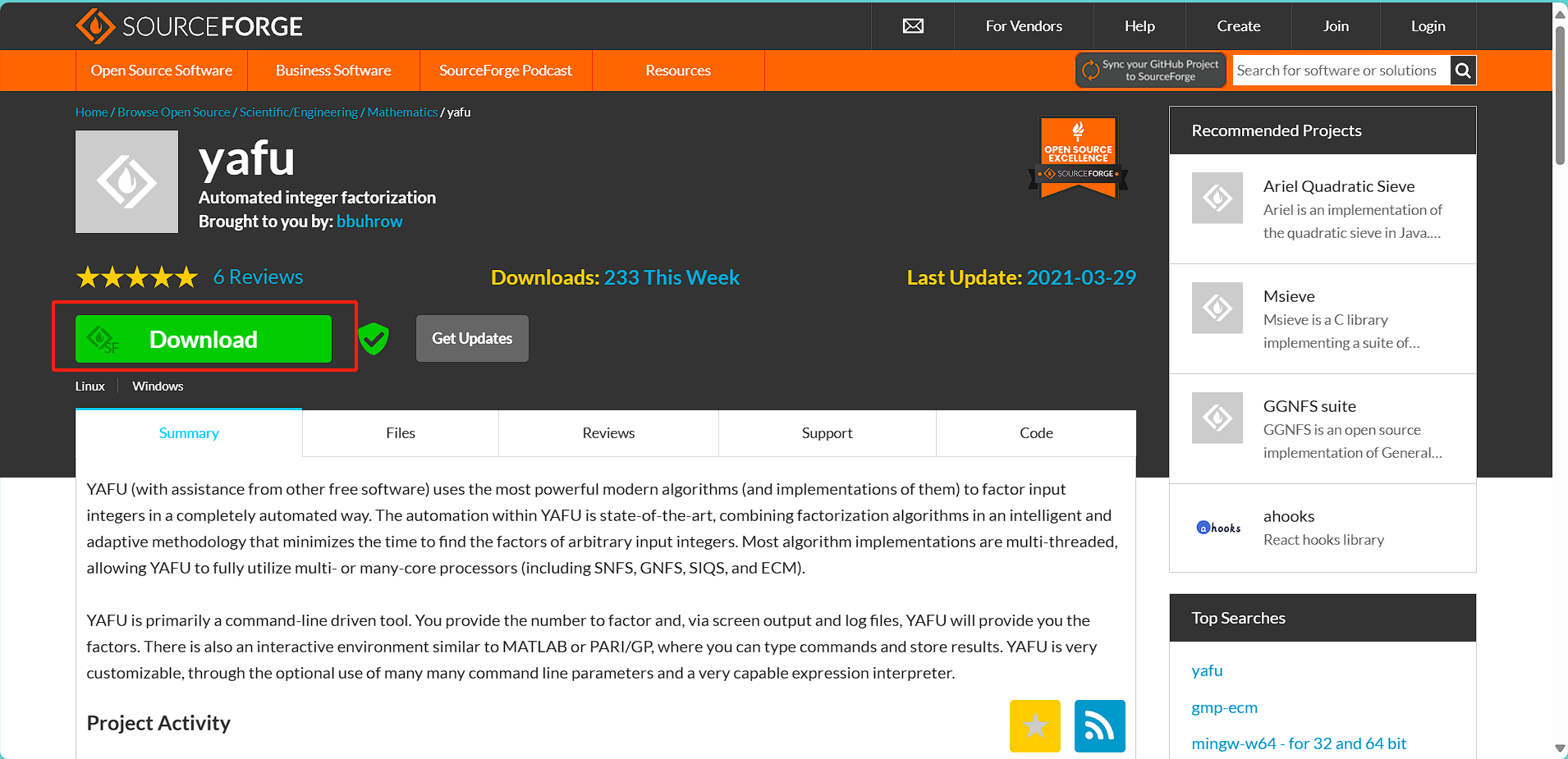

yafu-x64 "factor(@)" -batchfile C:\Users\86135\Desktop\白名单\CTF\rsa解密python\n.txt。说明txt文件出了问题,需要在txt文本内容后面加上个换行符号。这样就可以方便写脚本解密RSA算法脚本了。

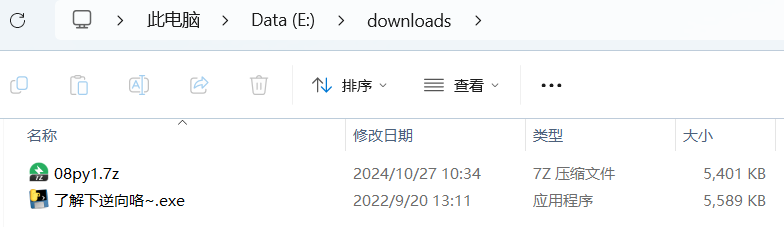

在Python3.7及以上版本的编译后二进制文件中,头部除了四字节Magic Number,还有四个字节的空位和八个字节的时间戳+大小信息,后者对文件反编译没有影响,全部填充0即可。python主流的打包方式是使用pyinstaller,针对这种情况可以使用pyinstaller Extractor进行解包。Python3.3 以下的版本中,只有Magic Number和四位时间戳。第三问问的是字

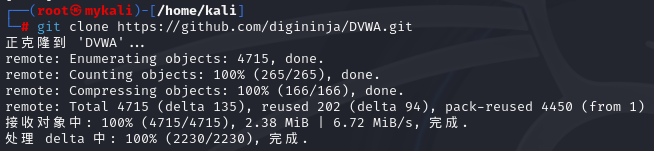

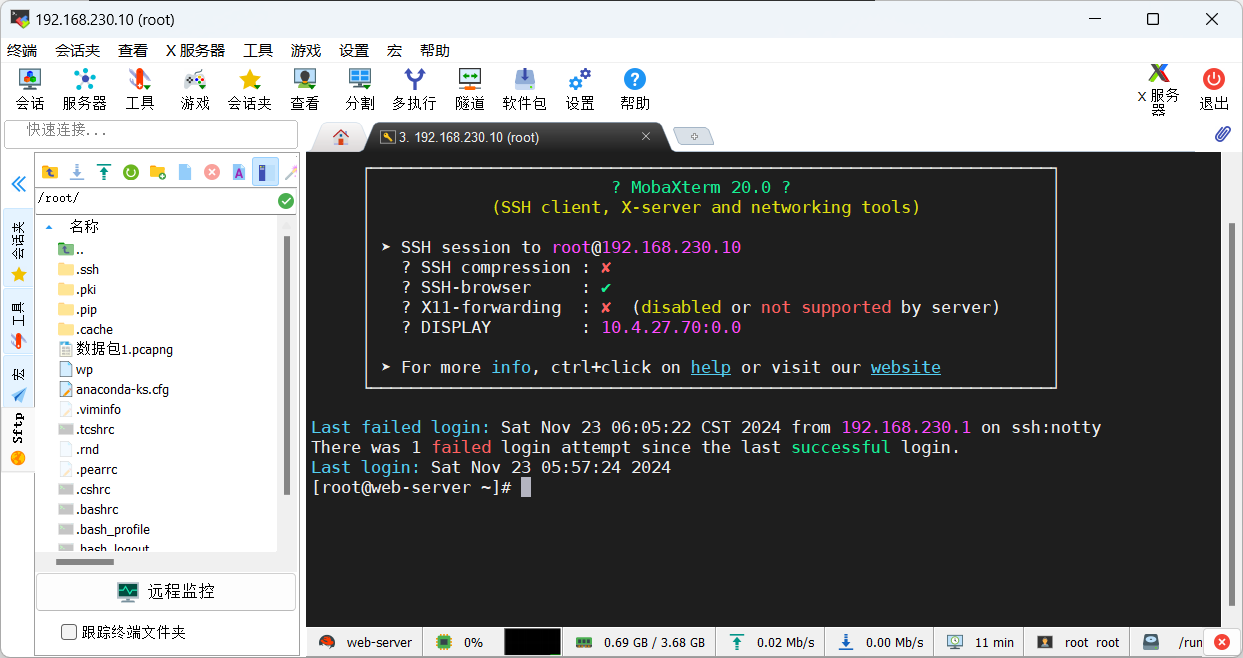

在物理机本机上访问,登录之后一样看到正常的页面:(192.168.230.134是kali的IP)移动DVWA项目到/var/www/html目录下:(以便访问http://ip/DVWA)# 创建数据库用户dvwa,密码是p@ssw0rd。# 分配权限,可以远程登录。# 创建数据库dvwa。