简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

readinessProbe: 当Pod需要开始接收流量时,“kubelet” 将定期检查 readinessProbe,如果该probe处于成功状态,则容器视为就绪,并将 Pod 标记为已就绪状态。换句话说,readinessProbe 确认 Pod 是否已准备好处理传入请求,并告诉 Service Proxy 可以将流量路由到此 Pod。livenessProbe:让 “kubelet” 检查

【代码】K8S创建用户账号User Account并赋予权限。

在 Kubernetes 中,Role-Based Access Control (RBAC) 是一种基于角色(role)的访问控制机制,用于限制用户、Service Account 或组等实体对集群里资源(例如 Pod、Deployment 和 ConfigMap 等)的操作和访问权限。Role:定义了一组具有相似权限的资源,权限定义确定了能够执行哪些操作(例如 create、delete、ge

master01执行{etcd01节点}work01执行{etcd02节点}work02执行{etcd03节点}10.查看k8s集群状态。

容器启动后一直处于init状态,半小时后也不能启动,nslookup时好时坏,k8s

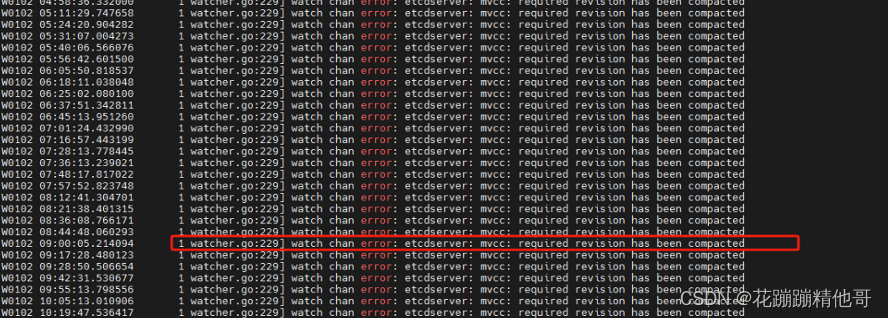

watch chan error: etcdserver: mvcc: required revision has been compacted

CoreDNS 是 Kubernetes 集群中的默认 DNS 服务器,负责处理集群内的 DNS 解析请求。当修改了 /etc/resolv.conf 后,CoreDNS 可能无法立即意识到更改,从而导致 DNS 解析出现问题;因为用户原因,修改了k8s主机中/etc/resolve.conf的dns地址,产生的现象就是主机可以解析域名,但是pod不能解析域名;:重启dns相关服务即可。

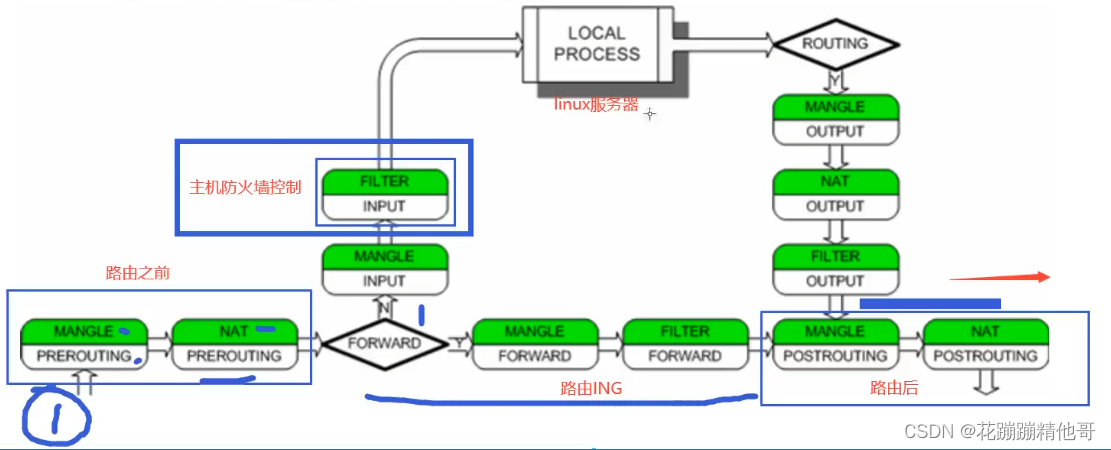

外部主机访问master01:30090->NAT表PREROUTING->NAT表KUBE-SERVICES(因为不是CLUSTER_IP,因此不用判断,直接进入下一步)->NAT表KUBE-NODE-PORT->NAT表KUBE-MARK-MASQ->NAT表KUBE-SVC-UVFA6R2T7DODYNMU->DNAT把该主机的30090端口的访问转发至->10.233.10.67:443上

可以选择的值有:Always,IfNotPresent,Never。