简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

摘要:本文通过Pikachu靶场实验详细讲解SQL注入技术,重点分析了请求头注入(UA和Cookie注入)、布尔盲注(基于布尔和时间的盲注)以及暴力破解表名等方法。实验演示了如何利用报错回显、ASCII码判断和时间延迟等技术获取数据库信息,并介绍了防范措施,强调参数化查询(如PDO预处理)、输入验证和权限控制的重要性。文中指出SQL注入的核心问题是用户输入直接参与SQL拼接,开发者需严格防范才能确

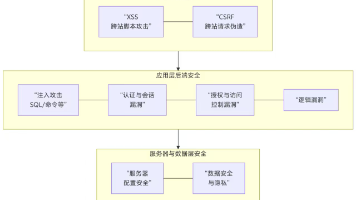

本文介绍了Web安全的基本概念及其核心目标——保护网站免受攻击、数据泄露等威胁。重点分析了暴力破解漏洞作为后端漏洞的本质,指出其根源在于安全配置缺陷而非单纯的前后端区分。通过Pikachu靶场演示了四种暴力破解场景:基本表单爆破、客户端验证码绕过、服务端验证码绕过及Token防御机制突破。文章强调安全机制的有效性完全取决于配置质量,而非机制本身,揭示了不当配置如何使验证码、Token等防护措施形同

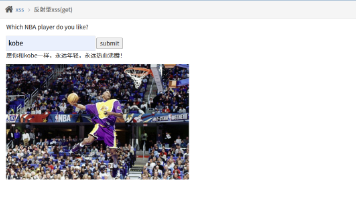

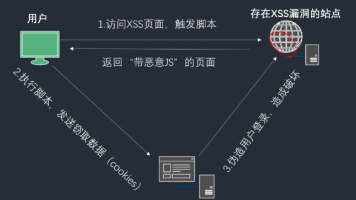

摘要:本文通过Pikachu靶场实战分析了三种XSS漏洞类型:1)反射型XSS通过未过滤的输入直接执行JS代码;2)存储型XSS将恶意脚本存入数据库,造成持续影响;3)DOM型XSS通过前端DOM操作实现攻击,可利用URL传播。文章详细演示了各类漏洞的利用方法,包括构造payload、分析源码及攻击场景,特别指出DOM型XSS通过恶意URL也能造成严重危害。最后预告将继续探讨XSS漏洞的实际应用场

本文介绍了XSS跨站脚本攻击的基本原理和防范方法。XSS漏洞源于浏览器混淆“数据”和&“代码”,将用户输入当作代码执行。文章分析了四种XSS上下文环境(文本、属性、JavaScript和URL环境),并通过pikachu靶场演示了反射型XSS攻击。同时讲解了浏览器同源策略和Cookie安全机制等防护措施。最后展示了如何突破前端输入限制,成功执行XSS攻击。文章为后续深入探讨XSS漏洞类型奠定了基础

摘要:本文介绍了对人脸识别门禁系统进行渗透测试的信息收集实战过程。通过实地考察获取了设备IP地址、后台登录界面、人像采集网站域名及统一身份认证服务等信息。采用nmap扫描、代码审计等技术手段,发现系统存在硬编码API密钥、半绕过漏洞以及nginx服务器漏洞(如CVE-2022-41741)等安全隐患。文章强调渗透测试应遵循检测而非破坏的原则,展示了网络侦察在网络安全中的关键作用,为后续渗透工作提供