简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

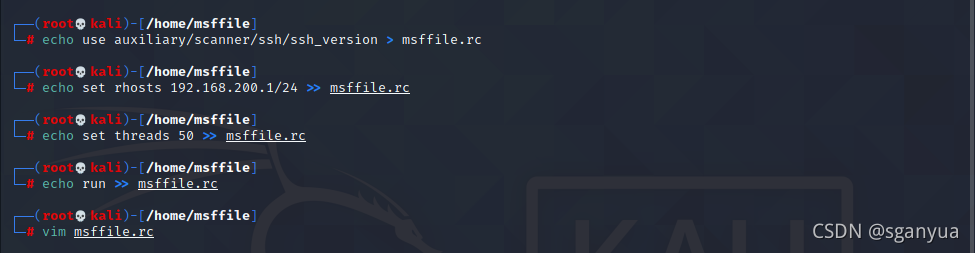

Msfconsole内包含自动化脚本文件,一种可以在终端内按顺序执行的命令列表,该功能大大减少渗透测试所需的时间提高效率,将选择模块、设置参数运行等等任务进行自动化。

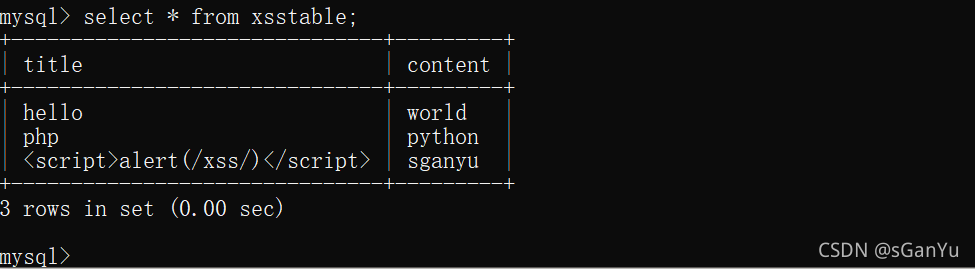

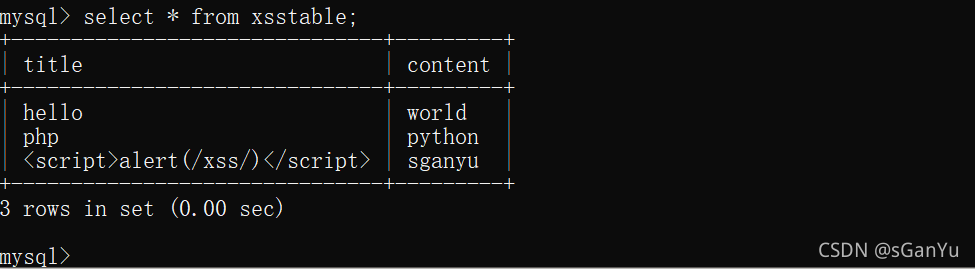

目录xss漏洞介绍XSS是什么XSS漏洞原理反射型XSS攻击复现存储型XSS攻击复现DOM型XSS攻击复现常用的XSS测试语句关于XSS的防御xss漏洞介绍跨站脚本攻击,英文全称是Cross Site Scripting,为了不和层叠样式表(Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为XSSXSS攻击,通常指的是攻击者通过“HTML注入”篡改网页,插入恶

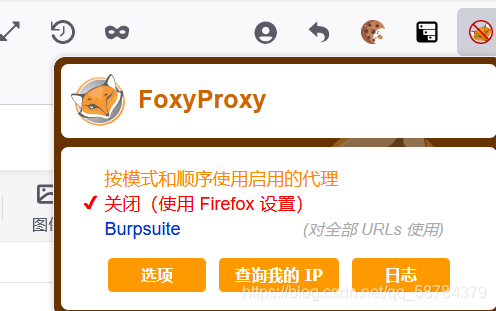

目录下载地址设置代理(这里需要火狐和burpsuite设置代理)bp设置火狐设置FoxyProxy的安装!!!!!!!注意下载地址https://pan.baidu.com/s/14Z_h6wgE4lJ7p2UlGpZG9A提取码:gany设置代理(这里需要火狐和burpsuite设置代理)bp设置点击ok火狐设置点击确定即可这样每次进行搜索的时候,都会进行会自动抓包,但是出现一个问题,假设想要正

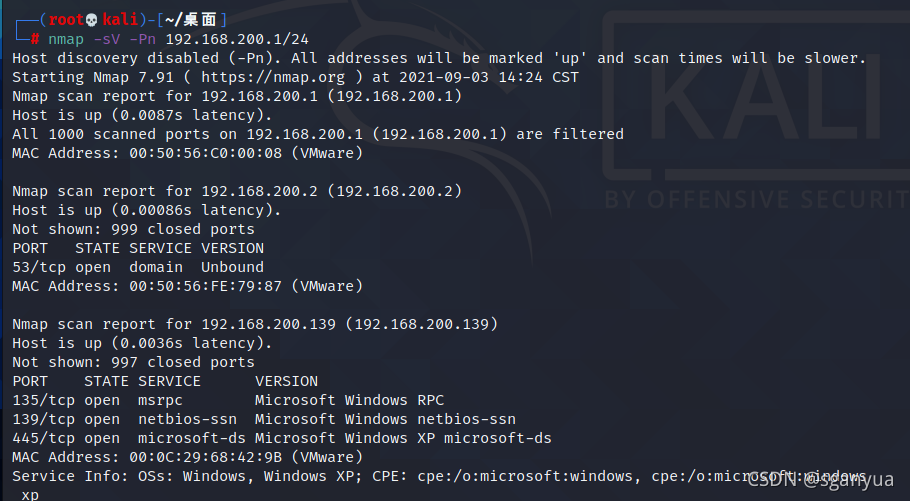

打开kali,开启msf所依赖的数据库启动msfconsole搜寻关于ms08-067有关的漏洞使用输入show options显示ms08-067模块所需的参数配置参数,设置目标操作系统类型为4

目录xss漏洞介绍XSS是什么XSS漏洞原理反射型XSS攻击复现存储型XSS攻击复现DOM型XSS攻击复现常用的XSS测试语句关于XSS的防御xss漏洞介绍跨站脚本攻击,英文全称是Cross Site Scripting,为了不和层叠样式表(Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为XSSXSS攻击,通常指的是攻击者通过“HTML注入”篡改网页,插入恶

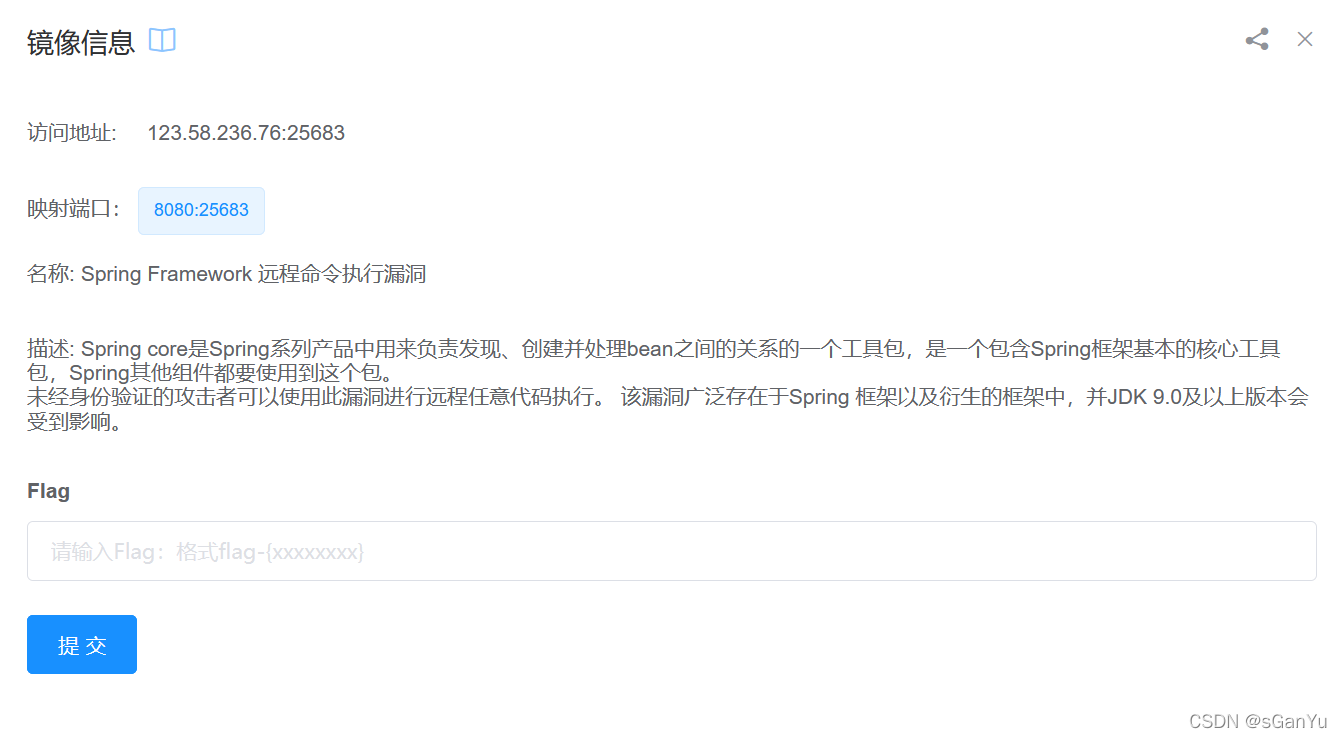

漏洞概述(级别:高危)续上一次Log4j2后,于2022年03月29日,Spring官方发布了Spring框架远程命令执行漏洞公告(CNVD-2022-23942、CVE-2022-22965)攻击者可以通过构造恶意请求来利用这些漏洞,从而造成任意代码执行,未经身份验证的攻击者可以使用此漏洞进行远程任意代码执行,该漏洞广泛存在于Spring框架以及衍生的框架中,JDK 9.0及以上版本会受到此漏洞

xss测试链接Level1右击查看页面源码<!DOCTYPE html><!--STATUS OK--><html><head><meta http-equiv="content-type" content="text/html;charset=utf-8"><script>window.alert = function()/