jennkins配置k8s动态slave

openssl pkcs12 -export -out cert.pfx -inkey client.key -in client.crt -certfile ca.crt(必须输入密码不然会jenkins验证报错)echo ‘certificate-authority-data-value’ | base64 -d > ./ca.crt(在kube_config中能找到对应的值)在tools中将

一、

首先完成jenkins的部署可参考jenkins部署

二、

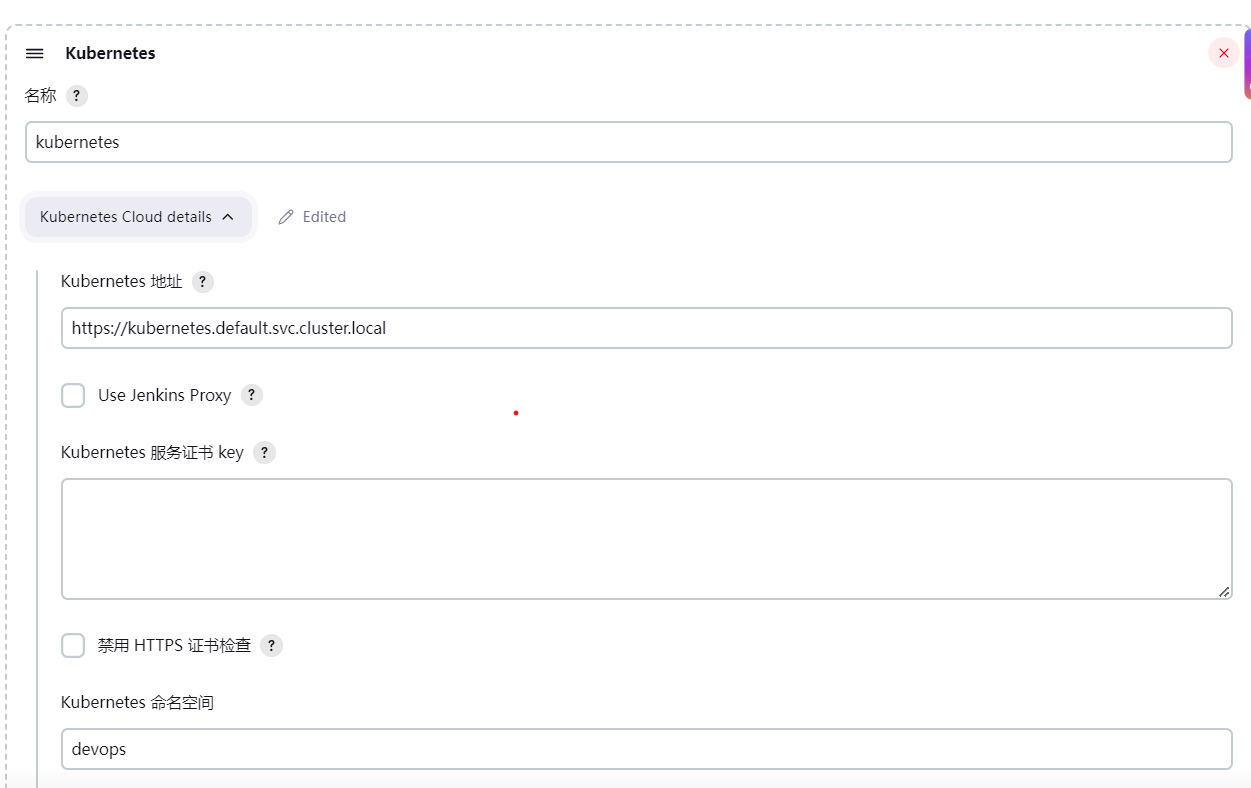

如果是在同一个k8s集群下部署的则直接这样配置

在security中agent的端口也配置成50000

如果是虚拟机中部署的jenkins添加k8s需要做如下操作

echo ‘certificate-authority-data-value’ | base64 -d > ./ca.crt (在kube_config中能找到对应的值)

echo ‘client-certificate-data’ | base64 -d > ./client.crt

echo ‘client-key-data’ | base64 -d > ./client.key

openssl pkcs12 -export -out cert.pfx -inkey client.key -in client.crt -certfile ca.crt(必须输入密码不然会jenkins验证报错)

在Kubernetes 服务证书 key中填入解码的client.key内容

然后再Pod Templates中添加启动时需要启动的agent

添加启动的容器信息(注意将名称写为jnlp)

可以将缓存或者docker命令等进行映射

在tools中将jdk、maven等工具的路径配置好方便在pipeline中使用

更多推荐

已为社区贡献14条内容

已为社区贡献14条内容

所有评论(0)