简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

4.22日起连续申购3天,到4.29日全部卖出,盈利合计252元。

pip3只下载不安装以及离线安装的方法

错误现象在编写使用select函数的TCP和UDP回射程序,出现UDP的sendto错误,现象如下:服务端正常启动后,调用select函数监听TCP和UDP套接字, 可以正常处理TCP请求。UDP客户端可以连接到服务端,但接收标准输入后无回显,阻塞于recvfrom。解决过程经排查,发现服务端处理UDP请求的代码有问题,如下:typedef struct sockaddr ...

问题现象gdb调试core文件或进程时,出现加载so库符号失败,错误信息如下warning: Could not load shared library symbols for ../libadd.soDo you need "set solib-search-path" or "set sysroot"?执行info sharedlibrary,查看Syms Read字段为No,表示对应so库符

什么是隐式函数声明C语言中,函数调用前不一定要声明。如果没有声明,编译器会自动按照一种隐式声明规则,为调用函数的C代码产生汇编代码。忽略隐式函数声明警告的危害隐式声明函数恰好在库中存在,这种情况可参考 https://www.jb51.net/article/78212.htm编译so库时会出现未定义符号,导致加载该so的程序执行出错。举例如下:// add.cint add(in...

实验简介二进制炸弹是一个作为目标代码提供的程序。运行时提示用户输入6个不同的字符串,如其中一个字符串不正确,炸弹会引爆并打印一条错误信息。需要通过反汇编确定输入的6个字符串,从而拆除炸弹。知识点汇编语言基础GDB和OBJDUMP工具的使用实验环境Centos7 x86_64获取二进制炸弹首先从CSAPP官网获取二进制炸弹bomb.tar:http://csapp.cs.cmu.edu/3e/lab

实验介绍本实验中,我们需要利用缓冲区溢出漏洞,来修改一个二进制可执行文件的运行时行为。预备知识缓冲区溢出的原理,参考《CSAPP原书第3版》3.10小节gdb和objdump使用x86_64下的汇编实验准备首先获取实验所需文件target1.tar:http://csapp.cs.cmu.edu/3e/labs.htmllinux下执行tar xvf target1.tar,得到如下文件。每个文件

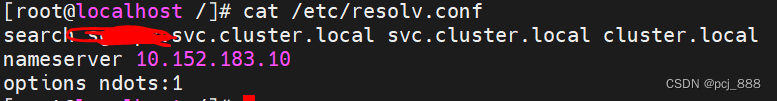

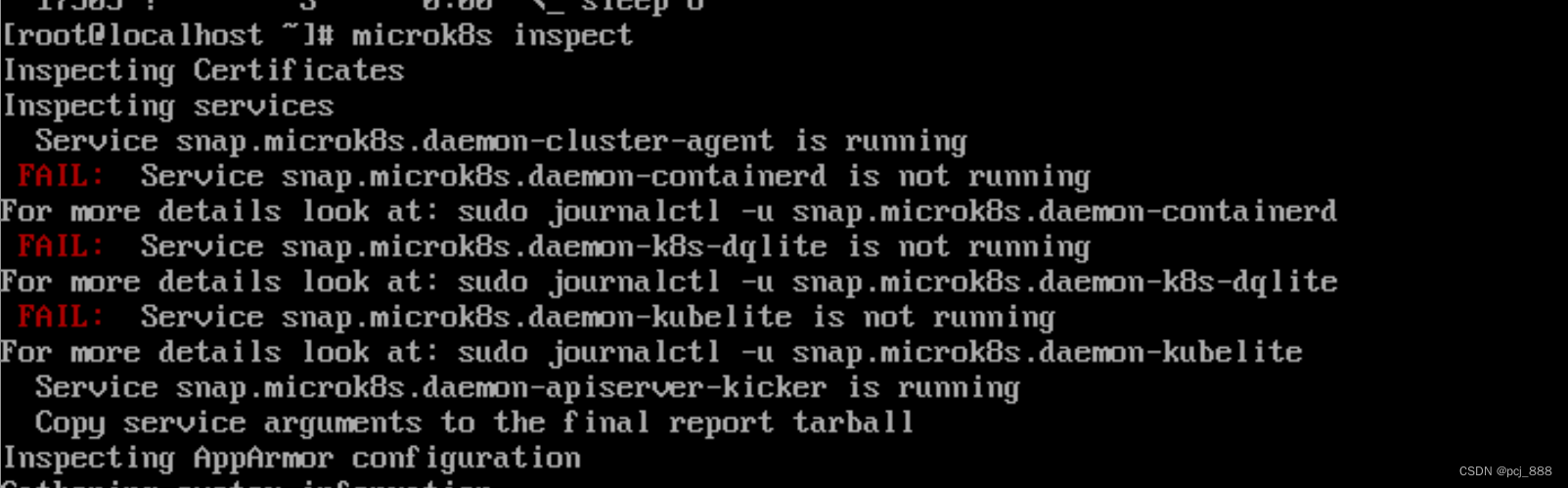

microk8s启动失败,microk8s.daemon-containerd服务启动失败,报“Failed to start Service for snap application microk8s.daemon-containerd”Vmware VM设置里勾选网卡状态为connect,再设置主网卡IP, Gateway, DNS,重启microk8s问题解决。

【代码】[k8s] kubectl执行失败后等待一段时间再重试 (Shell实现)

k8s中的pod域名解析失败定位