简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

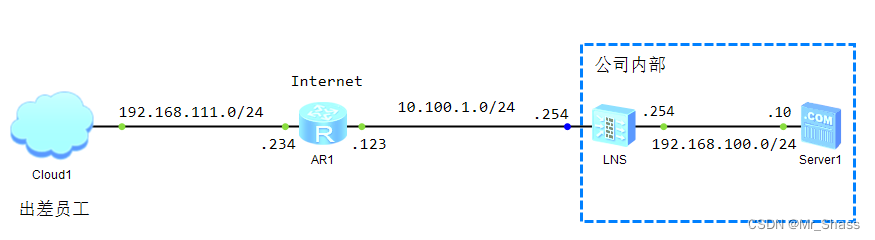

真机模拟出差员工使用l2tp客户端接入公司内网。确保真机与AR1设备之间网络可达,且真机上可以访问到LNS的 10.100.1.254。

KALI利用MS17-010漏洞入侵实验环境靶机 : Windows Server 2008 R2 ,开放445端口( Windows防火墙不必关闭)。攻击机: KALI,利用Meterpreter渗透工具漏洞︰MS17-010永恒之蓝(EternalBlue)漏洞。操作步骤1)先利用NMAP扫描靶机是否开启了445端口。2)在kali上启动msfconsole3)扫描靶机的漏洞情况4)利用MS1

PXE批量安装Win10系统应用场景企业同时批量采购多台员工办公主机,每台主机硬件配置相同,并且要求每个主机的软件环境一致,为降低管理员任务量,通过PXE批量部署多台主机系统安装。实验环境(Vmware)至少准备两主机,一台用于PXE服器,一台用于PXE客户机两台主机都连接到同一网络,Vmware网卡选择仅主机模式。其中配置PXE服务器IP:192.168.66.1/16使用奇东锐腾PXE网克工具

eNSP之链路聚合链路聚合简介原理:将多个物理接口捆绑成一个逻辑接口的捆绑技术。作用:不用提高成本增加带宽,实现线路备份/解决环路问题。分类:静态聚合、动态LACP模式。静态聚合和动态LACP模式的区别:1、静态聚合模式 ,所有的物理接口成员都参与数据转发。2、动态LACP模式 , 可以灵活的选取活动接口链路,又称为是M:N模式,M指得是活动链路(即转发数据的链路),N指的是备份链路。1、静态聚合

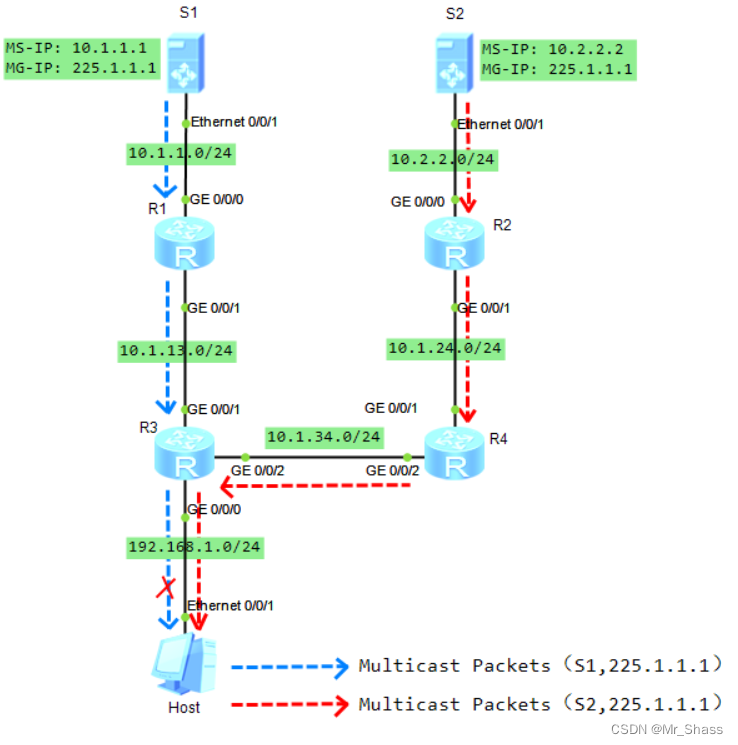

本文通过拓扑实验讲述IGMPv3与之前两个版本的区别以及该版本的报文类型特性。

eNSP之简单WLAN拓扑配置本文主要是针对于瘦AP网络规模进行基本的配置。至于瘦AP与胖AP的区别这里不做介绍。实验中所用设备型号如下:路由器:AR2220交换机:S5700AC:AC6005AP:AP6050网络拓扑图实验步骤1、基本地址信息配置。基本配置操作不做说明,相信大家已经很熟练了。display ip interface brief//显示接口简要信息,检查配置是否正确。displa

最终TOPO本文章不叙述详细的配置过程,只做需求配置演示1、IP地址规划FW1AR 1AR 2AR 3LSW1LSW2LSW3LSW4LSW5LSW6DHCP_ServerFTPDNSwww.test.comClinet2、所有主机通过DHCP获取地址(包括DNS地址)。DHCP配置信息DHCP中继配置需要在LSW1、2上的vlanif10 20 30 40 100 101 102上配置中继服务。

基于jump Server开源堡垒机的部署及资产设备管理堡垒机的主要作用就是审计,对设备维护人员的操作(什么时间、登陆什么设备、执行什么操作、返回什么结果、什么时候退出)进行审计。环境准备1、Vmware2、CentOS7.9.2009(用于部署安装jump server堡垒机)3、网络为NAT模式,配置好yum源(操作略)4、关闭防火墙和SELinux5、另外还需要准备两台以上多余的虚拟机,便于