MPLS vpn和IPSEC vpn

vpn主要隧道技术协议有PPTP,L2TP,ipsec,ssl vpn,TLS vpnpptp和L2TP的区别和联系L2TP:第二层隧道协议,自身不提供认证加密和可靠性验证功能,可以与安全协议搭配使用,实现数据的加密传输。PPTP:PPTP是一种点对点的协议,将控制包和数据包分开,控制包采用tcp控制,数据包先封装在ppp协议中,然后封装到GRE V2中。

目录

一.vpn的基础知识

所谓虚拟专用网(Virtual Private Network,VPN),就是建立在公用网上的、由某一组织或某一群用户专用的通信网络,其虚拟性表现在任意一对 VPN 用户之间没有专用的物理连接,而是通过ISP 提供的公用网络来实现通信,其专用性表现在 VPN之外的用户无法访问 VPN内部的网络资源,VPN内部用户之间可以实现安全通信。即:

VPN技术(虚拟专用网):①建立在公网上。②虚拟性,没有专用物理连接。③专用性,非VPN用户无法访问。

这里讲的VPN是指在Internet上建立的由用户(组织或个人)自行管理的VPN,而不涉及一般电信网中的VPN。后者一般是指X.25帧中继或ATM虚拟专用线路。

Internet本质上是一个开放的网络,没有任何安全措施可言。随着Internet 应用的扩展,很多要求安全和保密的业务需要通过 Intermet 实现,这一需求促进了VPN 技术的发展。各个国际组织和企业都在研究和开发VPN 的理论、技术、协议、系统和服务。在实际应用中要根据具体情况选用适当的VPN技术。

实现VPN的关键技术:

(1)隧道技术(Tunneling)

隧道技术是一种通过使用因特网基础设施在网络之间传递数据的方式。隧道协议将其他协议的数据包重新封装在新的包头中发送。新的包头提供了路由信息,从而使封装的负载数据能够通过因特网传递。在Imtermet上建立隧道可以在不同的协议层实现,例如数据链路层、网络层或传输层,这是 VPN 特有的技术。

(2)加解密技术(Encryption & Decryption)

VPN可以利用已有的加解密技术实现保密通信,保证公司业务和个人通信的安全。

(3)密钥管理技术(KeyManagement)

建立隧道和保密通信都需要密管理技术的支撑,密钥管理负责密钥的生成、分发、控制和跟踪,以及验证密钥的真实性等。

(4)身份认证技术(Authentication)

加入VPN的用户都要通过身份认证,通常使用用户名和密码,或者智能卡来实现用户的身份认证。

VPN解决方案:

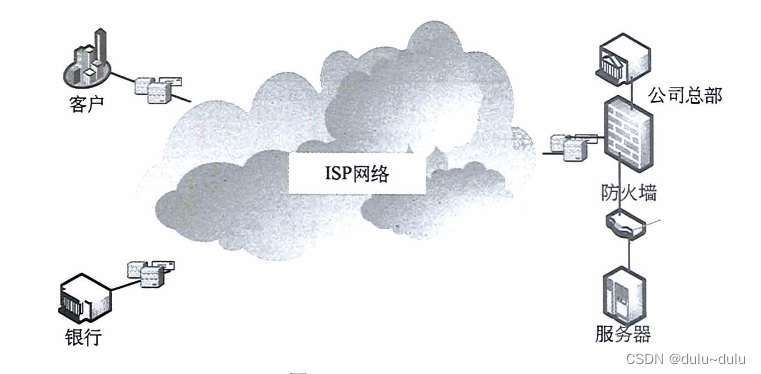

(1)内联网 VPN (IntranetVPN)。企业内部虚拟专用网也叫内联网VPN,用于实现企业内部各个LAN之间的安全互联。传统的 LAN 互联采用租用专线的方式,这种实现方式费用昂贵,只有大型企业才能负担得起。如果企业内部各分支机构之间要实现互联,可以在 Internet 上组建世界范围内的IntranetVPN,利用Intermet 的通信线路保证网络的互联互通,利用隧道、加密和认证等技术保证信息在Intranet 内安全传输。

(2)外联网VPN (Extranet VPN)。企业外部虚专用网也叫外联网 VPN,用于实现企业与客户、供应商和其他相关团体之间的互联互通。当然,客户也可以通过 Web 访问企业的客户资源,但是外联网VPN 方式可以方便地提供接入控制和身份认证机制,动态地提供公司业务和数据的访问权限。一般来说,如果公司提供 B2B 之间的安全访问服务,则可以考虑与相关企业建立ExtranetVPN连接。

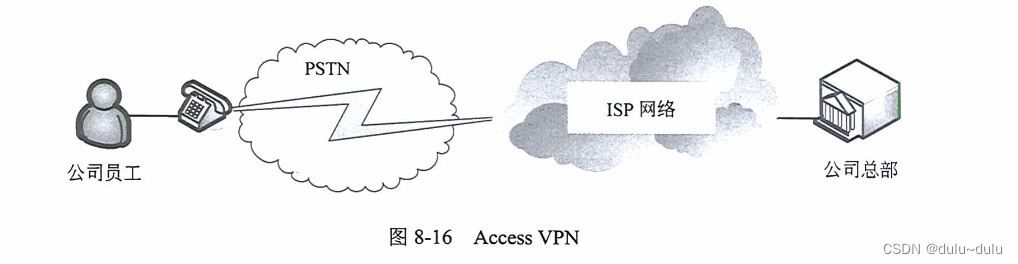

(3)远程接入 VPN (Access VPN)。解决远程用户访问企业内部网络的传统方法是采用长途拨号方式接入企业的网络访问服务器 (NAS)。这种访问方式的缺点是通信成本高,必须支付价格不菲的长途电话费,而且 NAS 和调制解调器的设备费用以及租用接入线路的费用也是一笔很大的开销。采用远程接入VPN 就可以省去这些费用。如果企业内部人员有移动或远程办公的需要,或者商家要提供 B2C的安全访问服务,可以采用Access VPN。Access VPN 通过一个拥有与专用网络相同策略的共享基础设施提供对企业内部网或外部网的远程访问。AccessVPN 能使用户随时随地以其所需的方式访问企业内部的网络资源,最适用于公司内部经常有流动人员远程办公的情况。出差员工利用当地ISP 提供的VPN 服务就可以和公司的VPN网关建立私有的隧道连接。

二.vpn隧道技术

vpn主要隧道技术协议有PPTP(点对点协议),L2TP(二层隧道协议),IPSEC(三层隧道协议),SSL vpn,TLS vpn

(1)PPTP和L2TP

PPTP和L2TP的区别和联系

区别:

•L2TP:第二层隧道协议,自身不提供认证加密和可靠性验证功能,可以与安全协议搭配使用,实现数据的加密传输。

第2层隧道协议(Layer 2 Tunneling Protocol, L2TP)用于把各种拨号服务集成到ISP的服务提供点。L2TP扩展了PPP模型,允许第二层连接端点和PPP会话端点驻在由分组交换网连接的不同的设备中。

L2TP报文分为控制报文和数据报文。控制报文用于建立、维护和释放隧道和呼叫。数据报文用于封装PPP帧,以便在隧道中传送。控制报文使用了可靠的控制信道以保证提交,数据报文被丢失后不再重传。

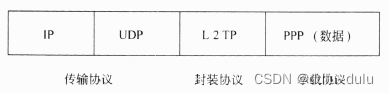

在IP网上使用UDP和一系列的L2TP消息对隧道进行维护,同时使用UDP将L2TP封装的PPP帧通过隧道发送。可以对封装的PPP帧中的负载数据进行加密或压缩。下图为一个L2TP数据包格式。

•PPTP:PPTP是一种点对点的协议,将控制包和数据包分开,控制包采用TCP控制,数据包先封装在PPP协议中,然后封装到GRE V2中。

联系:

两者都使用PPP协议对数据进行封装

总结:

1. PPTP要求互联网使用ip网络,L2TP只要求提供面向数据包的点对点连接,所以可以在ip(使用UDP),X.25虚电路(VCs),和ATM VCs上使用。

2. PPTP只能在两端点之间建立单一隧道,L2TP可建立多隧道,可针对不同的服务质量创建不同的隧道。

3. L2TP支持包头压缩,隧道验证,所以L2TP的隧道是安全的(IPSEC),而pptp不支持隧道验证,仅仅是在ppp协议上进行了加密,所以是不安全的隧道(GRE)

注:GRE(通用路由协议封装)用于企业内部协议封装和私有地址封装,下面会介绍

4.PPTP包头占用6个字节,L2TP包头占用4个字节

(2)IPSEC VPN

L2TP和PPTP对现代安全需求的支持不够完善,所以出现了基于PKI技术的ipsec协议。

IPSec (IP Security)是IETF为保证在Internet上传送数据的安全保密性而制定的框架协议,该协议应用在网络层,是通过对IP协议的分组进行加密和认证,来保护IP协议的网络传输协议簇(一些相互关联的协议的集合)。IPSec本身是开放的框架式协议,包含的各种算法之间是相互独立的,而且可以确保信息的机密性、数据的完整性、用户的验证和防重发保护,所以在架设VPN时通常会使用IPSec协议来提供数据安全。

IPsec是一个协议体系,由建立安全分组流的密钥交换协议和保护分组流的协议两个部分构成,

前者即为 IKE 协议,后者则包含 AH、ESP协议。

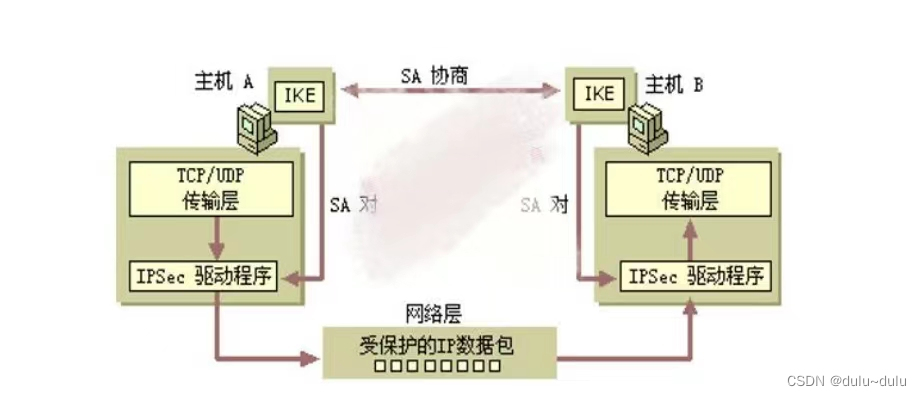

IPSec主要由AH、ESP和IKE组成,在使用IKE协议时,需要定义IKE协商策略,该策略由SA (安全关联)进行定义。配置SA是配置其他IPSec的前提,它定义了通信双方保护数据流的策略。

(1)IKE协议

Internet密钥交换协议(Internet Kev Exchange Protocol IKE)属于一种混合型协议,由Internet

安全关联和密钥管理协议(Internet Security Association and Key Management ProtocolISAKMP)

与两种密钥交换协议(OAKLEY与SKEME)组成,即IKE由ISAKMP框架、OAKLEY密钥交换

模式以及SKEME的共享和密钥更新技术组成。IKE定义了自己的密钥交换方式(手工密钥交换和

自动IKE)。

注意:ISAKMP只对认证和密钥交换提出了结构框架,但没有具体定义,因此支持多种不同

的密钥交换。

IKE使用了两个阶段的ISAKMP:

①协商创建一个通信信道(IKESA)并对该信道进行验证,为双方进一步的IKE通信提供机密性、消息完整性及消息源验证服务;

②使用已建立的IKESA建立IPsec SA。

IKE定义了两个阶段的交换模式:

1.阶段1的交换模式:主模式和野蛮模式

①主模式是IKE强制实现的阶段1的交换模式,可以提供完整性的保护。

主模式一共会有3个步骤,6条消息

第一个步骤就是策略协商(加密算法、散列算法、验证方法、DH组信息、IKE生存时间等)。

对等体间协商如何来保护管理连接.(使用加密变换集来保护)

第二个步骤就是进行DH交换

对等体间使用 DH 算法来共享密钥以及保护连接.

第三个步骤对DH交换进行校验。

对等体间进行彼此的验证

在主模式中,通信双方需要知道对端的P地址,但是如果是在拨号网络中,IP地址无法事先确认,就不能使用这种方法,

②为了解决这个问题,后来又有了野蛮模式,用的3条信息,但是IKE野蛮模式功能有限,安全性差,只是在VPN早期用到,现在IPSECVPN解决这个问题的方法有很多,所以野蛮模式很少用。

野蛮模式执行的过程:

•交换保护管理连接的策略,DH 算法建立公钥/密钥对并在对等体间进行认证.

•对收到的数据包做验证,DH 算法米共享加密的密钥,并查看连接是否成功建立。

PS:除了预共享密钥认证外.其他的认证方式默认为主模式.

2.阶段2的交换模式:快速模式

协商IPSEC SA使用的安全参数,创建IPSECSA,使用AH或ESP来加密IP数据流。

显示当前已建立的安全通道SA的信息:display ike sa

查看IKE对等体的配置情况:display ike peer

显示每个IKE提议配置的参数:display ike proposal

查看IPSec安全提议的信息:display ipsec proposal

软考题型:(IPSECX协商流程)

两台计算机通过IPSec协议通信之前必须先进行协商,协商结果称为SA(Security Association)。IKE(Internet Key Exchange)协议将协商工作分为两个阶段,第一阶段协商(1)模式SA (又称IKE SA),新建一个安全的、经过身份验证的通信管道,之后在第二阶段中协商(2)模式SA(又称IPSec SA)后,便可以通过这个安全的信道来通信。使用(3)命令,可以查看协商结果。

(1)~(2)备选答案

A.主

B.快速

C.传输

D.信道

(3)备选答案

A.display ike proposal

B.display ipsec proposal

C.display ike sa

D.display ike peer

答案: A,B,C

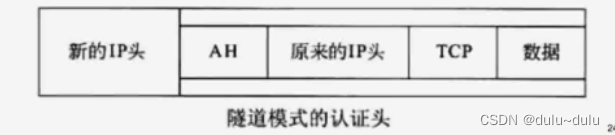

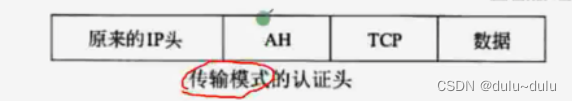

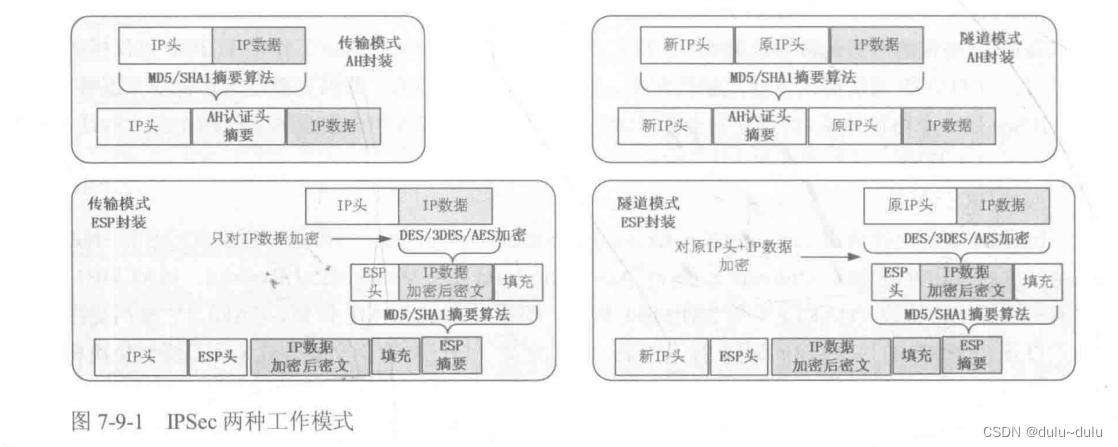

(2)AH

认证头(AuthenticationHeader,AH)是IPSec体系结构中的一种主要协议,它为IP数据报提

供完整性检查与数据源认证,并防止重放攻击。AH不支持数据加密。AH常用摘要算法(单向Hash

函数)MD5和SHA1实现摘要和认证,确保数据完整。

(3)ESP

封装安全载荷(Encapsulating SecurityPavload,ESP)可以同时提供数据完整性确认和数据加

密等服务。ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA-1来实

现摘要和认证,确保数据完整,能辅助AH防止重放攻击。

补充:IPSEC

在WindowsServer2008中配置IPSEC策略,包括:创建IPSEC策略、创建P筛选器列表、配置隧道规则以及策略指派4个步骤。

(4)IPSec VPN 应用场景。

IPSecVPN 应用场景分为站点到站点、端到端、端到站点三种模式。

(1)站点到站(Site-to-Site)。

站点到站点又称为网关到网关,多个异地机构利用运营商网络建立IPSec隧道,将各自的内部

网络联系起来。

(2)端到端(End-to-End)。

端到端又称为PC到PC,即两个PC之间的通信由IPSec完成。

(3)端到站点(End-to-Site)。

端到站点,两个PC之间的通信由网关和异地PC之间的IPSec会话完成。

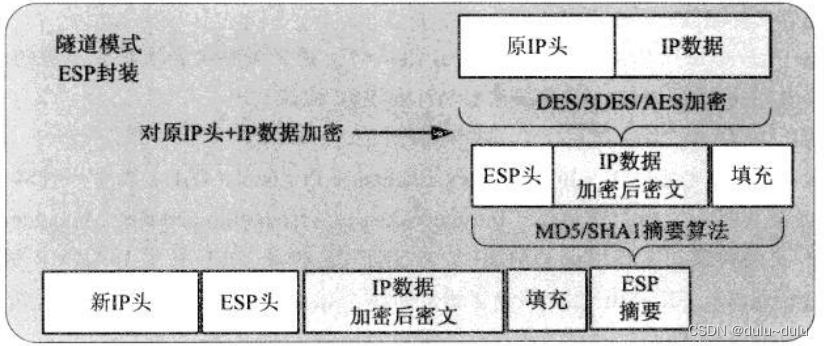

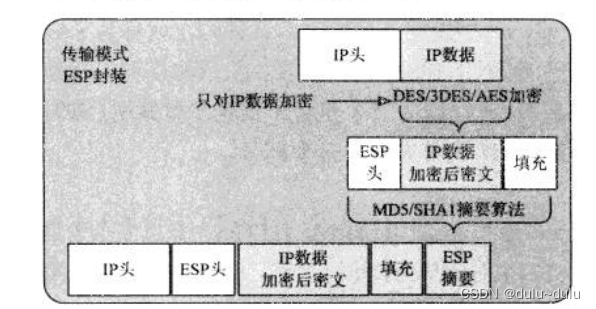

IPSec可用两种方式对数据流加密:

隧道方式:对整个IP包加密,使用一个新的IPSec包打包。隐蔽了源和目的IP地址,从外部看不到数据包的路由过程,比较安全。这种隧道协议是在IP协议上进行的。因此不支持多协议。

传输方式:原IP包的地址部分不处理,仅对数据净荷(data payload)进行加密,IP源和目的IP地址不加密传送,安全程度较低。IPSec支持的组网方式包括:主机之间、主机与网关、网关之间的组网。这里网关指执行IPSec的路由器或防火墙。

IPSec还对远程访问用户支持。同时还有一整套保证用户数据安全的措施,利用它建立起来的隧道具有更好的安全性和可靠性。IPSec可以和L2TP、GRE等隧道协议一同使用,给用户提供更大的灵活性和可靠性。

优点:

1.安全性高,通过身份认证、数据加密、数据完整性校验等多种方式保证接入的安全,保证的数据的私密性。

2.灵活性强,基于internet,只要接入网络就可以利用ipsec vpn建立隧道实现端对端的连接。

3.技术已经非常成熟,单机部署虽然可靠性低但是目前的双机部署可靠性得到显著提升。

缺点:

1.流量在加密隧道中传输,就无法从提供者网络的角度对流量进行优先级排序,因为标头已加密且无法查看,剩下的就是尽力而为的网络,所以无法对重要业务进行优先保障。

2.正是因为基于internet,所以遇到拥堵时会绕行,导致Qos不稳定。

由图可知,传输模式下的AH和ESP 处理后的IP 头部不变而隧道模式下的AH和ESP处理后需要新封装一个新的IP 头。AH 只作摘要,因此只能验证数据完整性和合法性;而 ESP 既做摘要,也做加密,因此除了验证数据完整性和合法性之外,还能进行数据加密。

补充:如果要求“加密并保持完整性”,由于AH不支持加密,因此采用ESP封装。

隧道模式:

IP数据加密后,密文可以看作旧IP头,ESP摘要可以看作ESP尾

传输模式:

例题:

IPSec 用于增强 IP 网络的安全性,下面的说法中不正确的是(39)。

(39)A.IPSec可对数据进行完整性保护 B.IPSec提供用户身份认证服务

C.IPSec的认证头添加在TCP封装内部 D.IPSec对数据加密传输

【答案】C

【解析】

在传输模式下,IPsec包头增加在原IP包头和数据之间,在整个传输层报文段的后面和签名添加一些控制字段,构成IPsec数据报。

隧道模式是对整个IP数据包提供安全传输机制。是在一个IP数据报的后面和前面都添加一些控制字段,构成IPsec数据报。

GRE

与IPSEC相同,GRE也是三层隧道协议,GRE(General Routing Encapsulation ,通用路由封装)是对某些网络层协议(如IP和IPX)的数据报文进行封装,使这些被封装的报文能够在另一网络层协议(如IP)中传输。此外 GRE协议也可以作为VPN的第三层隧道协议连接两个不同的网络,为数据的传输提供一个透明的通道。

GRE主要有以下特点:

1. 机制简单,无需维持状态,对隧道两端设备的CPU负担小;

2.本身不提供数据的加密,如果需要加密,可以与IPSec结合使用;

3. 不提供流量控制和QoS

————————————————

原文链接:https://blog.csdn.net/s2603898260/article/details/104201039

(3)SSL VPN

SSL的基本目标是实现两个应用实体之间安全可靠的通信。SSL协议分为两层,底层是 SSI记录协议,运行在传输层协议 TCP 之上,用于封装各种上层协议。一种被封装的上层协议是SSL握手协议,由服务器和客户端用来进行身份认证,并且协商通信中使用的加密算法和密钥。

SSL对应用层是独立的,这是它的优点,高层协议都可以透明地运行在SSL协议之上。SSL提供的安全连接具有以下特性。

(1)连接是保密的。用握手协议定义了对称密钥(例如 DES、RC4等)之后,所有通信都被加密传送。

(2)对等实体可以利用对称密算法(例如 RSA、DSS等)相互认证。

(3)连接是可靠的。报文传输期间利用安全散列函数(例如 SHA、MD5等)进行数据的完整性检验。

SSL VPN:

由于IPSec是基于网络层的协议,很难穿越NAT,特别是在接入一些防护措施较为严格的个人网络和公共计算机时,往往会导致访问受阻。移动用户使用IPSec VPN需要安装专用的客户端软件,为日益增长的用户群发放、安装、配置、维护客户端软件已经使管理员不堪重负。因此,IPSec VPN在Point- to-Site远程移动通信方面并不适用,这时就需要用到SSL VPN。SSL VPN与IPSeC VPN一样,都使用RSA或D-H握手协议来建立秘密隧道。SSL 和IPSec 都使用了预加密、数据完整性和身份认证技术,例如3-DES、128位的RC4、ASE、MD5和SHA-1 等。两种协议的区别是,IPSeC VPN 是在网络层建立安全道,适用于建立固定的虚拟专用网,而 SSL 的安全连接是通过应用层的 Web 连接建立的,更适合移动用户远程访问公司的虚拟专用网。

SSL VPN的特点

(1)SSL不必下载到访问公司资源的设备上。

(2)采用B/S架构,远程用户无需安装额外软件,不需要端用户进行复杂的配置,可直接使用浏览器访问内网资源。

(3)SSL可以承载TCP 通信,也可以承载UDP 通信。由于SSL工作在传输层,所以SSLVPN 的控制更加灵活,既可以对传输层进行访问控制,也可以对应用层进行访问控制。

SSL VPN可根据远程用户访问内网资源的不同,对其访问权限进行高细粒度控制。

(4)提供了本地认证、服务器认证、认证匿名和证书挑战多种身份认证方式,提高身份认证的灵活性。可以使用主机检查策略。

(5)缓存清理策略用于清理远程用户访问内网过程中在终端上留下的访问痕迹,加固用户的信息安全

(6)传输数据的机密性:利用对称密钥算法对传输的数据进行加密。

(7)身份验证机制:基于证书利用数字签名方法对server和client进行身份验证,当中client的身份验证是可选的

(8)消息完整性验证:消息传输过程中使用MAC算法来检验消息的完整性。

SSL VPN最典型的应用

Open VPN是一个比较好的开源软件。Open VPN允许参与建立VPN的单点使用预设的私钥,第三方证书,或者用户名/密码来进行身份验证。它大量使用了OpenSSL加密库,以及SSLv3/TLSv1协议。OpenVPN能在Linux、xBSD、MacOS上运行。它并不是一个基于Web的VPN软件,也不能与IPSec及其他VPN软件包兼容。

详细知识点可看:

OpenVPN原理及部署使用-腾讯云开发者社区-腾讯云 (tencent.com)

SSL VPN主要的使用场景

① 远程办公:SSL VPN可以让远程办公的员工通过互联网访问公司内部网络,实现远程办公。

②分支机构连接:SSL VPN可以让分支机构的员工通过互联网访问总部内部网络,实现分支机构与总部之间的连接。

③供应商/客户接入:SSL VPN可以让供应商或客户通过互联网访问公司内部网络,实现供应商或客户与公司之间的连接。

④数据中心连接:SSL VPN可以让数据中心的员工通过互联网访问数据中心内部网络,实现数据中心与其他部门之间的连接。

⑤云服务连接:SSL VPN可以让企业通过互联网访问云服务内部网络,实现企业与云服务之间的连接。

SSL和IPSec的区别比较:

①IPSec在网络层建立隧道,适用于固定的VPN。SSL是通过应用层的web连接建立的,

适合移动用户远程访问公司的VPN。

②IPSec工作在网络层,灵活性小。SSL工作在传输层,灵活性大。

例题:

如果路由器与总部网络的线路中断,在保证数据安全的前提下,分支机构可以在客户端采用什么方式访问总部网络?在防火墙上采用什么方式访问总部网络?

【解析】:

要保证数据安全的前提下,则需要使用VPN技术进行数据安全性传输。

由于分支机构要使用客户端方式访问,所以一般使用SSLVPN方式,客户端安装SSLVPN客户端

软件进行登录验证从而建立VPN连接:

防火墙和总部之间一般使用IPSECVPN,和总部建立IPSEC通道。

这篇文章介绍SSL vpn很详细

三.MPLS VPN

MPLS:

多协议标记交换( Multi-Protocol Label Switching,MPLS )是核心路由器利用含有边缘路由器在IP分组内提供的前向信息的标签( Label )或标记( Tag )实现网络层交换的一种交换方式。

MPLS技术主要是为了提高路由器转发速率而提出的,其核心思想是利用标签交换取代复杂的路由运算和路由交换。该技术实现的核心就是把IP数据报封装在MPLS数据包中。MPLS将IP地址映射为简单、固定长度的标签,这和IP中的包转发、包交换不同。

mpls包头应插入到以太帧头与ip头之间,属于二层与三层之间的协议。

(1)MPLS流程

当分组进入MPLS网络时,由边缘路由器(LabelEdgeRouter,LER)划分为不同的转发等价

类(FEC)并打上不同标记,该标记定长且包含了目标地址、源地址、传输层端口号、服务质量、

带宽、延长等信息。分类建立,分组被转发到标记交换通路(Label Switch PathLSP)中,由标

签交换路由器(Label SwitchRouter,LSR)根据标记作转发。在出口LER上去除标记,使用IP路

由机制将分组向目的地转发。由机制将分组向目的地转发。

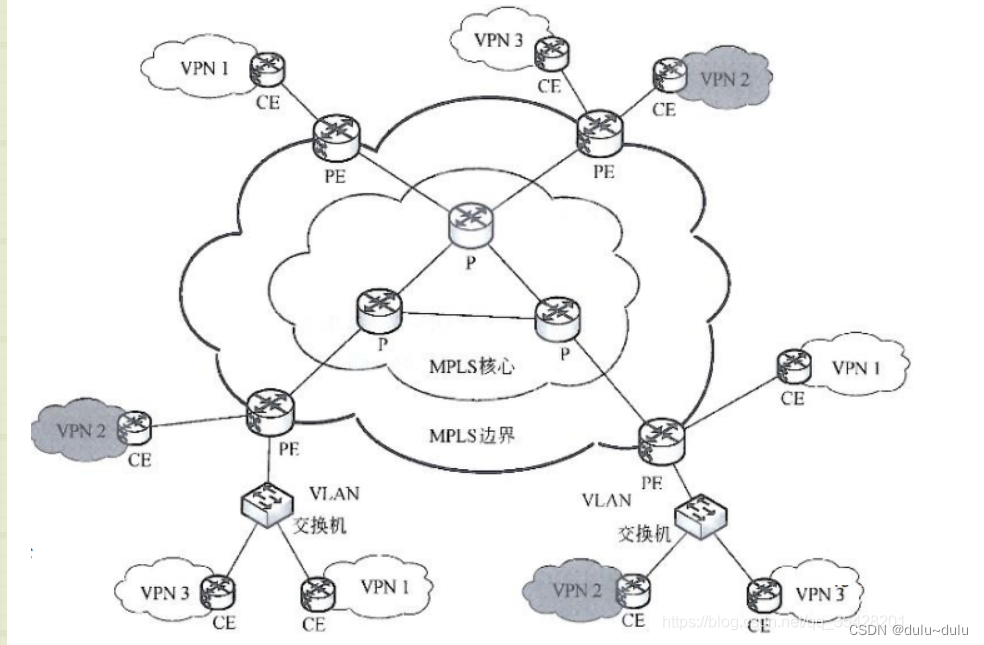

(2)MPLS VPN

MPLSVPN承载平台由P路由器、PE路由器和CE路由器组成。

•P(Provider)路由器。

P路由器是MPLS核心网中的路由器,在运营商网络中,这种路由器只负责依据MPLS标签完成数据包的高速转发,P路由器只维护到PE路由器的路由信息,而不维护VPN相关的路由信息。

P路由器是不连接任何CE路由器的骨干网路由设备,相当于标签交换路由器(LSR)。

•PE(ProviderEdge)路由器。

PE路由器是MPLS边缘路由器,负责待传送数据包的MPLS标签的生成和去除,还负责发起

根据路由建立交换标签的动作,相当于标签边缘路由器(LER)。PE路由器连接CE路由器和P路

由器,是最重要的网络节点。用户的流量通过PE路由器流入用户网络,或者通过PE路由器流到

MPLS骨干网。

•CE(CustomerEdge)路由器。

CE路由器是用户边缘设备,是直接与电信运营商相连的用户端路由器,该设备上不存在任何

带有标签的数据包。CE路由器通过连接一个或多个PE路由器为用户提供服务接入。CE路由器通

常是一台IP路由器,它与连接的 PE 路由器建立邻接关系。

优点:

1.正是由于标签的而作用,隔离了数据包,保障了数据包的可靠传输,在避免数据包丢失和保持业务最重要的流量流量方面,MPL S通常可提供卓越的服务质量,这种可靠性对于保持诸如IP语音(VoIP)之类的实时协议的质量尤其重要。.

2. MPL S VPN连接比较简单,只要求客户把客户设备(CE)连接到运营商的网络边缘设备(PE)就可以了

缺点:

1. MPL S的带宽成本较高,如今用户越来越关注带宽占用的多媒体内容,如视频和增强现实(AR)/虚拟现实(VR),以及MPLS要求的高每兆位成本是具有挑战性的。

2. MPL .S对数据内部不提供任何加密防护手段,所以安全性相对较差。

3.由于MPL.SVPN通讯关系是由运营商指定的,用户配置的灵活性并不高。同时,由于运营商的网络往往是由多家设备厂商组成的,这样即使是运营商,对VPN设备的管理实际上也是很困难的。

补充:

SD—WAN(软件定义的广域网)

也是现在主流的专线解决方案

优点:

1. 降低了网络成本,可以支持任何类型的连接方式

2. 能够通过冗余系统和安全措施保持网络的连续性

3.支持远程的安全维护

4.SD-WAN涵盖所有功能,包括防火墙功能,数据加密和网络安全等,不需要每个办公区域进行单独的网络维护

更多推荐

已为社区贡献16条内容

已为社区贡献16条内容

所有评论(0)