简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

今天给大家分享一个简单的python脚本,使用python进行http的接口测试,脚本很简单,逻辑是:读取excel写好的测试用例,然后根据excel中的用例内容进行调用,判断预期结果中的返回值是否和返回报文中的值一致,如果不一致则根据用例标题把bug提交到bug管理系统,这里使用的bug管理系统是bugfree。 实现步骤: 1、读取excel,保存测试用例中的内容;

理解决策树决策树方法在分类、预测、规则提取等领域有着广泛应用,决策树是一树状结构,它的每一个叶节点对应着一个分类,非叶节点对应着在某个属性上的划分,根据样本在该属性上的不同取值将其划分成若干个子集。对于非纯的叶节点,多数类的标号给出到达这个节点的样本所属的类。构造决策树的核心问题是在每一步如何选择适当的属性对样本做拆分。对一个分类问题,从已知类标记的训练样本中学习并构造出决策树是一个自上而下,

摘要:ProPublica的调查记者兼开发者Lena Groeger,以及金融时报的数据可视化记者Jane Pong在全球深度报道大会上分享了他们对当前数据可视化趋势的一些看法。关键词: 大数据 可视化 随着科技的不断进步与新设备的不断涌现,数据可视化领域目前正处在飞速地发展之中。 ProPublica的调查记者兼开发者Lena Groeger,以及金融时报的数据可视化记者Ja...

这里以学校的学生成绩进行聚类分析为案例1、背景 随着我国经济的发展,网络已被应用到各个行业,人们对网络带来的高效率越来越重视,然而大量数据信息给人们带来方便的同时,也随之带来了许多新问题,大量数据资源的背后隐藏着许多重要的信息,人们希望能对其进行更深入的分析,以便更好地利用这些数据,从中找出潜在的规律。那么,如何从大量的数据中提取并发现有用信息以提供决策的依据,已成为一个新

一、持续集成与持续交付持续集成什么是持续集成?软件开发中,集成是一个很可能发生未知错误的过程。持续集成是一种软件开发实践,希望团队中的成员频繁提交代码到代码仓库,且每次提交都能通过自动化测试进行验证,从而使问题尽早暴露和解决。持续集成的好处是什么?持续集成可以使问题尽早暴露,从而也降低了解决问题的难度,正如老马所说,持续集成无法消除bug,但却能大大降低修复的难度和时间。如何做到持续集成?首先,持

jmeter接口自动化测试推送钉钉机器人提醒

一、背景1、隶属于研发中心部门,主要研发微服务中台产品、项目产品;2、相关产品系统对外提供批量的接口api,需要人工进行接口测试;3、系统越来越复杂,线上问题越来越多,手动回归效率低;4、手动测试的偶然性、不确定性、覆盖率不足等问题待解决;5、工作量大,人员不足,引进接口自动化测试,目的:1)提升回归测试效率2)节省部分人工测试3)适用接口或app的版本稳定的功能巡检工作或补充性测试二、特点1、简

在AIGC技术和工具井喷爆发的时代,对高效智能编程工具的需求和关注也达到前所未有的高度。通义灵码是阿里巴巴团队推出的一款基于通义大模型的智能编程辅助工具,提供行级/函数级实时续写、自然语言生成代码、单元测试生成、代码注释生成、代码解释、研发智能问答、异常报错排查等能力,并针对阿里云 SDK/API的使用场景调优,为开发者带来高效、流畅的编码体验。通义灵码支持 Java、Python、Go、C/C+

在AIGC技术和工具井喷爆发的时代,对高效智能编程工具的需求和关注也达到前所未有的高度。通义灵码是阿里巴巴团队推出的一款基于通义大模型的智能编程辅助工具,提供行级/函数级实时续写、自然语言生成代码、单元测试生成、代码注释生成、代码解释、研发智能问答、异常报错排查等能力,并针对阿里云 SDK/API的使用场景调优,为开发者带来高效、流畅的编码体验。通义灵码支持 Java、Python、Go、C/C+

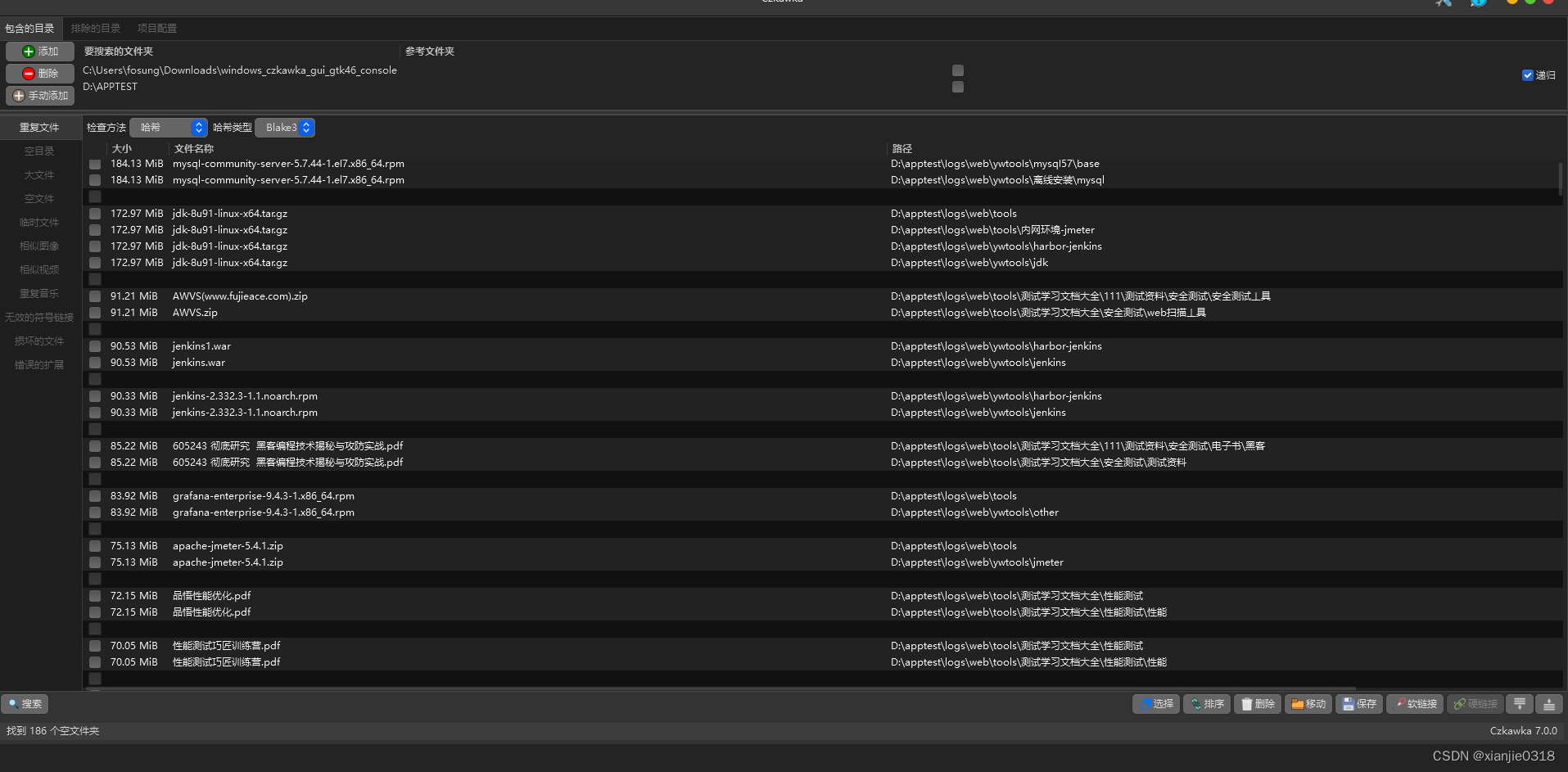

Czkawka (波兰语为 "打嗝")是一款简单、快速、免费的多功能重复文件清理工具,支持空文件、相似图像/视频/音频、损坏/无效文件的查找。它扫描速度极快,并且适配 Linux、Windows、macOS、FreeBSD 等多个平台、支持中文。