简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

1.什么是遗传算法?1.1.遗传算法的定义遗传算法(Genetic Algorithm, GA)是受达尔文进化论的启示,模拟自然进化和遗传过程的计算模型。遗传算法的主要特点是通过种群的遗传和变异,采用概率化的寻优方法,不需要有确定的规则就能自动获取和指导优化搜索空间,自适应的调整搜索方向。1.2.遗传算法的相关术语基因型(genotype):性状染色体的内部表现;表现型(phenotype):染色

解决WinDbg设置符号路径,无法下载调试符号的问题

1.什么是遗传算法?1.1.遗传算法的定义遗传算法(Genetic Algorithm, GA)是受达尔文进化论的启示,模拟自然进化和遗传过程的计算模型。遗传算法的主要特点是通过种群的遗传和变异,采用概率化的寻优方法,不需要有确定的规则就能自动获取和指导优化搜索空间,自适应的调整搜索方向。1.2.遗传算法的相关术语基因型(genotype):性状染色体的内部表现;表现型(phenotype):染色

分析直接在IDA中打开,找到 main 函数程序一开始需要我们输入一串 10 位长的密码,然后拼接字符串成 “flag-****.txt” 的形式,然后打开这个文件,读入数据到内存。实际上这个就是 flag 文件,只有当满足后续条件时,程序就会打印出来。这个条件就是输入一段passcode,让程序输出 “Binggo” 。大致看上去,后面的这几个函数是与虚拟机有关的。作者自己编...

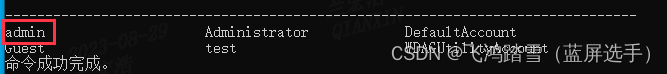

文章目录42Challenge0x0 信息收集0x1 RCE0x2 提权0x3 引用42Challenge0x0 信息收集因为用的是虚拟机搭建的环境,所以虚拟机之间同处于一个网段下,使用ifconfig查看攻击机的ipali@kali:~/Desktop$ ifconfigeth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST>mtu 1500i

HWS2021——Enigma前言这是一道来自华为2021硬件安全冬令营线上赛的一道虚拟机逆向题,比较有特点的是整个虚拟机的操作隐藏在了异常处理函数中,正常用类似 OD调试器不能顺利调试。这种反调试结合虚拟机技巧值得学习。分析工具:IDA 7.01.分析1.1.整体流程程序没有加壳,运行之后出现提示:根据关键信息,来到主函数:int __cdecl main(int argc, const cha

测试【环境】:win7x86,kali引用网上公布的资料,编写测试脚本。首先利用msf生成一段pattern,用于后面的问题分析。msf-pattern_create -l 5800套用脚本#!/usr/bin/env python# coding=utf-8import socketfrom struct import packhost = '192.168.197.134'port = 80a

3.1.简介父进程欺骗技术是说,把一个恶意进程的 PID指定为一个合法的进程(lsass.exe)的 PID。安全软件会通过对父子进程间关系的检测来判断该进程是否异常,攻击者以此技术规避启发式检测等防御手段。3.2.原理父进程欺骗用的最多的方法就是通过CreateProcess\textcolor{cornflowerblue}{CreateProcess}CreateProcess函数实现,其原

Windows错误报告服务在提交错误报告前会创建wermgr.exe进程,而攻击者使用特殊手法欺骗系统创建伪造的wermgr.exe进程,从而以system权限执行代码。