OpenWrt-v22.03 通过安装 ZeroTier 插件实现异地组网

主要介绍OpenWrt-v22.03 通过安装 ZeroTier 插件实现异地组网,基于 nftables 的 Firewall4 防火墙,Firewall4 现已替代firewall3成为 OpenWrt 镜像中的默认防火墙配置软件. Firewall4 使用了 nftables 代替 iptables 来配置 Linux 的网络过滤规则。

如果是低于22.03版本的openwrt,那么参照这几个链接的教程吧

OpenWrt 通过安装 ZeroTier 插件实现异地组网教程 - 彧繎博客

zerotier使用教程_OPENWRT LEDE 配置ZeroTier网络教程_子绘绘的博客-CSDN博客

Openwrt安装zerotier实现P2P内网穿透访问局域网 - 小站杂谈

Openwrt路由通过Zerotier组网实现异地内网互访 | EngrZhou's Blog

https://github.com/mwarning/zerotier-openwrt/wiki

还有关于iptables

OPENWRT 教程第七章 防火墙开发之iptables_baisi8909的博客-CSDN博客

高于22.03版本的openwrt,跟着下面的步骤把,(我也是边做边记录的,如有错误请指正)

OpenWrt 22.03.0 的亮点(看看,了解一下)

基于 nftables 的 Firewall4 防火墙

Firewall4 现已替代

firewall3成为 OpenWrt 镜像中的默认防火墙配置软件. Firewall4 使用了 nftables 代替 iptables 来配置 Linux 的网络过滤规则。Firewall4 的 UCI 配置界面与之前的防火墙配置界面一致。旧的防火墙配置会无缝迁移到基于 nftables 的 firewall4。

/etc/firewall.user 文件中的自定义防火墙规则需要手动将其标记为兼容,方能够正常工作。同时,Firewall4 还支持引入 nftables 片段的功能。防火墙相关文档详细描述了如何在 firewall4 下自定义防火墙规则。 部分社区维护的软件包添加的自定义规则可能在此版本无法使用,这些规则将在 22.03 后续更新中逐步迁移到 firewall4。

iptables工具集不再默认在固件中安装。若有需要,你可以通过 opkg 或者 ImageBuilder 来安装。iptables-nft,arptables-nft,ebtables-nft和xtables-nft软件包可以在使用 nftables 的情况下,提供与之前的工具相同的命令接口。

1、安装,(根据自己的情况选其一就行)

1、编译前安装,make menuconfig

Network --->

VPN --->

<*> zerotier.. Create flat virtual Ethernet networks of almost unlimited size

Configuration --->

[*] Build in debug mode

[*] Build a self test program

2、编译后安装

opkg update

opkg install zerotier

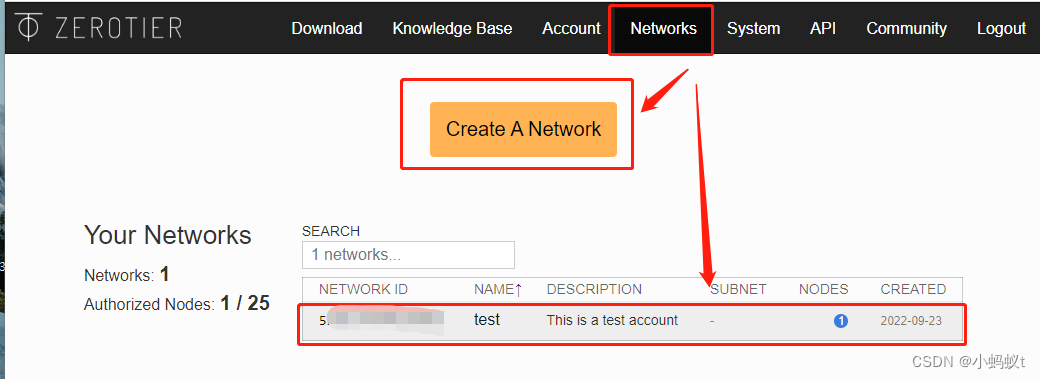

2、创建一个网络

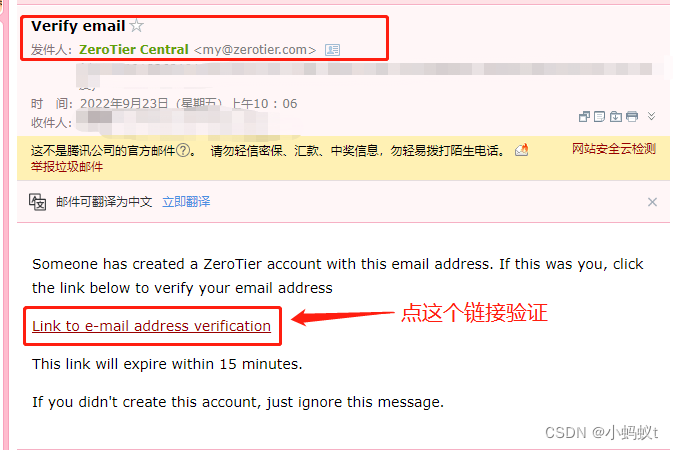

ZeroTier Centralhttps://my.zerotier.com/network1、进去注册一个账号,注意电子邮件要填写正确,注册之后会发邮件到邮箱,要点邮件里面的链接进去验证一下。

2、创建一个网络

3、设置网络(直接点NETWORK ID就可以进去设置这个网络)

名字和说明自己可以随便,只是方便大家区分

3、 选择IP,(看图描述)

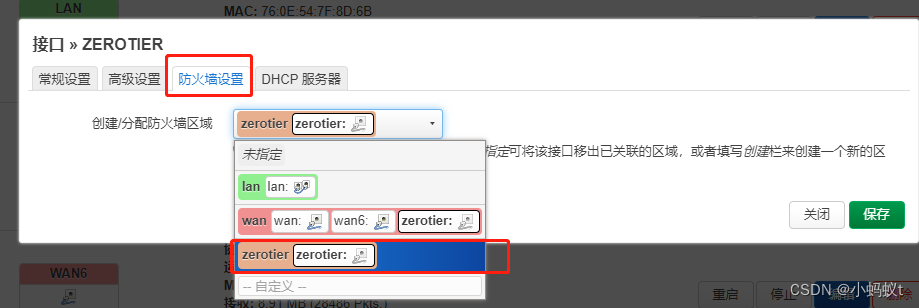

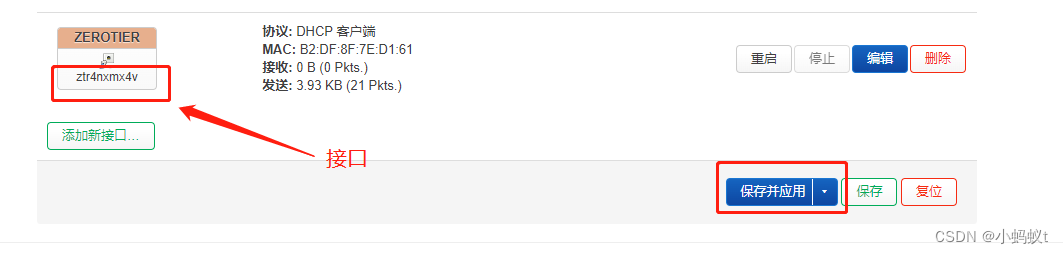

3、创建接口

1、在网络---接口---点击添加,名称为了方便取名zerotier,设备选择一下

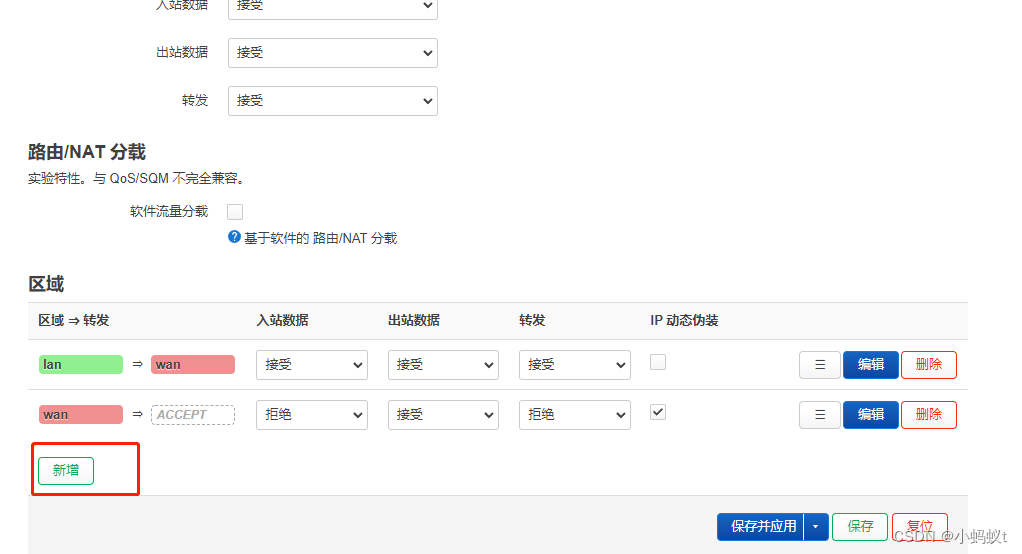

2、再设置接口的防火墙

3、保存----- 保存并应用

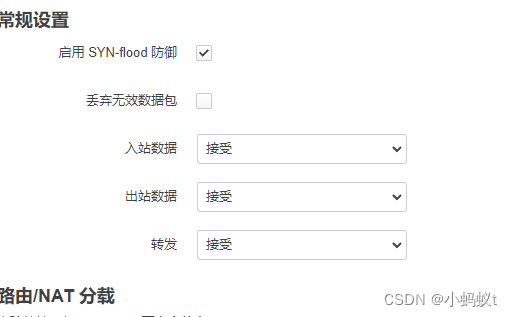

4、在网络---防火墙---常规设置中的入站数据、出战数据、转发全部选接受

5、编辑基本规则

保存----保存并应用

4、基本配置

在Zerotier Central上创建虚拟网络。记下网络ID,将虚拟网络添加到Openwrt zerotier配置

vi etc/config/zerotier

修改

option enabled '1'

list join '填写第二步的网络id'

如下图所示

修改完成后保存配置

uci commit zerotier

/etc/init.d/zerotier restart

加入新的虚拟网络后,将生成一个密钥,这可能需要一段时间。完成后,机密将保存在/etc/config/zerotier中,设备将加入虚拟网络。

与Zerotier对等端的典型通信将在UDP端口9993上进行,现成路由器配置不需要额外配置。

要使用虚拟网络,必须在Zerotier Central上单击“Auth”(验证)以授权设备成员下设备旁边的框

可以使用“status”命令查看设备连接

zerotier-cli status

一些服务(如dropbear、luci)可能需要重新配置,以允许从新的Zerotier虚拟接口访问。简单的方法是从特定网络/接口解除对它们的限制。 对于dropbear(允许从任何地方访问,可能不安全):

cat /etc/config/dropbear

config dropbear

option PasswordAuth 'on'

option Port '22'

5、添加内网IP

进入zerotier官网,在刚才创建网络页面往下拉,会有设备列表,勾选一下前面,

分配的内网IP在Managed IPs栏,往上,像图片这样填上去之后提交

操作就完成了,再来看一下接口是否连接上了,是否有分配IP

ifconfig

创建的接口对应了分配的IP。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)