Burp Suite详细教程

文章目录1.Proxy模块2. Send to Intruder3. Repeater1.Proxy模块抓包之前必须配置代理服务器,将代理IP设置为127.0.0.1,Chrome如下图所示 在Burp Suite中 使intercept is on 打开拦截: 在浏览器中打开页面,就能在软件中查看相应的数据包:2. Send to Intruder把数据包发送到Intruder模块,进行字典

1. Proxy模块

抓包之前必须配置代理服务器,将代理IP设置为127.0.0.1,Chrome如下图所示

在Burp Suite中 使intercept is on 打开拦截:

在浏览器中打开页面,就能在软件中查看相应的数据包:

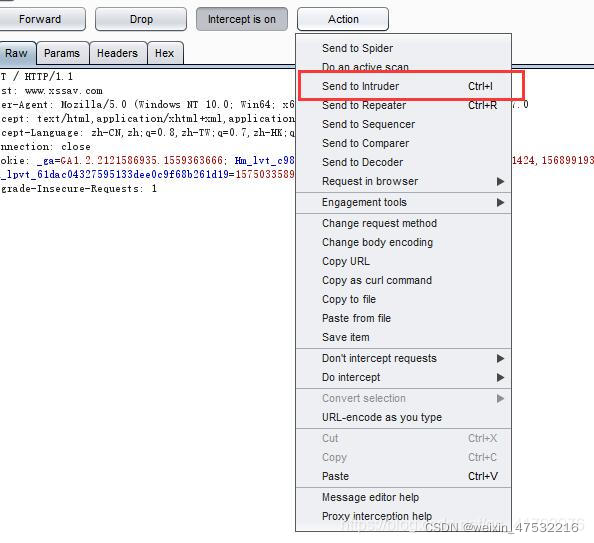

2. Send to Intruder

把数据包发送到Intruder模块,进行字典爆破

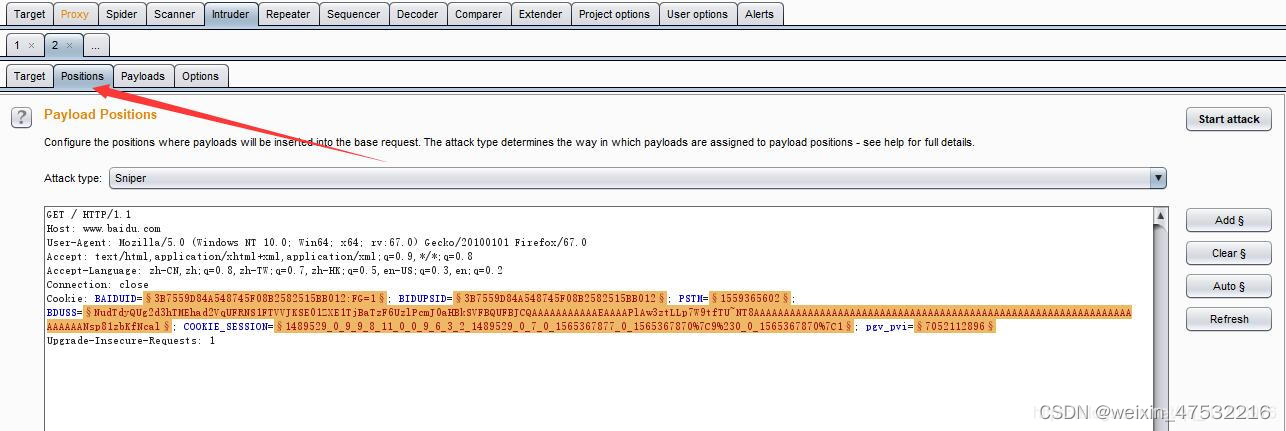

点击Positions,你可以指定将要爆破的变量,通过右边的Add和Clear选择

使用两个$符包起来的即为变量

选择完毕后,接下来我们选择字典

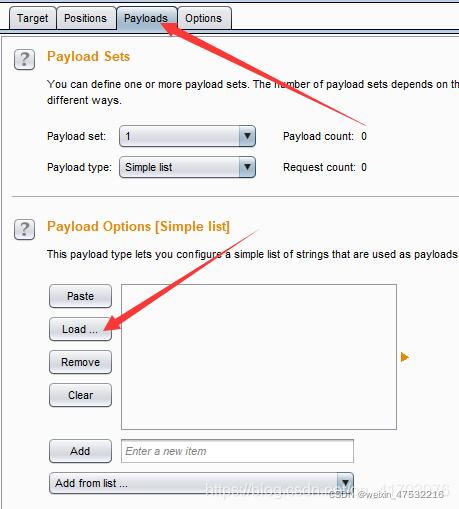

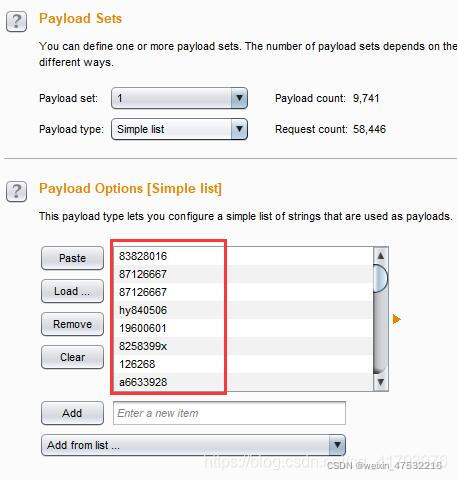

依次点击Payloads -> Load

选择字典对应路径

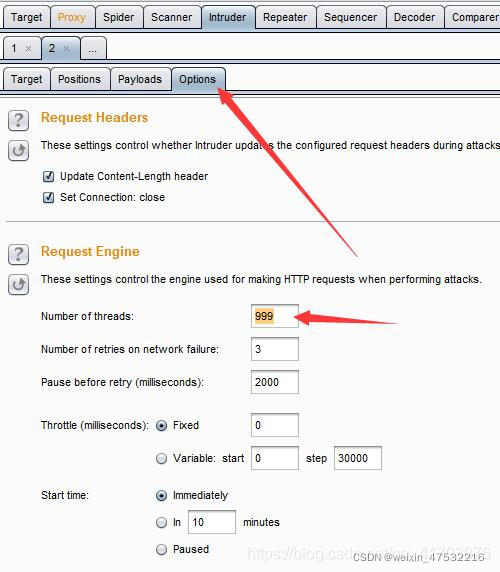

选择线程个数:

3. Repeater

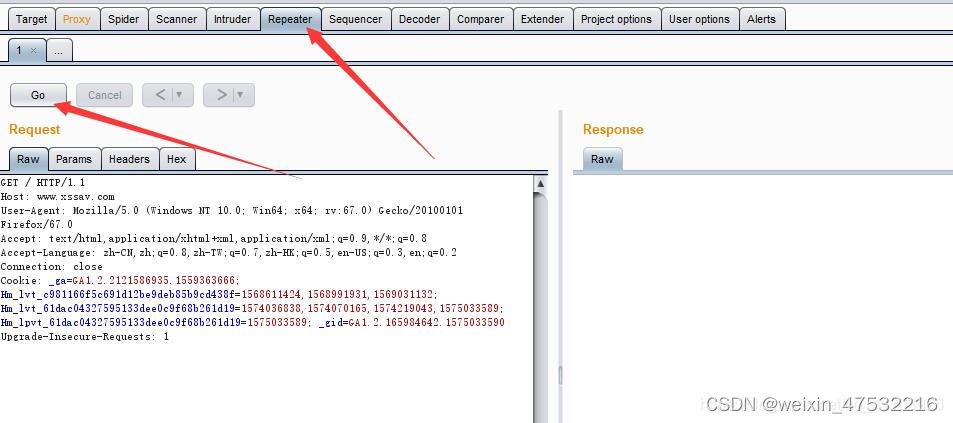

Repeater指的是重放功能。在实际的安全工作中,我们需要修改数据包的一部分,看web系统返回什么,是否报错等,如果一直抓包,放行,抓包,放行,会很麻烦,所以我们一般会使用Repeater模块。

把当前数据包发送到Repeater模块。

然后点击Repeater,你就可以在Request里修改数据包,修改完毕后点击Go即可在右侧的Response看到页面的响应

如果响应中包含中文,可能会出现中文乱码问题,通过修改字体即可:User options -> Display -> Change font -> 宋体 -> OK

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)