netstat 的基本使用

netstat 的基本使用1. netstat介绍netstat命令是一个监控TCP/IP网络的非常有用的工具,它可以显示路由表、实际的网络连接以及每一个网络接口设备的状态信息。命令所在路径:/bin/netstat执行权限:所有用户语法:netstat [选项]功能描述:显示网络相关信息安装:yum -y install net-tools常见参数:-a (all) 显示所有选项,默认不显示LI

netstat 的基本使用

1. netstat介绍

netstat命令是一个监控TCP/IP网络的非常有用的工具,它可以显示路由表、实际的网络连接以及每一个网络接口设备的状态信息。

-

命令所在路径:/bin/netstat

-

执行权限:所有用户

-

语法:netstat [选项]

-

功能描述:显示网络相关信息

-

安装:yum -y install net-tools

| 常见参数: |

|---|

| -a (all) 显示所有选项,默认不显示LISTEN相关。 |

| -t (tcp) 仅显示tcp相关选项。 |

| -u (udp) 仅显示udp相关选项。 |

| -n 拒绝显示别名,能显示数字的全部转化成数字。 |

| -l 仅列出有在 Listen (监听) 的服务状态。 |

| -p 显示建立相关链接的程序名 |

| -r 显示路由信息,路由表 |

| -e 显示扩展信息,例如 uid 等 |

| -s 按各个协议进行统计 |

| -c 每隔一个固定时间,执行该 netstat 命令 |

| LISTEN 和 LISTENING 的状态只有用 -a 或者 -l 才能看到 |

执行netstat输出信息描述:

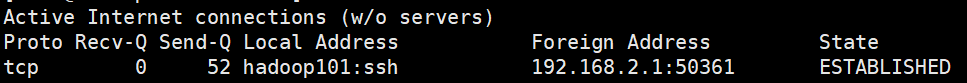

[root@hadoop101 testdata]# netstat

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 hadoop101:ssh 192.168.2.1:54495 ESTABLISHED

tcp 0 0 hadoop1:intu-ec-svcdisc hadoop102:38572 ESTABLISHED

tcp 0 0 hadoop1:intu-ec-svcdisc hadoop102:37359 ESTABLISHED

tcp 0 0 hadoop1:intu-ec-svcdisc hadoop101:35889 ESTABLISHED

tcp 0 0 hadoop1:intu-ec-svcdisc hadoop103:46848 ESTABLISHED

udp 0 0 hadoop101:59130 dns.google:domain ESTABLISHED

udp 0 0 hadoop101:51007 dns.google:domain ESTABLISHED

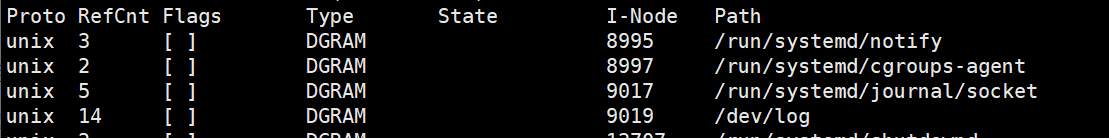

Active UNIX domain sockets (w/o servers)

Proto RefCnt Flags Type State I-Node Path

unix 3 [ ] DGRAM 8995 /run/systemd/notify

unix 2 [ ] DGRAM 8997 /run/systemd/cgroups-agent

unix 5 [ ] DGRAM 9017 /run/systemd/journal/socket

unix 14 [ ] DGRAM 9019 /dev/log

unix 2 [ ] DGRAM 13707 /run/systemd/shutdownd

unix 3 [ ] STREAM CONNECTED 20579 /run/systemd/journal/stdout

…

…

netstat 的输出结果可以分为两个部分

1、Active Internet connections 有源TCP连接,其中"Recv-Q"指接收队列,"Send-Q"发送队列。这些数字一般都应该是0。如果不是则表示软件包正在队列中堆积。这种情况只能在非常少的情况见到。

2、Active UNIX domain sockets 有源Unix域套接口(和网络套接字一样,但是只能用于本机通信,性能可以提高一倍)。

列名解释:

Proto:显示连接使用的协议。

RefCnt:表示连接到本套接口上的进程号。

Types:显示套接口的类型。

State:显示套接口当前的状态。

Path:表示连接到套接口的其它进程使用的路径名。

- 什么是套接字?

套接字Socket=(IP地址:端口号),套接字的表示方法是点分十进制的lP地址后面写上端口号,中间用冒号或逗号隔开。每一个传输层连接唯一地被通信两端的两个端点(即两个套接字)所确定。例如:如果IP地址是192.168.145.1,而端口号是23,那么得到套接字就是(193.168.145.1:23)。

2、使用示例

2.1 列出所有连接

netstat -a

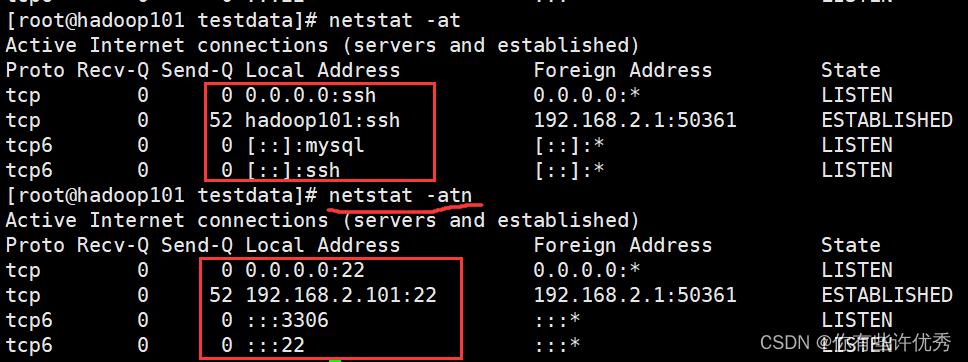

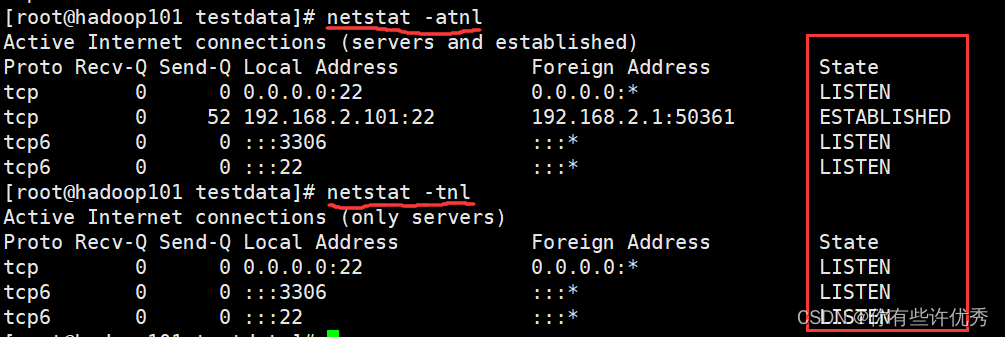

2.2 只列出TCP或UDP协议的连接

- 使用 -t 选项列出TCP协议的连接:

netstat -at

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8Ao6hyyH-1647422160212)(C:\Users\nice\AppData\Roaming\Typora\typora-user-images\image-20220316164511413.png)]](https://img-blog.csdnimg.cn/2fca585c76bf444f976156cf102a642a.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5L2g5pyJ5Lqb6K645LyY56eA,size_20,color_FFFFFF,t_70,g_se,x_16)

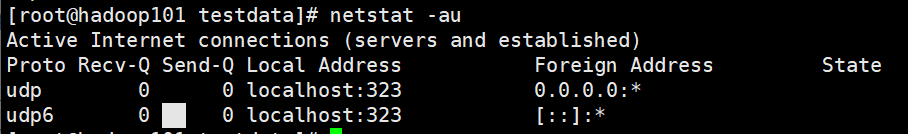

- 使用 -u 先选项列出UDP协议的连接:

netstat -au

上面同时显示了IPv4和IPv6的连接。

2.3 禁用反向域名解析,加快查询速度

默认情况下 netstat 会通过反向域名解析技术查找每个IP地址对应的主机名。这回降低查找速度。

- 觉得IP地址已经足够,而没有必要知道主机名,就使用 -n 选项禁用方向域名解析功能。

netstat -atn

2.4 只列出监听中的连接

任何网络服务的后台进程都会打开一个端口,用于监听接入的请求。这些正在监听的套接字也和连接的套接字一样,也能被 netstat 列出来。

- 使用 -l 选项列出正在监听的套接字。

netstat -tnl

- 查看所有监听端口,去掉 -t 选项。想查看 UDP 端口,使用 -u 选项,代替 -t 选项。

- 注意:不要使用 -a 选项,否则 netstat 会列出所有连接,而不仅仅是监听端口。

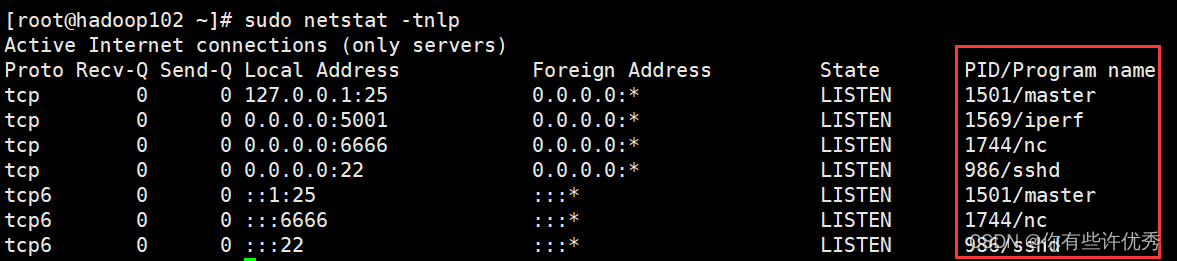

2.5 获取进程名、进程号以及用户ID

查看端口和连接的信息时,能查看到它们对应的进程名和进程号对系统管理员来说是非常有帮助的。举个例子,Apache 的 httpd 服务开启80端口,如果你要查看 http 服务是否已经启动,或者 http 服务是由 apache 还是 nginx 启动的,这时候你可以看看进程名。

- 使用 -p 选项查看进程信息。

sudo netstat -tnlp

-

使用 -p 选项时,netstat 必须运行在 root 权限之下,不然它就不能得到运行在 root 权限下的进程名,而很多服务包括 http 和 ftp 都运行在 root 权限之下。

-

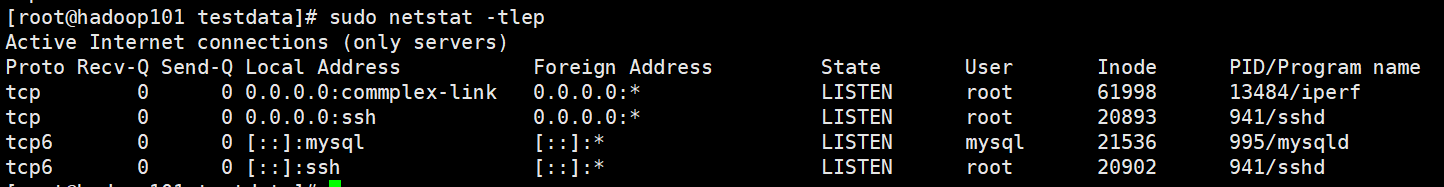

相比进程名和进程号而言,查看进程的拥有者会更有用。使用 -ep 选项可以同时查看进程名和用户名。

sudo netstat -tlep

- 上面列出 TCP 协议下的监听套接字,同时显示进程信息和一些额外信息。这些额外的信息包括用户名和进程的索引节点号。

注意 - 假如你将 -n 和 -e 选项一起使用,User 列的属性就是用户的 ID 号,而不是用户名

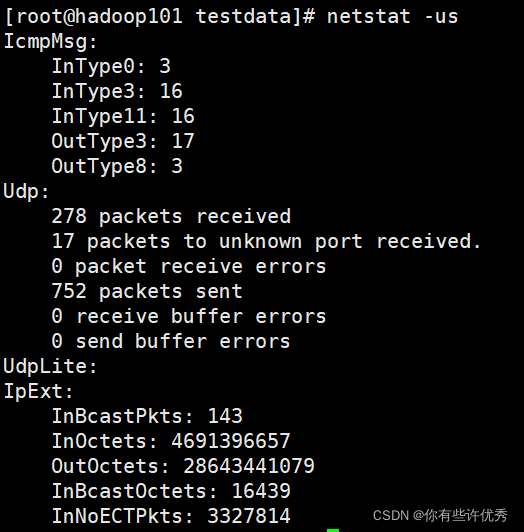

2.6 打印统计数据

netstat 可以打印出网络统计数据,包括某个协议下的收发包数量。

- -s 列出全部

netstat -us

- 如果想只打印出 TCP 或 UDP 协议的统计数据,只要加上对应的选项(-t 和 -u)即可

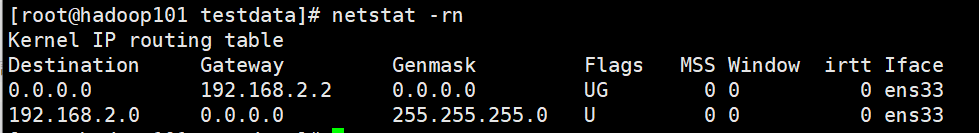

2.7 显示内核路由信息

- 使用 -r 选项打印内核路由信息。打印出来的信息与route命令输出的信息一样。也可以使用**-n**选项禁止域名解析。

netstat -rn

2.8 打印网络接口

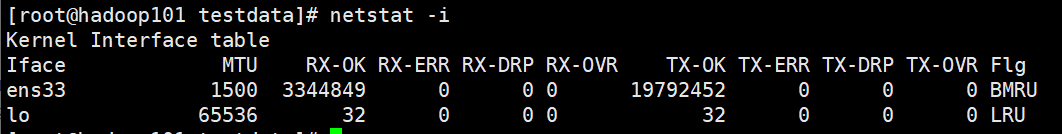

- netstat 也能打印网络接口信息,-i 选项就是为这个功能而生。

netstat -i

- 将 -e 选项和 -i 选项搭配使用,可以输出用户友好的信息。 —> 输出的信息就跟

ifconfig一样

netstat -ie

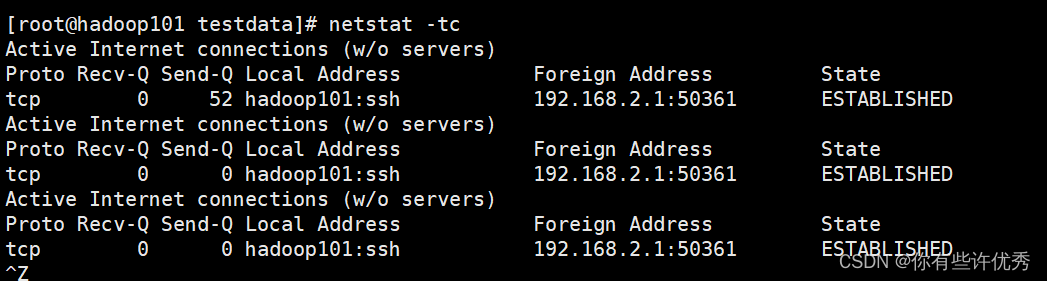

2.9 netstat 持续输出

- 使用**-c**选项持续输出信息。

netstat -tc

这个命令可持续输出 TCP 协议信息。

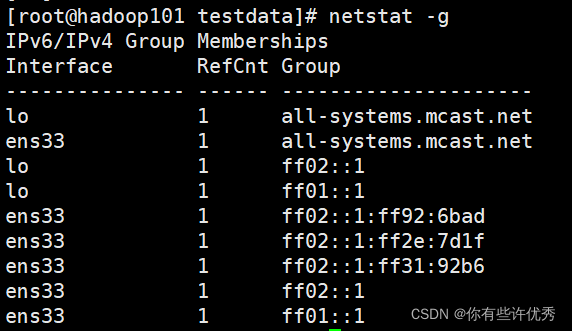

2.10 显示多播组信息

- 选项 **-g **会输出IPv4和IPv6的多播组信息。

netstat -g

- 查看服务是否在运行

# 如果你想看看 http,smtp 或 ntp 服务是否在运行,使用 grep

sudo netstat -aple | grep http

3、说明

3.1 名词说明

说明:

eth0 :为网卡的代号;

lo :为内部循环 IP的网卡代号,请注意,这个内部的interface 一定要存在!千万不要关掉他!

HWaddr :是网卡的硬件地址,就是我们在网络基础提到的MAC

inet addr :就是网卡的 IP;

Bcast :是广播( broadcast ) 的地址

Mask :子网掩码;

MTU :是 Maximum Trasmission Unit 最大传输单元(字节), 即此接口一次所能传输的最大封包,这个数值并非越大越好,也非越小越好;

RX :网络由启动到目前为止的接收情形;

TX :网络由启动到目前为止的传送情形;

collisions :网络讯号碰撞的情况说明;

txqueuelen :是传输缓冲区长度大小意思;

Interrupt :是 IRQ 中断地址;

Base address :是 I/O 地址。

3.2 netstat网络状态详解

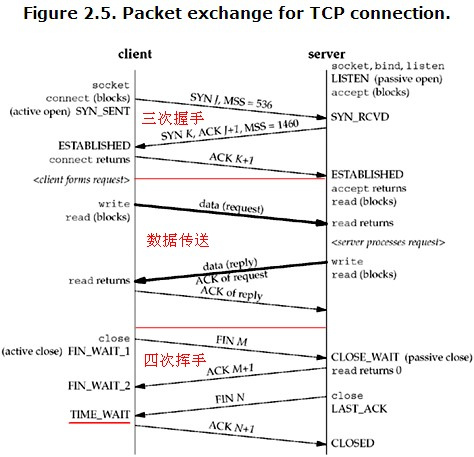

一个正常的TCP连接,都会有三个阶段:

- TCP三次握手

- 数据传送

- TCP四次挥手

SYN: (同步序列编号,SynchronizeSequence Numbers)该标志仅在三次握手建立TCP连接时有效。表示一个新的TCP连接请求。

ACK: (确认编号,AcknowledgementNumber)是对TCP请求的确认标志,同时提示对端系统已经成功接收所有数据。

FIN: (结束标志,FINish)用来结束一个TCP回话.但对应端口仍处于开放状态,准备接收后续数据。

TCP 主要是确认重传机制 数据校验 数据合理分片和排序 流量控制 拥塞控制依靠来完成可靠传输的 , 下面详细介绍这几种保证可靠传输的方式。

连接管理

1. 建立连接3次握手

- 客户端向服务端发起连接,首先向服务端发送一个特殊的报文,这个报文的 SYN 位被置 1 ,然后生成一个随机的序号填入到 TCP 的头部。这个报文段称为 SYN 报文,用于请求连接。

- 服务器接收到客户端的 SYN 报文以后,也要生成一个特殊的报文段来允许客户端的接入,这个报文是设置一个自己的初始序号,SYN 设置为 1,ACK 设置为 SYN 报文序号加一。这个报文段称之为 SYNACK 报文。并且根据 SYN 报文的参数来分配本地变量,但是也是由于这么早的分配变量就有一种 SYN 洪泛攻击。注意一下,上面的这两个报文段都没有数据部分。

- 在客户端收到 SYNACK 报文段时候需要对客户端分配变量,然后对服务器的允许进行确认。这时候 SYN 位要置位 0 ,并且可以携带数据,也就是这时候是已经开始了数据传输的。

那么问题来了,为什么需要序号呢?为什么又是三次握手而不是两次?以及什么是 SYN 洪泛攻击?

- 序号存在的目的是为了能否区分多个 TCP 连接,毕竟是一个服务器,多个客户端,不然各个 TCP 连接就会变得非常混乱。

- 其实我们单方向来看其实就是两次握手,之所以是三次握手是因为 TCP 是双工的,中间那次的 SYNACK 其实是一次合并。

- SYN 洪泛攻击就是让客户端乱遭一些 IP 然后和服务器简历 TCP 连接,由于服务器收不到 ACK 但是他分配了变量,导致一直在消耗服务器资源。这个解决方法就是采用 SYNCookie 这个 Cookie 其实就是服务器在发送 SYNACK 的头部的 seq 序号的值,那么客户端必须返回一个比 Cookie 大一的 ACK 回来才是正确的,否则不分配变量,也就是变量延时分配。

2.释放链接四次挥手

- 首先客户端发起终止会话的请求,FIN=1

- 服务器接收到后相应客户端 ACK=1

- 服务器发送完毕终止会话 FIN=1

- 客户端回应 ACK=1

3.3 State解释

链路状态,共有11种

state列共有12中可能的状态,前面11种是按照TCP连接建立的三次握手和TCP连接断开的四次挥手过程来描述的。

LISTEN :首先服务端需要打开一个socket进行监听,状态为LISTEN./*侦听来自远方TCP端口的连接请求 */

SYN_SENT:客户端通过应用程序调用connect进行activeopen.于是客户端tcp发送一个SYN以请求建立一个连接.之后状态SYN_SENT。/* 在发送连接请求后等待匹配的连接请求 */

SYN_RECV:服务端应发出ACK确认客户端的 SYN,同时自己向客户端发送一个SYN.之后状态置为SYN_RECV/* 在收到和发送一个连接请求后等待对连接请求的确认 */

ESTABLISHED:代表一个打开的连接,双方可以进行或已经在数据交互了。/* 代表一个打开的连接,数据可以传送给用户 */

FIN_WAIT1:主动关闭(activeclose)端应用程序调用close,于是其TCP发出FIN请求主动关闭连接,之后进入FIN_WAIT1状态./* 等待远程TCP的连接中断请求,或先前的连接中断请求的确认 */

CLOSE_WAIT:被动关闭(passiveclose)端TCP接到FIN后,就发出ACK以回应FIN请求(它的接收也作为文件结束符传递给上层应用程序),并进入CLOSE_WAIT./* 等待从本地用户发来的连接中断请求 */

FIN_WAIT2:主动关闭端接到ACK后,就进入了FIN-WAIT-2./* 从远程TCP等待连接中断请求 */

LAST_ACK:被动关闭端一段时间后,接收到文件结束符的应用程 序将调用CLOSE关闭连接。这导致它的TCP也发送一个 FIN,等待对方的ACK.就进入了LAST-ACK./*等待原来发向远程TCP的连接中断请求的确认 */

TIME_WAIT:在主动关闭端接收到FIN后,TCP 就发送ACK包,并进入TIME-WAIT状态。/* 等待足够的时间以确保远程TCP接收到连接中断请求的确认*/

CLOSING:比较少见./* 等待远程TCP对连接中断的确认 */

CLOSED:被动关闭端在接受到ACK包后,就进入了closed的状态。连接结束.

UNKNOWN:未知的Socket状态。

引用:

http://www.linuxidc.com/Linux/2014-01/94644.htm

https://blog.csdn.net/qq_42014600/article/details/90372315

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)